去年7月底資安業者VulnCheck揭露一批可被用於作為初始入侵管道的漏洞,其中一個存在於合勤科技(Zyxel Communications)CPE通訊設備的漏洞CVE-2024-40891,引起資安業者GreyNoise的注意,因為這項漏洞迄今並未得到修補,也沒有公開相關細節,但他們近期察覺有人將其用於散布殭屍網路Mirai變種的情況。對此,我們也向合勤科技的關係企業兆勤科技(Zyxel Networks)詢問此事,該公司初步表示,此批受影響的設備生命週期已經結束(EOL)多年,現行產品線不受影響。

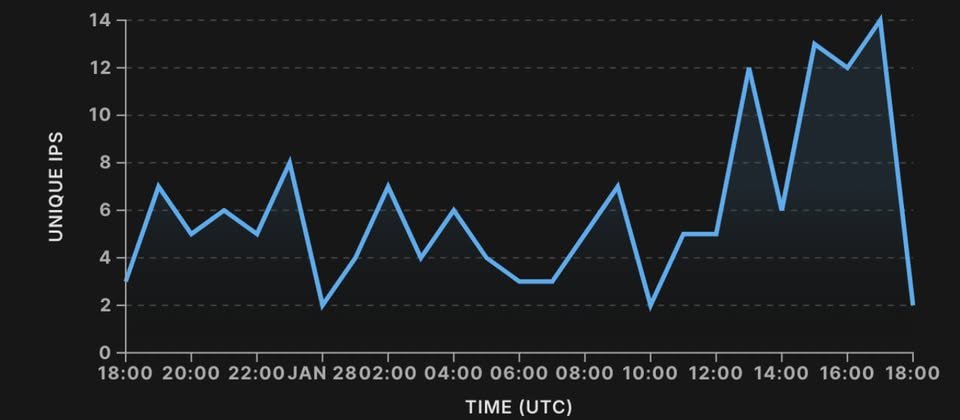

針對這起攻擊行動發現的過程,GreyNoise安全研究暨偵測工程資深經理Glenn Thorpe表示,他們最初在1月21日發現這項漏洞被積極利用的現象,攻擊者利用這項重大層級的命令注入漏洞,針對合勤旗下的CPE系列網路設備發動攻擊,從而在這些設備執行任意命令,從而完全滲透系統、資料洩漏,或是入侵網路環境。GreyNoise研究團隊透過物聯網裝置搜尋引擎Censys尋找曝險裝置,結果他們找到超過1,500臺合勤設備,這些設備大部分位於菲律賓,但土耳其、英國、法國也有裝置曝險。

對於這項弱點的揭露,Glenn Thorpe提及這項弱點起初並未登記CVE編號,去年VulnCheck首度公布時,他們是以Zyxel CPE Telnet Command Injection表示這項弱點,直到兩家資安業者合作調查攻擊事故,才確認GreyNoise觀察到的攻擊流量就是利用這項漏洞。由於已出現數量龐大的攻擊行動,兩家資安業者決定在沒有與合勤進行協調之下公開此事。

針對攻擊行動的調查,Glenn Thorpe表示他們根據攻擊來源IP位址進行比對,確認是其中一種近期出現的Mirai變種,部分版本的殭屍網路病毒會利用CVE-2024-40891來入侵設備。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06