Google安全團隊發現,部分基於Zen架構的AMD處理器存在微指令簽章驗證漏洞(CVE-2024-56161)。該漏洞可能使具備本地管理員權限的攻擊者注入惡意微指令,進而危及依賴AMD安全加密虛擬化(SEV-SNP)保護的機密工作負載安全。由於漏洞一旦被濫用,可能導致機密運算環境保護失效,相關修補措施已於去年12月中陸續發布,用戶應密切關注BIOS與微指令更新狀況。

該漏洞影響Zen 1至Zen 4系列處理器,攻擊者在取得本地管理員權限後,可藉由注入惡意微指令直接影響處理器的核心運作機制。尤其是在使用AMD SEV-SNP技術保護機密工作負載的用例下,惡意微指令可能破壞工作負載的保密性與完整性,進而影響整個運算環境的安全基礎。

針對此安全漏洞,Google於2024年9月底向AMD回報,AMD隨後在2024年12月中旬針對Naples、Rome、Milan與Genoa等平臺,推出微指令更新修補版本。

根據AMD釋出的資料,針對資料中心市場的AMD EPYC系列產品,Naples與Rome平臺分別於2024年12月13日發布修補版本,Milan系列也在同日完成更新,而Genoa系列則於2024年12月16日推出修補措施。更新後的平臺將禁止透過熱載入方式進行後續微指令更新;如在未更新平臺嘗試熱載入超出指定版本的微指令,可能導致系統觸發#GP錯誤(#GP Fault)。

此外,針對使用AMD SEV技術的用戶,平臺也同步推送了SEV韌體更新,更新至新版本後,用戶可透過SEV-SNP驗證報告確認修補措施是否已成功啟用,以確保機密工作負載獲得有效保護。

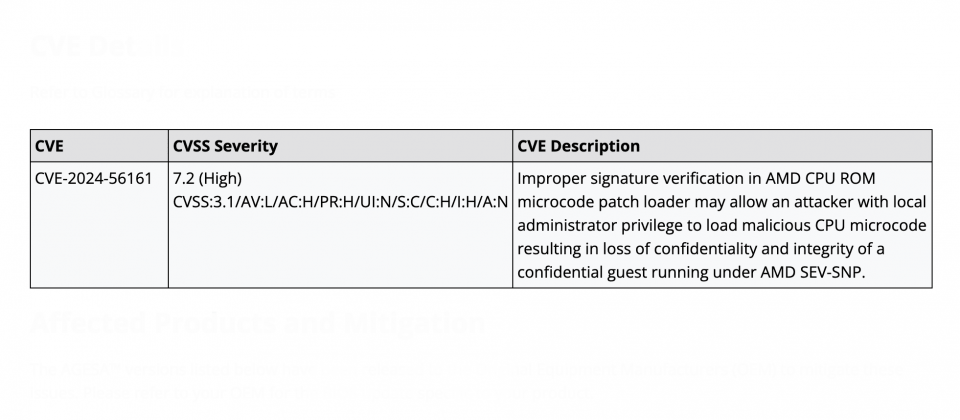

CVE-2024-56161漏洞被評為高風險,CVSS分數達7.2。該漏洞不僅牽涉到微指令更新機制的缺陷,同時影響SEV-ES與SEV-SNP功能,進一步擴大攻擊面。針對嵌入式產品市場,AMD也針對EPYC Embedded 7002、7003與9004系列推出相應的修補版本,並已於2024年12月底發布完成。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09