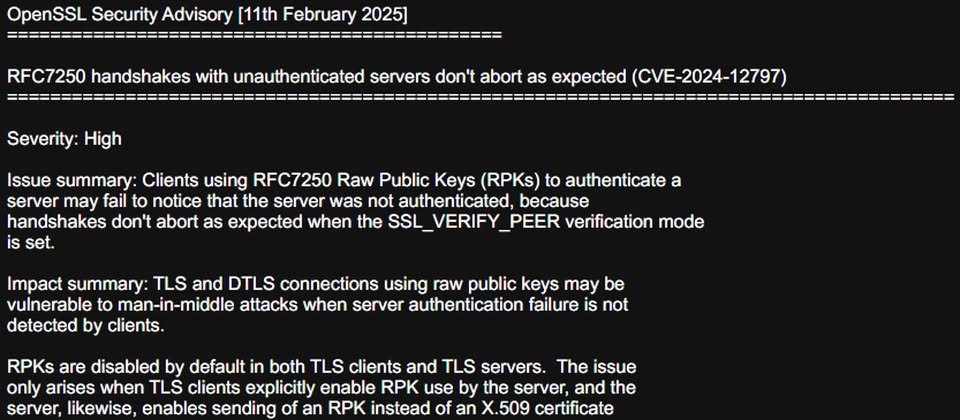

開放原始碼的密碼學程式庫套件OpenSSL相當重要,許多系統都採用與內建這項工具,開發這個套件的團隊2月11日發布資安公告,表示他們最近修補一項漏洞CVE-2024-12797,涉及未通過身分認證的伺服器在進行RFC7250交握的過程,理應被中斷連線卻沒這麼做,而有機會被利用。開發團隊已推出3.4.1、3.3.3、3.2.4版予以修補。

這項弱點出現的原因,在於用戶端透過RFC7250原生公鑰(Raw Public Key,RPK)對伺服器進行驗證的過程中,因為在設置為SSL_VERIFY_PEER的驗證模式下,未通過身分驗證的伺服器進行交握通訊時,竟然沒有被中止連線,導致系統對這種伺服器未通過驗證的情況,難以發出通知,而且,一旦透過這種公鑰進行TLS及DTLS進行,攻擊者就有機會藉由伺服器驗證失敗的情況下,進行中間人攻擊(MitM)。

OpenSSL開發團隊也提到,CVE-2024-12797僅出現在特定狀況:伺服器明確要求TLS用戶端使用RPK進行驗證。附帶一提的是,OpenSSL於3.2版開始導入RPK支援,因此更早之前的版本,如3.1及3.0版,並不受此漏洞影響。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10

Advertisement