去年9月Nivdia修補Container Toolkit的資安漏洞CVE-2024-0132,此漏洞涉及時間檢查及時間利用(TOCTOU),發生在檢查資源狀態與使用資源間的時間差,只要在預設組態執行特定的容器映像檔,就有機會觸發,CVSS風險達到9.0。當時通報此事的資安業者Wiz表示,全球的雲端環境約有三分之一部署Nivdia Container Toolkit而曝險,影響範圍相當廣。最近Wiz公布相關細節。

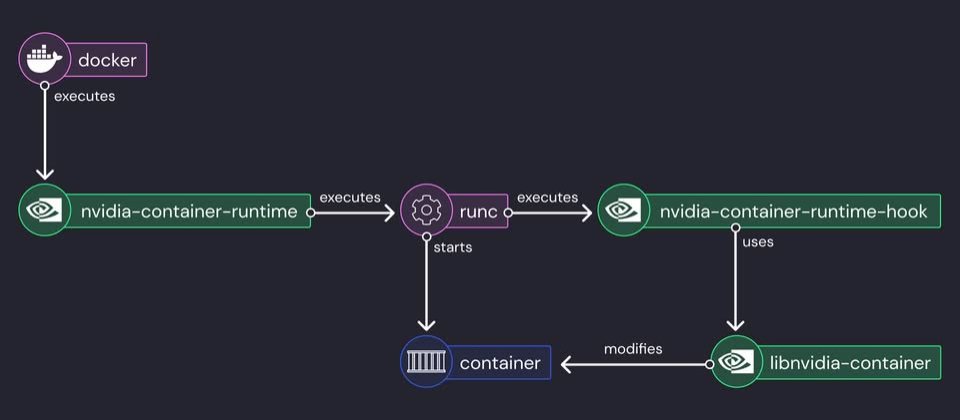

Wiz研究人員Shir Tamari、Ronen Shustin、Andres Riancho指出,這項弱點能讓攻擊者控制容器映像檔的執行,藉此從容器隔離環境逃脫,而能取得底層主機的完整存取權限,使得基礎設施及敏感資料曝露於嚴重的資安風險。

而對於當時沒有公布細節的原因,Wiz表示是因為Nvidia產品資安事件回應團隊(PSIRT)發現,他們最初提供的修補程式無法完全緩解漏洞。對此,Wiz與Nvidia合作,並以另一個漏洞編號CVE-2025-23359(CVSS評分為8.3)追蹤能繞過修補程式的情況。最終Nvidia發布1.17.4版Container Toolkit,來徹底修補上述兩個漏洞。

究竟這些漏洞會帶來那些影響?Wiz表示,攻擊者有機會藉此在容器掛載主機的root檔案系統,而能不受限制地存取主機所有的檔案。若是攻擊者進一步存取主機上的容器執行元件Unix socket,還能啟動具備特珠權限的容器,從而對主機徹底滲透。

研究人員也確認多家雲端服務供應商曝露在這個漏洞的風險之中,在部分環境裡,這項弱點讓攻擊者有機會完整控制多租戶共用的Kubernete叢集。他們也對於Docker及gVisor環境,公布概念性驗證(PoC)攻擊手法。

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-06