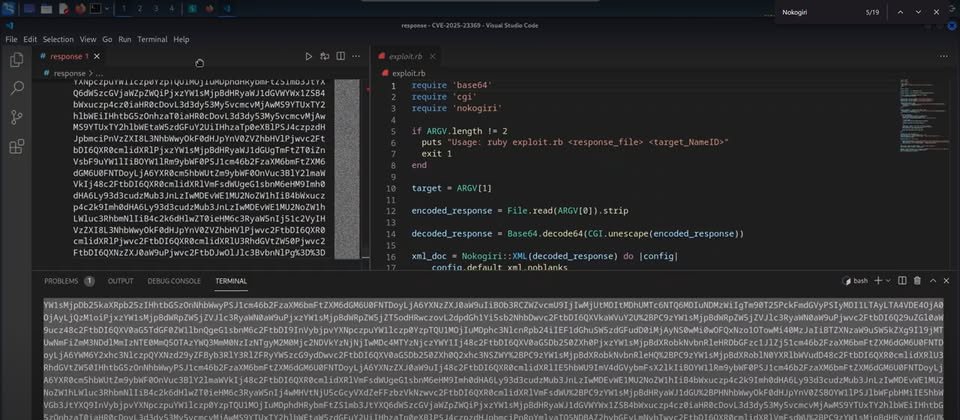

1月21日GitHub發布3.12.14、3.13.10、3.14.7、3.15.2、3.16.0版Enterprise Server(GHES)更新,修補高風險漏洞CVE-2025-23369,攻擊者可藉此對採用SAML單一簽入(SSO)的GHES主機下手,利用偽造的SAML回應存取具有管理員及特殊權限的使用者帳號,CVSS風險評為7.6。最近通報這項漏洞的研究人員公布細節,並指出與程式庫libxml2有關。

研究人員Hakivvi表示,他之所以發現這項漏洞,是因為調查去年底GitHub公布的SAML身分驗證繞過漏洞CVE-2024-4985、CVE-2024-9487,結果找到新的繞過方法。基本上,這項弱點出現於GitHub用於解析SAML回應的程式庫libxml2,導致攻擊者可以製造特製的SAML回應,就有機會繞過身分驗證檢查,而能存取任意帳號。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

Advertisement