自烏克蘭戰爭開打以來,多個俄羅斯駭客組織配合軍事行動從事相關攻擊行動,並將目標轉向烏克蘭,以及聲援、提供軍事援助的國家,如今有研究人員揭露最近幾年的觀察,指出駭客鎖定的目標、攻擊手法也出現變化。

微軟揭露俄羅斯駭客的攻擊行動BadPilot,該組織有多個名號,像是:Seashell Blizzard、Sandworm、APT44,而且是由該組織旗下子團體發起,BadPilot至少從2021年開始活動,鎖定能源、石油、天然氣、電信、航運、武器製造、國際組織及政府下手。研究人員指出,從2022年2月俄羅斯對烏克蘭正式發起軍事行動起,這些駭客主要鎖定烏克蘭及盟友而來,並在2023年對烏克蘭從事至少3次破壞性的攻擊。

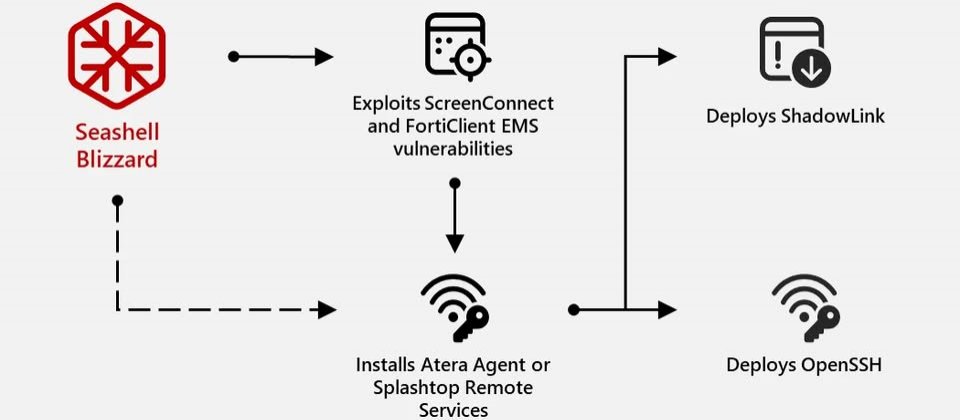

到了2024年初,這些駭客的攻擊手法有所變化,他們主要利用遠端桌面連線軟體ConnectWise ScreenConnect漏洞CVE-2024-1709、Fortinet端點防護管理平臺FortiClient EMS漏洞CVE-2023-48788(CVSS風險10分、9.8分),同時,這些駭客也將攻擊目標集中於美國、加拿大、澳洲、英國。

除了上述提及的漏洞之外,微軟也提及這些駭客最近幾年偏好使用的已知弱點,這些包含Exchange及Zimbra郵件伺服器的重大漏洞CVE-2021-34473、CVE-2022-41352(風險值9.1、9.8分),以及收信軟體Outlook漏洞CVE-2023-23397(風險值9.8分)、CI/CD工具TeamCity與XMPP伺服器Openfire漏洞CVE-2023-42793、CVE-2023-32315(風險值9.8、7.5分),以及一項CVE編號未知的應用程式伺服器JBoss漏洞。

這些駭客主要入侵受害組織的手法,大致可歸納成3種模式。其中一種是去年2月出現的最新方式,那就是針對ScreenConnect、FortiClient EMS的漏洞下手,一旦這些駭客得逞,他們就會部署Atera、Splashtop等遠端管理工具控制受害電腦,搜括帳密資料並透過rclone傳送到外部伺服器。

第二種是從2021年底沿用至今的手法,駭客透過Exchange、Zimbra郵件伺服器的RCE漏洞入侵,然後部署Web Shell,然後透過隧道工具Chisel、plink、rsockstun來建立隱匿的通訊。

最後一種是從2021年底至2024的手段,攻擊者用來在受害組織收集帳密資料,對網路資源進行竄改,這些網路資源包括:Outlook Web Access登入網頁、DNS配置。這麼做的目的,是為了能被動收集相關帳密,然後擴大對網路環境的存取。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10