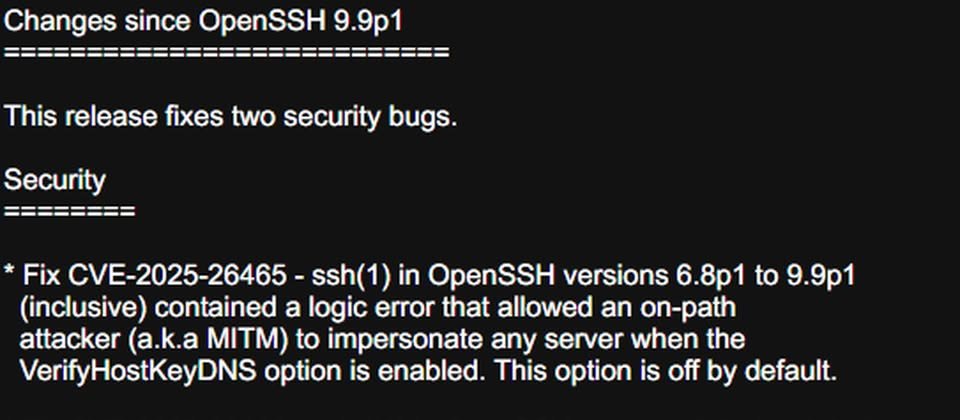

2月18日OpenSSH推出9.9p2版,修補中度風險層級弱點CVE-2025-26465、CVE-2025-26466,這兩項漏洞分別可被用於中間人攻擊(MitM)、阻斷服務攻擊(DoS)。

通報這些漏洞的資安業者Qualys進一步公布漏洞細節,CVE-2025-26465存在於OpenSSH用戶端VerifyHostKeyDNS選項啟用的狀態,雖然在絕大多數作業系統使用的OpenSSH,這個選項預設都是停用,但Qualys指出,有作業系統的VerifyHostKeyDNS持續7個月處於啟用狀態,因而曝險。攻擊者利用過程完全無須使用者互動,也不需有特定的DNS記錄存在。

一旦攻擊者利用這項漏洞發動中間人攻擊,用戶端將會接收攻擊者提供的金鑰,使得SSH連線的完整性遭到破壞,攻擊者可檢視及竄改敏感資料,在多臺重要伺服器之間進行橫向移動,甚至洩露資料庫憑證等具有價格的資訊。

VerifyHostKeyDNS是允許用戶端透過DNS記錄(特別是其中的SSHFP記錄),尋找及驗證伺服器金鑰的機制。僅管這個選項OpenSSH推出的版本預設為停用,但Qualys威脅研究團隊產品經理Saeed Abbasi指出,在2013年9月至2023年3月發布的FreeBSD作業系統當中,該選項預設為啟用而可能曝險,因此,CVE-2025-26465的資安風險仍然需要留意。

另一個漏洞CVE-2025-26466涉及預先身分驗證,同時影響OpenSSH的伺服器與用戶端,源自於2023年8月導入的非對稱記憶體與處理器資源使用機制。

假若攻擊者能夠不斷觸發這項弱點,就有可能導致長時間服務中斷,或是將使用者鎖定。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10