近期不時有針對日本的攻擊事故傳出,繼日本電腦危機處理暨協調中心(JPCERT/CC)揭露有當地企業組織遭遇Ivanti Connect Secure零時差漏洞攻擊,隔天(2月13日)又有日本資安業者公布為期接近一年的中國駭客攻擊行動。

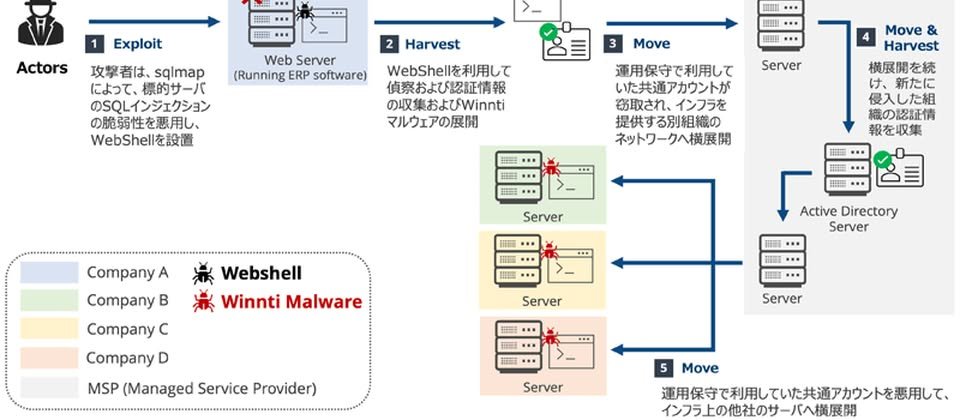

資安業者Lac指出,中國駭客組織APT41旗下團體Winnti Group自去年3月開始發起攻擊行動RevivalStone,鎖定日本製造、材料、能源產業的公司而來,並對於執行ERP軟體的網頁伺服器下手,藉由ERP軟體的SQL注入漏洞入侵,得逞後再於網頁伺服器植入Web Shell,然後於受害組織的網路環境進行偵察、橫向移動,最終散布惡意程式Winnti。

Lac資安研究員松本拓摩及石川宏指出,這些駭客為了擴大受害範圍,還會試圖竊取代管服務業者(MSP)的共通帳號,進行供應鏈攻擊,向MSP代管的其他客戶橫向移動,入侵這些公司的網路環境。

Winnti使用的Web Shell共有3種,包含中國駭客廣泛使用的中國菜刀(China Chopper),以及Behinder(IceScorpion),以及SQLmap Fild Uploader。

上述工具能替攻擊者執行那些工作?研究人員提到中國菜刀能對受害主機進行各式攻擊,以及植入惡意程式Winnti;Behinder則是支援外掛的後門程式,可執行檔案及Shell命令,以及載入經AES演算法處理的有效酬載。至於SQLmap Fild Uploader,則是具備圖形介面的檔案上傳工具,主要是透過滲透測試工具SQLmap產生有效酬載。

攻擊者身分的確認,Lac從惡意程式的元件發現蛛絲馬跡,例如他們從中找到Treadstone、Stone V5的字串,接著比對多種情報,像是美國2019年起訴相關駭客的資料,中國資安業者安洵信息外流的內部檔案、資安業者Cybereason公布的攻擊行動Operation CuckooBees,最終他們確定罪魁禍首是Winnti Group。值得留意的是,他們發現攻擊者在滲透過程當中,濫用一家臺灣企業的數位憑證。根據他們的調查,駭客在其中一個蠕蟲程式上,使用臺灣電器製造商的過期憑證簽署的情況。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10