針對去年9月爆發的中國駭客大規模攻擊多家美國電信業者的資安事故當中,11月有知情人士透露,駭客入侵受害組織網路環境的手段,是針對思科的網路設備漏洞,但對於這項傳言,思科始終沒有出面說明,直到本月上旬資安業者Recorded Future點出駭客使用的漏洞,思科才透露他們也在著手調查此事。

2月13日Recorded Future指出,他們發現被稱做Salt Typhoon、Earth Estrie、FamousSparrow、Ghost Emperor的中國駭客組織,在攻擊美國電信業者的過程裡,利用思科網路設備系統IOS XE漏洞CVE-2023-20198、CVE-2023-20273(CVSS風險分別為10分、7.2分),事隔一週,思科也公布相關調查結果,表示駭客在部分攻擊行動裡,疑似有利用其他IOS XE已知漏洞的情況。

思科旗下威脅情報團隊Talos表示,他們在進行相關攻擊行動調查之後,確認在部分攻擊當中,駭客可能運用了重大層級的IOS XE遠端程式碼執行(RCE)漏洞CVE-2018-0171(風險評為9.8分)。在所有事故當中,Salt Typhoon取得受害組織的初始入侵管道,都是利用外流的使用者帳號資料存取思科設備而得逞,接著,他們在多個廠牌的設備之間持續活動,並在其中一個實體活動超過3年。

而對於其他研究人員公布的調查結果裡,揭露駭客利用的其他思科設備弱點,除了Recorded Future提到的兩項漏洞,Talos也提及存在於網路設備作業系統NX-OS的命令注入漏洞CVE-2024-20399(風險評為6.0分),這代表這些駭客也有可能對這類設備下手。不過,Talos表示雖然他們掌握上述的說法,但並未察覺駭客使用這些弱點的情況,為了安全起見,他們呼籲IT人員還是要儘速修補。

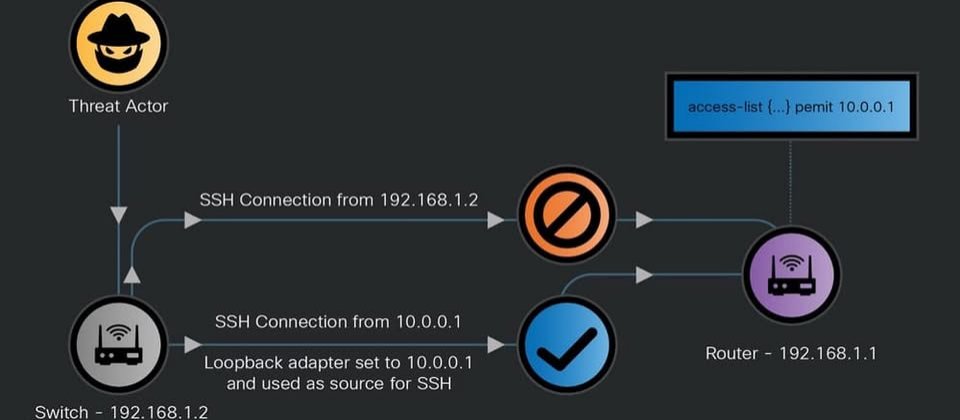

究竟駭客如何取得入侵受害組織所需的帳密資料?Talos表示並不清楚,但他們觀察到這些駭客在整個攻擊流程都有運用遭竊的有效帳密的情況,而且會試圖透過網路設備的組態解譯使用弱密碼的本機帳號。此外,Salt Typhoon也會截取SNMP、TACACS、RADIUS流量 ,以及網路設備和TACACS、RADIUS伺服器之間使用的金鑰。

在部分環境當中,駭客透過FTP及TFTP將設備的組態外流,這些組態通常包含身分驗證相關資料,以及網路介面的命名,使得攻擊者能進一步掌握網路環境,有助於偵察或橫向移動。

特別的是,這些駭客採取不斷在受害組織基礎設施移動的策略,原因可能是相關設備的行為通常不會被網路防禦系統視為可疑,使得攻擊者行蹤難以察覺。

除此之外,Talos也發現駭客會利用Bash與思科裝置的虛擬化環境Guest Shell,來竄改網路設備的組態,並使用自製工具JumbledPath捕捉封包內容。為了避免被發現,駭客也會利用JumbledPath清除相關事件記錄檔案,並混淆攻擊來源。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09