資安公司FireEye發現中國駭客組織APT17利用微軟TechNet網站來隱藏遠端控制受害電腦的C&C通訊,以達成竊取資料或修改、刪除檔案等目的。目前FireEye與微軟威脅情報中心已經聯手清除這項攻擊行動。

FireEye指出,APT17是中國駭客組織,過去就曾經攻擊美國政府、國際非政府組織及國防、法律、IT與採礦業等私人企業,並借用知名網站做為控制與命令(C&C)通訊,且利用Google及Bing等搜尋引擎來模糊、掩飾其行動及代管地點。

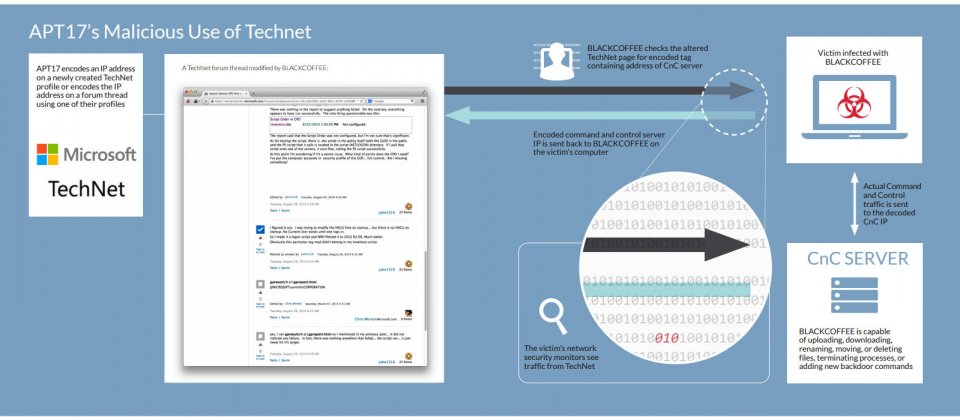

但在微軟TechNet的攻擊行動中使用了一種新的C&C模糊手法。APT17將編碼後的C&C IP位址嵌入到TechNet的合法論壇討論串中,並建立資料頁,藉以將「黑咖啡」(BlackCoffee)後門程式變種的受害系統連結轉到C&C伺服器。FireEye安全人員表示,這類以合法掩飾非法的技倆使網路安全專家難以辨識出真正的C&C位址。

FireEye自2013年即開始追蹤BlackCoffee。它的功能包括上傳或下載檔案、建立反向shell、模擬檔案或程序、重新命名、搬移或刪除檔案、終止程序,以及加入新的後門指令以擴充自身功能。

在TechNet的攻擊情境中,黑咖啡可能先透過郵件讓使用者不慎下載安裝到電腦上,受感染電腦上的黑咖啡之後就會連到TechNet論壇討論串或資料頁上看看是否有包含C&C伺服器IP的編碼標籤(encoded tag)進一步與真正的C&C IP位址建立連線,然後從遠端接受指令啟動,執行任何駭客想要的行為。

FireEye與微軟表示,TechNet的安全防護並未被APT17破壞,但此類手法仍可能用於其他論壇或討論區中。

FireEye威脅情報部門經理Laura Galante指出,利用網站的合法功能來執行C&C是APT17的最新手法,也突顯企業單位偵測與預防進階威脅的困難度。FireEye並指出,就APT17此次攻擊的有效程度來看,可以預期此類編碼與模糊手法可能會在駭客之間盛行。

FireEye四月也曾發佈報告,指出中國十年來一直有個APT30駭客團體,以有組織的行動,蒐集東南亞及印度等國的機密資訊。(編譯/林妍溱)

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10