國際反網路釣魚攻擊工作小組(Anti-Phishing Working Group, APWG)發表一份報告顯示,2012年駭客針對主機代管中心進行攻擊的比例升高,在2012年下半年佔全部釣魚攻擊的47%。

在頂級網域名稱方面,82%的釣魚攻擊事件集中在.com、.tk與.info三個頂級域名。所有的釣魚攻擊中所使用的域名只有約1.4%涉及品牌名稱或拼法接近品牌。遭釣魚攻擊的機構數量從上半年的486個成長至下半年的611個,對象包含金融業、電子商務網站、社群網站、ISP、政府財稅單位、線上遊戲等,而PayPal是最多攻擊的目標。

該份報告指出,一旦駭客潛入一台代管業者的網頁伺服器,就可以變更其系統設定,目的在每個網址內設置釣魚攻擊所需的網頁,而一個代管主機可能包含數百或數千個網址。攻擊者通常利用網站管理工具(例如cPanel或Plesk)或平台套件(如WordPress或Joomla)的漏洞控制伺服器,APWG認為這些攻擊顯示主機代管業者、軟體開發者、密碼管理等方面的漏洞令人堪憂。

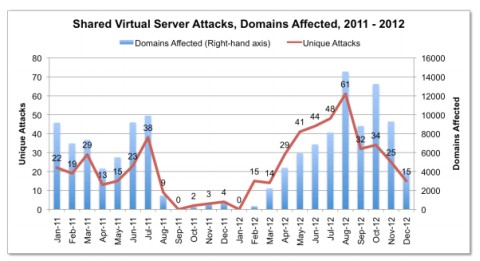

該組織檢視2012年61台伺服器中發生的1.4萬次釣魚攻擊事件發現,去年八月是釣魚攻擊的高峰,之後數據稍有下降,但仍居高不下。據統計,去年下半年釣魚攻擊總共發生123,486件、涉及的網域名稱共89,748個,與上半年93,462件64,204個網域名稱相比成長很多。涉及釣魚攻擊的89,748個網域名稱中,駭客自己註冊的僅有5,835個,其餘83,913個都是入侵取得的。

不過駭客入侵之後,不單純只將這些伺服器作為釣魚攻擊之用。去年末一場稱為Darkleech的DDoS攻擊中,駭客控制上千台Apache網頁伺服器並裝上SSH後門,對美國金融業網站進行攻擊。雖然不確定駭客入侵這些伺服器的手法,但上述的網站管理工具或平台被懷疑是入侵的漏洞之一。

專家建議網站管理人員應該落實基本的檢測,例如察看伺服器日常記錄、檢驗伺服器設定是否正確等,以避免遭他人利用。根據Verizon的2013年資料外洩調查報告顯示,69%遭攻擊的單位是第三方發現,而且有66%是在被入侵一個月或更久之後才被發現。該報告也指出,2012年釣魚攻擊事件為2011年的四倍。

線上遊戲方面,玩家的個人資料、道具、遊戲中的錢幣或積分等,駭客都可以在黑市中銷售換取現金。另外遊戲伺服器比較不會頻繁更新伺服器,駭客也更容易抓到系統漏洞進行攻擊。

除了攻擊伺服器之外,駭客也利用病毒攔截資料。傳統釣魚攻擊中,駭客使用電子郵件夾帶釣魚用網址,欺騙使用者填入資料來取得控制帳號的必要資料,不過APWG認為現在的攻擊手法已經逐漸改變,駭客透過病毒感染瀏覽器,讓使用者在合法的網站與正常的操作中攔截這些資料。(編譯/沈經)

熱門新聞

2026-02-16

2026-02-13

2026-02-16

2026-02-16