2024 年 12 月,美國電信業爆發重大網路攻擊事件,包含 AT&T、T-Mobile 與 Verizon 等多家美國電信業者,遭受中國國家級駭客組織 Salt Typhoon 滲透,攻擊者透過釣魚攻擊、憑證竊取及後門植入,成功入侵美國電信公司內部網路,長期監控電信核心基礎設施,攔截敏感通訊,甚至可能涉及政府機構與企業的機密資料外洩。

攻擊者首先利用網路設備的已知漏洞進行初始入侵,並鎖定內部員工與第三方供應商的帳號,以竊取憑證和提升存取權限。透過這些手法,攻擊者繞過傳統 VPN 防護機制,進一步進行橫向移動,滲透內部系統,存取客戶資料庫、核心交換設備、VoIP 伺服器與 API 介面,導致多個關鍵系統長期處於駭客監控之下。由於 Salt Typhoon 滲透手法極具隱匿性,電信業者未能及時察覺異常,直到安全機構深入調查後,才揭露這場大規模的國家級網路間諜行動

國家級駭客滲透美國電信業,揭示傳統資安防線缺陷

此次針對美國電信業的大規模滲透攻擊,暴露出傳統邊界安全(Perimeter Security)模型的侷限性。在傳統的安全架構下,企業主要依賴防火牆、VPN 和內部存取控制機制來防範外部攻擊,但一旦攻擊者成功入侵內部網路,便能繞過這些防護措施,長期隱匿於系統之中,進行橫向移動與資訊竊取。Salt Typhoon 便是透過憑證竊取與供應鏈滲透,成功突破內部網路的存取限制,凸顯出「內外有別」的傳統安全模型已不足以應對現代網路威脅。

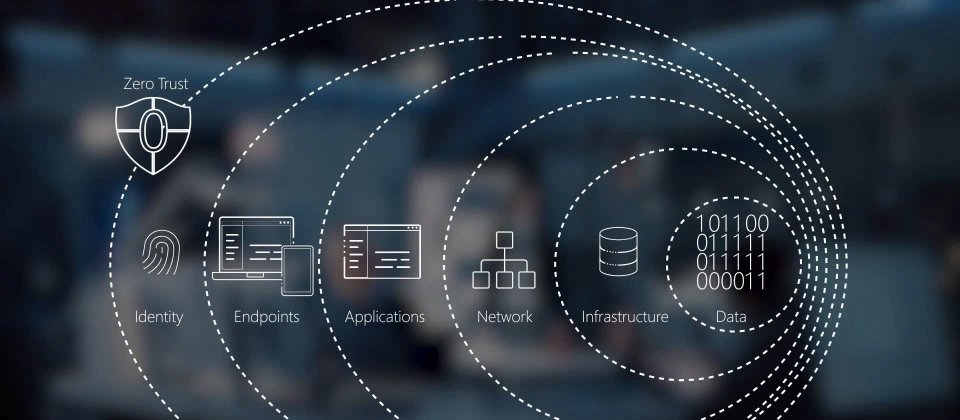

零信任架構(Zero Trust Architecture,ZTA)不再依賴傳統「內部可信、外部不可信」的邏輯,而是基於「永不信任,持續驗證」的安全原則,確保所有使用者、設備和應用程式都必須經過嚴格的身分驗證與授權,才能存取企業資源。這種架構強調最小權限原則、多因素驗證(MFA)以及微分段等技術,以降低攻擊面並防範橫向移動。

針對 Salt Typhoon 的攻擊模式,採用 ZTA 可有效減少憑證濫用與未經授權存取的風險,例如即便攻擊者成功竊取憑證,也難以透過單一帳號獲得廣泛存取權限,因為系統會基於裝置狀態、地理位置、行為模式等條件進行風險評估,並在異常活動發生時自動封鎖存取請求。

此外,供應鏈安全強化也是 ZTA 可應用的範疇之一。由於 Salt Typhoon 透過第三方供應商帳號發動攻擊,若企業已部署供應鏈風險管理機制,例如基於 ZTA 的供應商存取控制與安全基線要求,則可降低第三方供應商帳號遭濫用成為攻擊突破點的可能性。

美國國防部、澳洲政府的零信任戰略實踐

隨著全球各國加速導入零信任,美國政府與國防部已經制定明確的戰略路線,以提升國家關鍵基礎設施的安全性。作為推動零信任架構的重要技術夥伴,早在十年前,微軟便與美國國家標準暨技術研究院(NIST)合作,共同參與 NIST SP 800-207 零信任架構標準的制定,並積極支持 NIST 國家網路安全卓越中心(NCCoE),探索如何透過零信任技術降低風險並滿足法規要求。微軟將多年累積的技術經驗轉化為簡單、可行的解決方案,助企業與政府機構運用現有IT資產順利導入零信任架構。

這種從標準制定到實務落地的持續投入,使微軟在零信任領域具備獨特優勢。根據 Forrester Wave 2023 年 Q3 報告,微軟被評為全球零信任平臺領導者,顯示其方案的技術成熟度與市場影響力備受肯定。

微軟獲美國國防部(DoD)信任,落實零信任防禦資安前線。2022 年 10 月,DoD 發布《零信任戰略》,計畫在 2027 年達成目標級(Target Level)零信任,並於2032年實現進階級(Advanced Level)零信任。這不僅是一套技術藍圖,更是一種涵蓋使用者、裝置、應用與工作負載等七大支柱的全面安全策略。微軟深度參與這項計畫,替 DoD 及其國防產業基地合作夥伴提供技術指導,並發布針對 DoD 零信任實施的詳細指引,協助達成 152 項具體行動。

在實務應用上,Microsoft 365 E5 已成為 DoD 零信任部署的核心技術基礎。這套方案整合多項關鍵功能,包括 Microsoft Entra ID 負責身分管理,確保所有使用者與設備的存取權限受到嚴格控管;Microsoft Intune 提供跨平臺裝置管理,落實「符合要求才能連線」的安全機制;Microsoft Defender XDR 與 Sentinel 則透過自動化威脅偵測與回應,確保從端點到雲端的全方位防禦。此外,Microsoft Purview 強化資料安全,而 Azure 網路安全服務則提供網路分段與防護,形成一套高度整合的零信任架構。DoD 強調,零信任並非單一產品,而是多項解決方案的協同運作,而微軟的整合性方案正是這一理念的最佳實踐。

以身分管理為例,DoD 採用 Microsoft Entra ID 作為零信任核心身分平臺。Entra ID 的條件式存取與多因素驗證機制,確保每次存取請求皆須經過嚴格驗證,無論是設備健康狀態、使用者行為或地理位置風險,都納入存取決策考量。即便攻擊者取得憑證,仍難以突破安全防線,因為權限分配遵循最小權限原則,並根據風險動態調整,這種機制不僅強化 DoD 的使用者管理,還延伸至零信任架構的其他關鍵層面。

實際採用案例進一步證明微軟方案的可靠性,例如美國海軍的 Flank Speed 計畫已將超過 56 萬名使用者遷移至微軟零信任環境,強化存取控管與資料保護,並透過紫隊評估驗證其防禦效果。美國陸軍的 Army 365 則支援 140 萬名使用者,並成功落實 BYOD 模式,展現微軟方案在大規模環境中的彈性與適應性。

微軟的最大優勢在於技術整合能力。DoD 在《零信任參考架構》中明確指出,單一產品無法實現零信任,唯有整合套件才能有效降低安全風險與部署成本。微軟不僅提供技術,更與 DoD 緊密合作,將零信任戰略轉化為可落地的行動方案,並持續創新,例如 Microsoft Security Copilot ,將進一步提升零信任架構的自動化與智慧化能力。

零信任架構已成為全球資安戰略的核心,不只美國政府和國防部,澳洲訊號局(ASD)、澳洲國家網路安全中心(ACSC)也與微軟合作,基於 Microsoft 365 E3/E5、Azure 等解決方案,提供企業與政府機構導入核心八項資安策略(Essential Eight)的建議指南,以強化資安防護。Essential Eight 著重於應用程式管控、多因素驗證、存取權限管理、作業系統修補與定期備份等關鍵措施,與零信任架構的「永不信任、持續驗證」概念高度吻合。透過此合作,微軟的雲端與資安產品幫助企業提升資安成熟度,落實最小權限原則與動態風險評估,降低網路攻擊風險,並推動澳洲政府及企業邁向更安全的數位環境。

臺灣政府與企業如何快速部署零信任?

微軟在國防等級環境中的成功經驗,向臺灣政府與企業提供了一套值得參考的安全架構藍圖。面對日益嚴峻的資安威脅,臺灣政府已意識到風險提升,並加速導入零信任架構,以強化存取控管。臺灣國家資通安全研究院(簡稱資安院)提供政策指引與驗證機制,協助政府機關導入零信任,金管會也於 2024 年發布「金融業導入零信任架構參考指引」,建議金融機構優先在遠距辦公、特權維運管理及委外合作等高風險場域導入零信任機制。

近期,微軟 Enterprise Mobility + Security(EMS)E3 已正式通過資安院零信任網路架構的重要認證,包括採用生物識別器進行無密碼雙因素身分鑑別,以及基於信任平臺模組(TPM)的設備鑑別並進行設備健康管理。EMS E3 是套專注於身分管理、裝置管理與資安防護的核心解決方案,同時也是 Microsoft 365 企業方案中的重要安全模組之一。

對於已採用 Microsoft 365 E3 的政府機關與企業而言,藉助其整合的 EMS E3 並完善相關資安機制,便已具備符合資安院零信任標準的基礎,包括身分驗證、多因素驗證、設備合規性檢查、網路區隔、存取授權與基本的資料保護能力。換言之,組織只要正確並完整部署 Microsoft 365 E3,即可滿足零信任中的身分與設備鑑別需求。

若組織需進一步強化威脅防護,還可升級使用 Microsoft 365 E5 方案引入信任推斷機制,依設備健康狀態、資安威脅情資及使用者情境等資訊,動態支援存取決策。此外,企業也可根據自身需求,搭配其他資安解決方案,獲得更大的彈性。

事實上,不少臺灣企業與政府機構早已在使用 Microsoft 365、Entra ID(原 Azure AD)與 Microsoft Sentinel 等解決方案,組織不需投入大量資源建置全新架構,而是善用現有資源整合零信任框架,再加上微軟合作夥伴的幫助,即可循序漸進落實零信任的關鍵原則。

微軟提供了一條簡單且低風險的零信任導入路徑,藉助零信任概念驗證(PoC)計畫,協助政府機關與企業在短短兩小時內體驗零信任的運作方式與價值,快速評估導入的可行性,加速策略落實,讓企業在不影響日常業務運作的情況下,了解零信任如何提升資安防護,避免大規模轉換所帶來的風險與不確定性。

零信任勢在必行:借鑑國際成功經驗,降低風險、提升成效

傳統的邊界防禦模式已無法應對複雜的網路攻擊,Salt Typhoon 等國家級駭客組織的滲透行動,更凸顯企業與政府機關必須加速導入零信任,以強化存取控管、降低憑證濫用風險,並防範供應鏈攻擊。微軟的零信任架構已獲美國政府與國防部採用,成為國家級安全戰略的重要支柱。

現階段,不少臺灣企業與政府機構已具備零信任的導入基礎,只要採取適當策略,即可提升資安防護能力。企業可以透過下載微軟零信任白皮書,深入了解相關技術與最佳實踐,或洽詢微軟及其合作夥伴與經銷商,獲取 PoC(概念驗證)導入建議,以更直覺的方式驗證零信任架構的實際應用價值。此外,微軟與臺灣在地合作夥伴提供完整的技術支援,協助企業從規畫到執行,全程導入零信任策略,確保過程順利並符合業務需求。

資安沒有捷徑,但零信任是目前最可靠的防禦策略。透過循序漸進的導入方式,臺灣企業與政府機關可以減少轉換過程中的風險,並用更低的成本換取更高的安全性。當資安威脅日益嚴峻,唯有立即行動,才能為未來的數位安全做好充分準備。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09