雲端安全防護近來成為網路安全設備廠商所極力發展的領域,例如,Check Point在去年2月推出CloudGuard系列解決方案,當時先發表了原名為vSEC的CloudGuard IaaS,另一套CloudGuard SaaS原本預計在第二季上市,但直到11月才宣布全面供應;以次世代防火牆著稱的Palo Alto,今年5月底也發表Prisma系列的雲端安全解決方案,當中包含了Prisma Access、Prisma Public Cloud、Prisma SaaS,以及VM系列的次世代防火牆產品。

巧的是,隔沒幾週,Check Point推出了一套雲端原生的威脅防護和安全智慧解決方案,稱為CloudGuard Log.ic,號稱能夠讓用戶在租賃的公有雲環境當中,查看每個資料流,並且稽查、追蹤相關的軌跡,以便掌握在雲端存放的資料及執行的活動,加速整體資安鑑識與調查的流程。

這套新發表的雲端服務,讓人聯想到Check Point在去年併購的Dome9,該公司旗下有一套資安威脅情報服務Magellan,主打脈絡感知(Context-Aware)的特色,操作介面也和目前的CloudGuard Log.ic相當類似,不過,根據我們向Check Point詢問的結果,他們表示,CloudGuard Log.ic在正式推出之前,的確暫時用過Magellan這個稱呼,不過,當他們在修正所有功能之後,重新思考服務的命名,而決定取為Log.ic,因此,CloudGuard Log.ic和Dome9是不同的產品。

話雖如此,從目前看到的CloudGuard Log.ic網頁操作介面來看,左上角顯示的品牌圖示,標明的是Check Point CloudGuard Dome9。

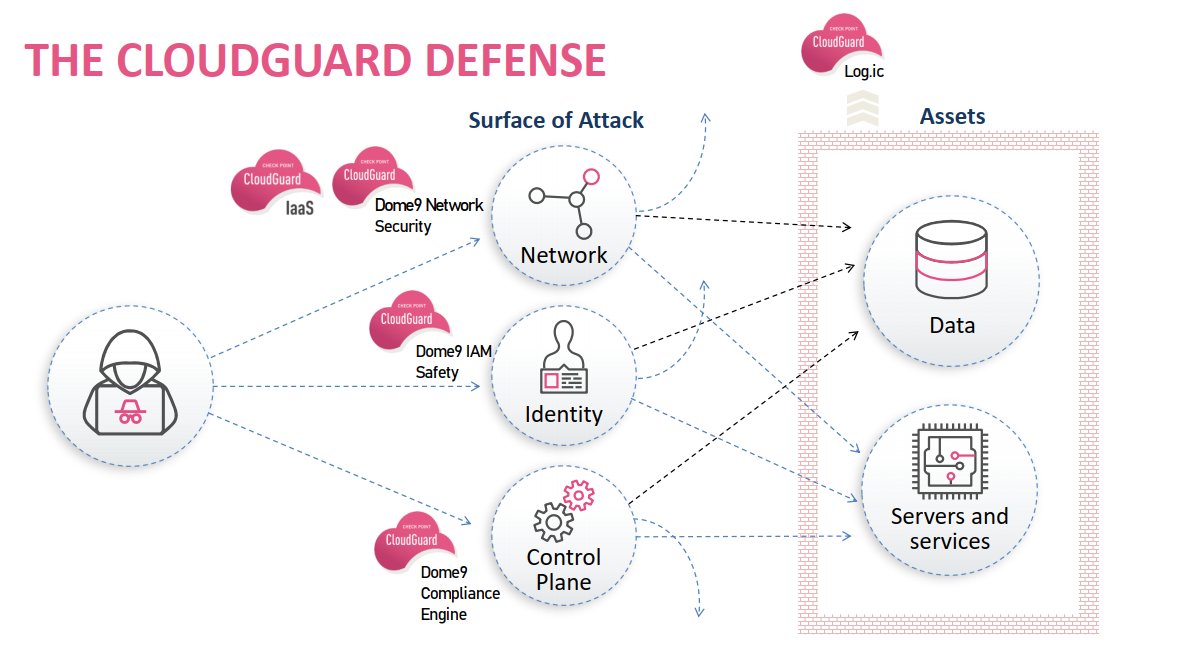

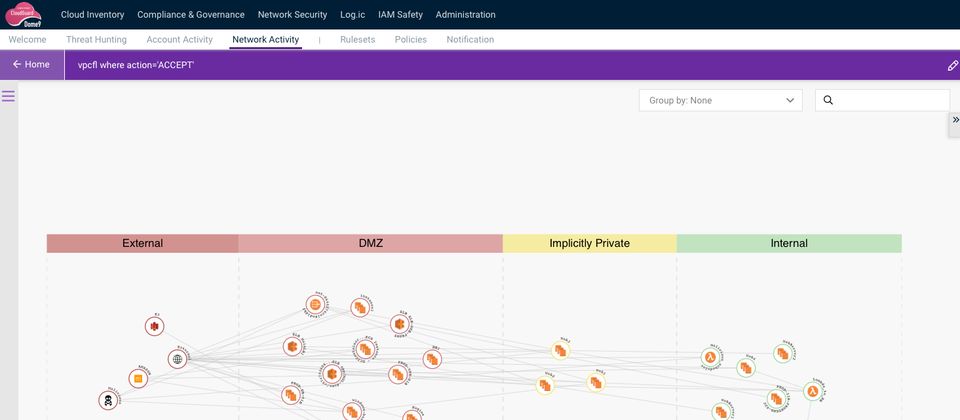

從目前Check Point主打的功能來看,CloudGuard Log.ic可以有效偵測雲端服務的異常活動,阻擋威脅與入侵行為,並且呈現具有豐富脈絡關係的圖解,協助調查公有雲基礎架構下的資安突發事件。

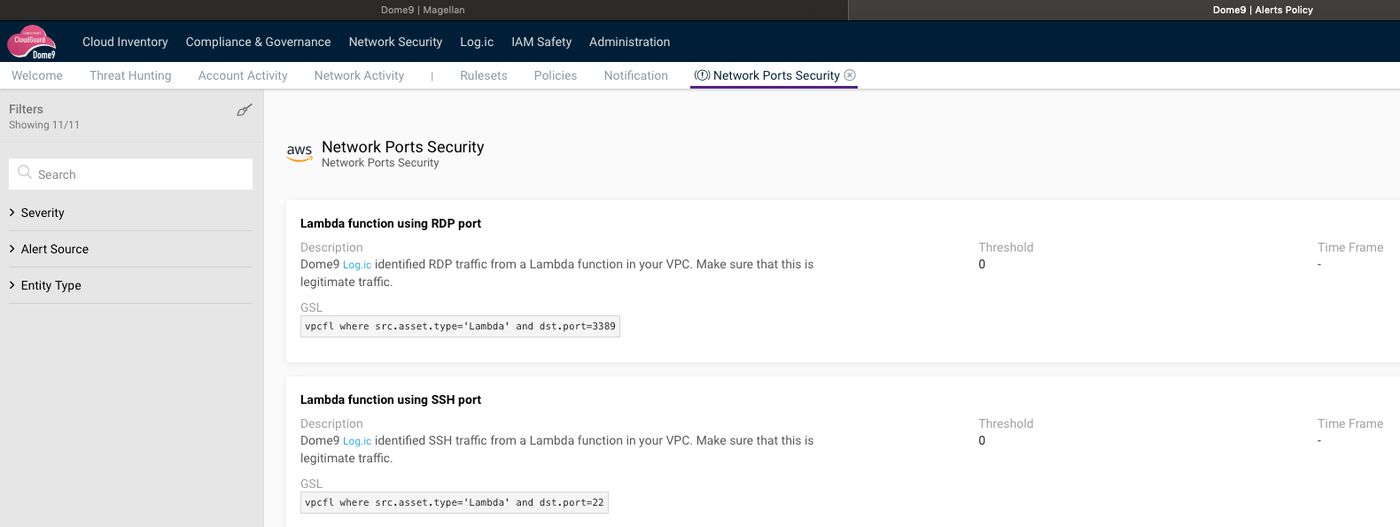

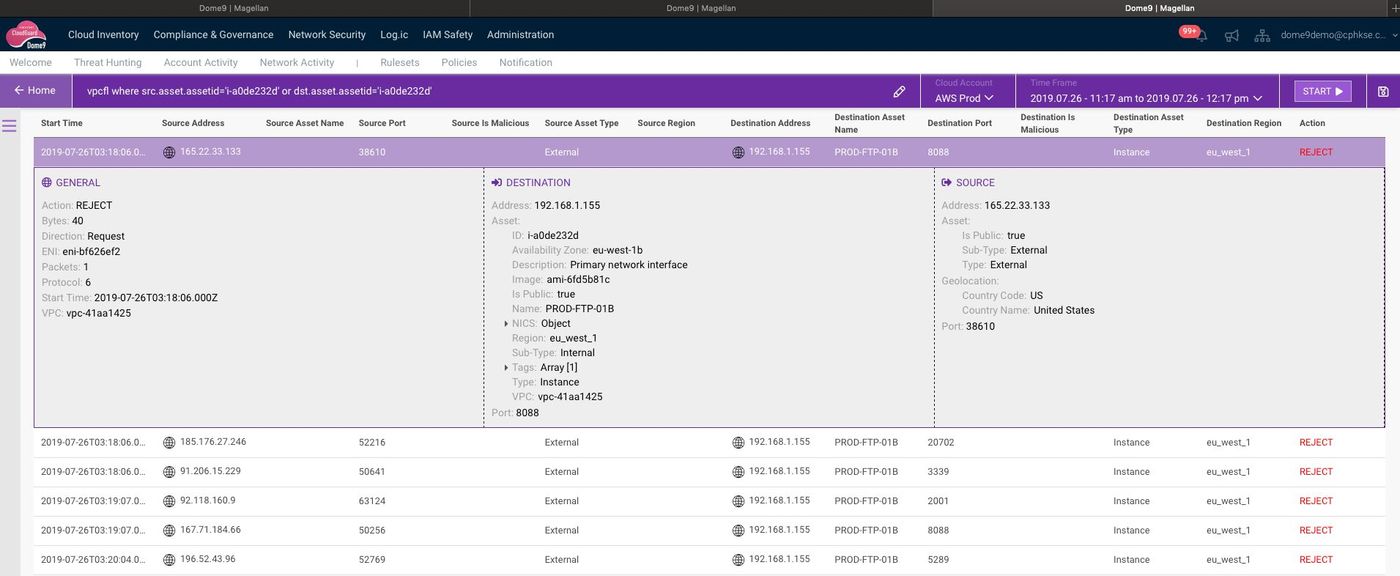

這套雲端防護服務是如何運作?它的核心是一套功能相當豐富的引擎,能夠從多種事件記錄來源,去執行資料的核對與整理,舉例來說,在 AWS的環境下,可接收Virtual Private Cloud(VPC)服務的網路流向記錄(VPC Flow Logs),以及CloudTrail(專司AWS帳戶治理、法規遵循、操作過程稽核與風險稽核的服務),能從流向記錄、負載平衡器,以及其他雲端原生的服務元件裡面,取得豐富的資訊,讓IT人員能夠掌握更多關於執行期間的事件細節,更精確地理解整個環境的現況變化,進而施行更為嚴格的資安政策。

支援AWS的環境之外,未來CloudGuard Log.ic會支援其他公有雲服務嗎?Check Point表示,微軟Azure已經在他們規畫的藍圖當中。

除了收集與分析租戶在公有雲環境的事件記錄,CloudGuard Log.ic也能整合Check Point網路威脅情報平臺ThreatCloud(不需額外付費),從這裡獲得惡意IP位址清單,而能預防進階威脅。基本上,ThreatCloud目前存放了非常多的入侵指標(IOC),收集到的惡意雜湊值、網站及命令與控制中心(C&C)的位址,已經超過7.5億筆資料,而提供的行為特徵數量也高達1千1百多萬個,本身也引用了十多種外部的威脅情報餵送機制,並且經由Check Point本身的人工智慧引擎,執行整併、驗證的程序,以便降低誤判率。

在CloudGuard Log.ic匯集、處理資料之後,資安團隊與DevOps團隊能夠運用這套解決方案,縮短相關作業的時間,迅速完成突發事件的因應、威脅獵捕的執行、既有資安政策的審視等工作,並且能橫跨多個雲端服務使用者帳戶強制施行控管原則。

舉例來說,針對可疑的網路行為與使用者活動、違反政策遵循,以及資安組態設定不當的狀況,用戶若要自定對應的警示,CloudGuard Log.ic也提供了簡易的建立方式。

在雲端服務環境當中,用戶對於使用者、群組、角色所配置的屬性,CloudGuard Log.ic也會予以分析,以便後續進行追蹤,不論是跨網域的聯邦性事件(federated events),或是組態變更,都能逐一查明,並且交互關連到個體或角色上。

此外,CloudGuard Log.ic還能將這些處理妥當的資料記錄流,透過自身的連接器,轉換成具有高度脈絡關係的JSON格式,餵送到第三方廠商的安全資訊事件管理系統(SIEM),像是Splunk、ArcSight。

整合到第三方廠商的安全資訊事件管理系統(SIEM),像是Splunk、ArcSight、LogRythm,讓這些產品執行更進階的調查,使得用戶能從生命週期相當短暫的資料當中,挖掘出關鍵情報,並且培養安全態勢感知的能力。

若希望系統能主動提報具有意義的事件、狀態統計,以及流量分布,用戶也可以自行訂定條件與內容傳送排程,即可定期收到報告──可透過電子郵件的形式,或經由ServiceNow、PagerDuty、Jira等IT服務管理平臺來發送。

既然察覺了資安威脅,就要儘快著手處理與復原,CloudGuard Log.ic也支援自動矯正的機制,這裡使用了一種無伺服器框架,稱為CloudBot,僅需一個按鍵的部署方式,就能夠在接收到惡意活動的特定警示之後,讓整個列管的網路環境,依照預先設定的反應方式,自動觸發相關的矯正功能,例如,執行存取隔離,或是先套上標記,以利後續的調查。

產品資訊

Check Point CloudGuard Log.ic

●原廠:Check Point (02)2719-9030

●建議售價:廠商未提供

●可分析的資料類型:AWS(VPC Flow Logs、CloudTrail、AWS Inspector)、網路威脅情報feeds(Check Point ThreatCloud)、IP位址信譽資料庫、地理位置資料庫

●整合SIEM的作法:提供JSON格式的資料

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10