在2016年,微軟曾經推出使用者與實體行為分析系統(UEBA),名為Advanced Threat Analytics,透過AD的網域控制器來收集流量,並且藉由機器學習來發現使用者異常行為。而在去年底,他們又推出另一套透過網域控制器取得分析流量的系統,名為Azure Advanced Threat Protection(Azure ATP),訴求從網路流量找出進階威脅,然後傳送回應腳本(Playbook)到Microsoft Defender ATP等系統回應。

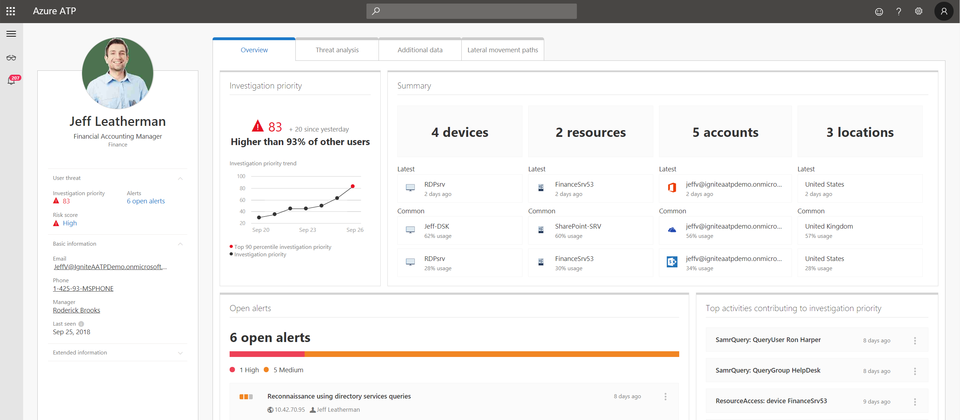

這套系統以本地端Windows AD目錄為接收資料的來源,來識別與偵測進階威脅、惡意內部行為,以及遭駭的使用者身分等,不過,並未支援Azure AD。Azure ATP監控使用者和實體的行為,並且依據機器學習來判所是否出現異常,同時能以攻擊鏈(Kill Chain)的型式,來調查可疑的用戶活動,然後再以簡單易判讀的時間軸,呈現明確的事件資訊。同時,原廠也訴求Azure ATP可以保護存放於AD上的憑證及使用者身分。

在監控使用者行為的做法上,Azure ATP會依據他們擁有的權限,以及所屬用戶群組,建立每個使用者的行為基準,然後利用內建的情資識別異常現象,揭露潛藏的進階威脅,還有那些使用者帳戶已經被入侵的情況。

而對於異常行為的識別,這套系統主要鎖定攻擊鏈裡的4類攻擊類型,來加以分析──包含了探查行為、竊取用戶憑證、橫向移動,以及支配網域(Domain Dominance)等。

而對於使用者身分的保護,也是這套系統主打的賣點之一。Azure ATP藉由報告與使用者設定檔的分析,來提供最佳設定的建議,進而減少企業存在的攻擊面,增加攻擊者竊取用戶身分的門檻。此外,透過圖像化呈現攻擊者可能會橫向移動的路徑,Azure ATP讓資訊人員能及早針對高風險的用戶帳號,加以採取防禦措施。再者,若是有使用者或是裝置透過明文密碼驗證的現象,該系統也會在報告裡提供有關資訊,讓企業用來強化資安政策。

產品資訊

微軟Azure Advanced Threat Protection

●原廠:微軟

●建議售價:廠商未提供

●感測器部署軟體需求:執行Windows Server 2008 R2 SP1~2019的網域伺服器,並安裝.NET Framework 4.7(除Windows Server 2008 R2外,2012以上版本可使用Server Core或桌面環境建置)

●網域伺服器硬體需求:6GB記憶體、10GB儲存空間

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-09

2026-02-09