| Ivanti | EPMM | CVE-2025-4427 | CVE-2025-4428 | Spring | CVE-2024-0012 | CVE-2024-9474 | MySQL

研究人員公布Ivanti EPMM零時差漏洞細節,駭客用於散布滲透測試工具、挖掘資料庫內容

資安業者Wiz提出警告,在Ivanti Endpoint Manager Mobile(EPMM)資安漏洞CVE-2025-4427、CVE-2025-4428的概念驗證程式碼(PoC)公開後,他們觀察到多種類型的漏洞利用攻擊

2025-05-22

| Signal Desktop | Windows 11 | Recall | 螢幕安全 | 隱私

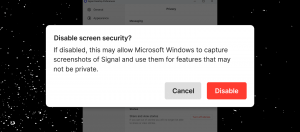

Signal Desktop預設阻擋Windows 11 Recall截圖,確保用戶聊天隱私

Signal Desktop於Windows 11預設啟用螢幕安全功能,運用DRM技術主動防止Recall截圖,以保護用戶聊天隱私,此舉也反映出人工智慧時代開發者面臨的新隱私挑戰

2025-05-22

2030年我國溫室氣體階段管制目標出爐,能源、製造、運輸等6大部門減排降幅目標確定

展現我國更積極的減排作為,行政院核定2030年我國溫室氣體淨排放減量為28±2%,2035年希望達到38±2%。此外,能源、運輸、住商、製造、農業、環境6大部門提出減排旗艦行動計畫,加碼推動減排。

2025-05-22

| VMware | ESXi | Cloud Foundation | Telco Cloud Platform | vCenter

本週VMware發布兩則資安公告,分別針對虛擬化平臺、混合雲平臺修補數項資安漏洞,其中最危險的是CVE-2025-41225,影響vCenter Server以及其他含有此元件的平臺

2025-05-22

| Grafana | 零時差漏洞 | CVE-2025-4123

圖表資料呈現系統Grafana存在XSS高風險漏洞,傳出細節已遭公開

圖表資料呈現系統Grafana修補並公布跨網站指令碼(XSS)資安漏洞CVE-2025-4123,並指出在搭配特定的外掛程式環境下,攻擊者還能用發動伺服器偽造請求(SSRF)攻擊

2025-05-22

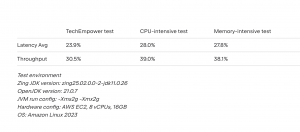

| 微軟 | SQL Server 2025 | 向量搜尋 | 資料庫效能 | AI框架

SQL Server 2025預覽版釋出,重點升級AI整合與資料庫效能

微軟釋出SQL Server 2025預覽版,重點導入AI原生整合與向量搜尋,強化開發效率與資料庫效能,支援多種人工智慧框架,供企業更方便建構智慧應用

2025-05-22

資安新聞網站Krebs On Security驚傳遭大規模DDoS攻擊

知名資安新聞網站Krebs On Security於一週前遭遇殭屍網路Aisuru大規模DDoS攻擊,規模達到6.3 Tbps,僅次於4月下旬Cloudflare擋下的6.5 Tbps

2025-05-22

| Video Overviews | NotebookLM

Google NotebookLM加入Video Overviews能輸出簡報影片

Google為AI筆記服務NotebookLM加入Video Overviews,以將用戶上傳素材生成為影片形式的重點摘要

2025-05-22