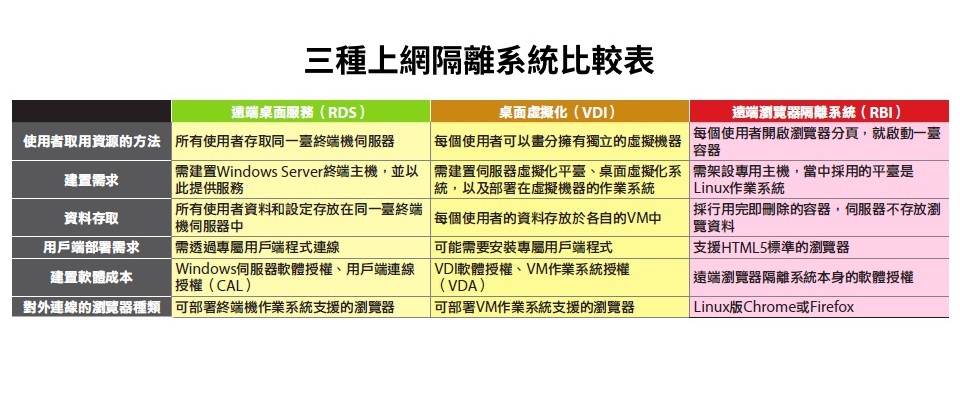

由於遠端瀏覽器隔離系統(Remote Browser Isolation,RBI)擁有遠端存取的概念,對於許多人而言,或許會與桌面虛擬化(VDI)和遠端桌面服務(RDS)比較,其中最顯著的差異是,RBI只提供上網瀏覽,而沒有桌面環境,因此,一般來說,相較於其他兩者,RBI的資源需求較低。(資料來源:iThome整理,2018年8月)

想要防治來自外部的威脅,員工上網是首要防護的領域,一般來說,企業會採用防火牆或網頁安全閘道,阻擋員工瀏覽惡意網站,禁止任何違反公司政策的上網行為。

隨著新興威脅越來越難以防範,特別是已知為安全的網站,也有可能被植入惡意內容,光是倚靠防火牆和網頁安全閘道等機制,過濾已知惡意網站,對於資安廠商尚未納入相關情資、特徵碼的威脅,仍有機會放行。因此,為能夠更徹底防範未知攻擊手法,企業也開始考慮採用「隔離」的方式,避免這種威脅進入內部網路。

從實體隔離到應用程式集中控管,上網防護隔離有新招

想要達到內外網路的隔離,過去可能會採取實體隔離的做法,也就是在企業內部的電腦之外,另行提供專門用來上網的電腦。內部的電腦僅可連線到企業內部環境作業,不能存取外部的網際網路,而上網專用的電腦,則無法取用企業內部環境的資源。

如此一來,往往需要購置數量多一倍的硬體設備,不過,也的確達成了企業內部與外部隔離的目的。

但是,這種做法也衍生不少問題,例如,檔案傳送時,許多使用者為此需將將外部取得的資料複製到USB隨身碟,再以此安裝在內部電腦存取,不僅相當費時、麻煩,同時,因為外接裝置使用不當所帶來的資安風險,也隨之產生。

為了能夠避免實體隔離所額外產生的負擔與問題,以及難以集中控管的情形,有些企業乾脆採用遠端桌面服務(Remote Desktop Services,RDS),或是虛擬桌面環境(Virtual Desktop Infrastructure,VDI)架構等,達到內外部網路隔離的效果。一般來說,遠端桌面服務通常是以終端伺服器,提供一致的應用程式,供使用者從遠端取用。

而虛擬桌面環境的架構,原先是應用在企業資料不落地的措施,員工必須連線到虛擬桌面的工作環境作業,不能直接將資料存放到本地電腦上,藉此避免資料外洩。

不過,如果只是要單純透過上述的兩種方法,隔離網際網路的存取,藉此保護內部環境,投注的資源可說是相當龐大,因為,採用微軟的RDS或Citrix Xen App,須購買Windows Server的相關授權,導入VDI則需投資非常高的成本,甚至要大幅調整企業內部的網路架構。

隨著Docker與Container的興起,有些廠商就將這些技術應用在上網防護,提供使用者可遠端執行的瀏覽器,藉此實行對外部網路的隔離,也就是所謂的遠端瀏覽器隔離系統(RBI)。

在這樣的做法中,所有網頁內容的載入,都在遠端容器裡面的瀏覽器處理,即使所存取的網頁遭到駭客植入惡意內容,對於位在企業內部的使用者電腦來說,不致直接受到這些攻擊指令影響。

而利用容器執行的瀏覽器,所需的基本系統資源,也較採用RDS或VDI這類虛擬桌面環境來得少,此外,這種型態的上網防護,更強調使用者仍可執行原來本機電腦中的瀏覽器,就能得到保護,而不需大幅改變使用習慣。

某種程度上,RBI與桌面虛擬化有幾分相似。主要是專屬上網隔離系統中,採用容器,取代虛擬化環境所執行的完整作業系統。因此,同樣的硬體組態,能提供瀏覽器運用的處理器和記憶體資源,便比虛擬桌面來得充裕。

也因為這樣的做法,當中不少廠商提供的解決方案中,更強調使用者開啟的每個網頁,甚至是每個瀏覽器分頁(Tab),都透過個別的容器執行,藉此減少網頁裡可能帶有的惡意內容,造成不同分頁之間橫向感染的情況。

經由遠端隔離強化上網安全

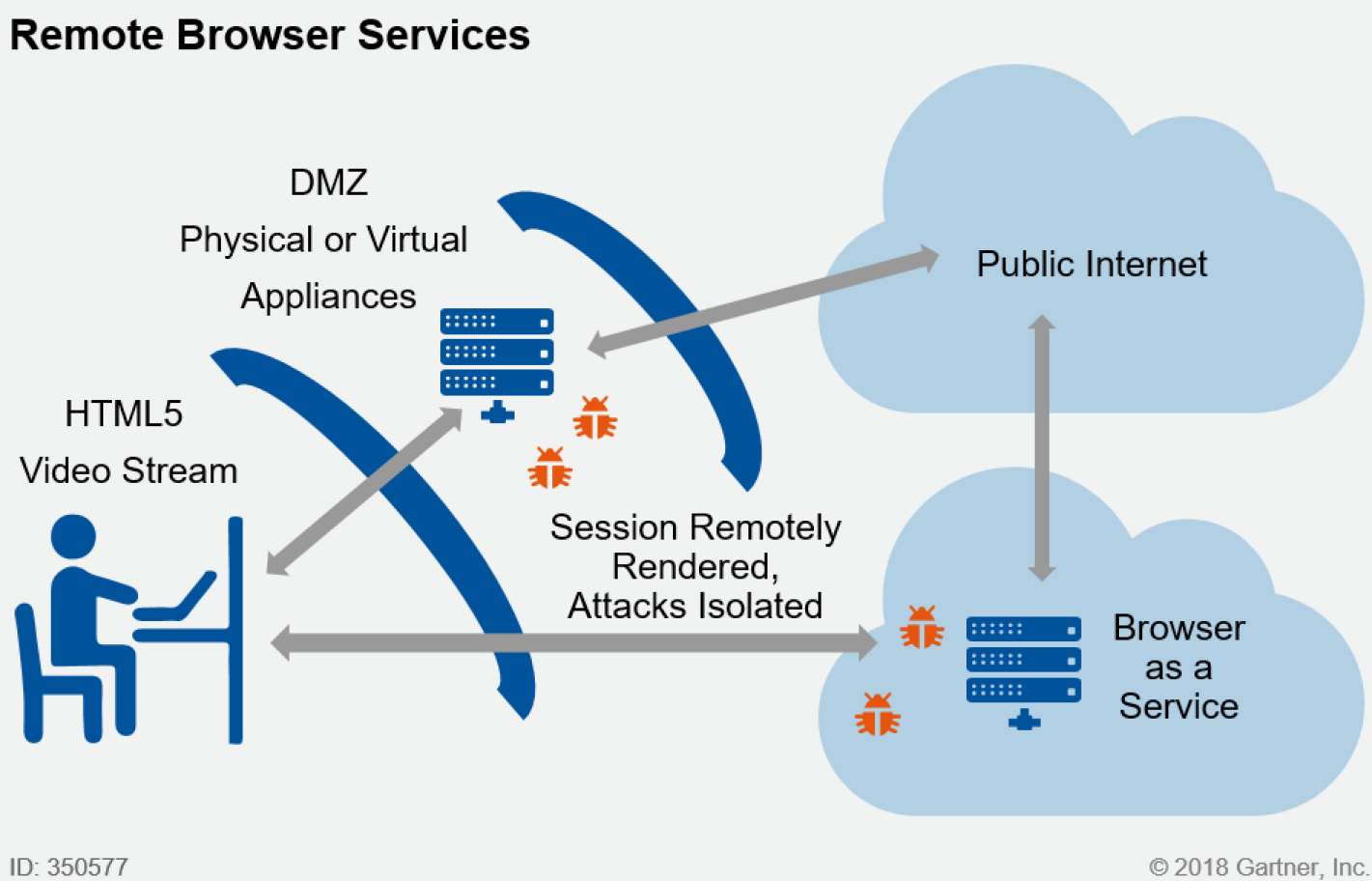

針對企業內部員工的上網安全,近年來,有不少業者提出了遠端瀏覽器(Remote Browser)防護機制,在架構上,企業可自行在內部環境建置專屬平臺,或是直接採用廠商提供的雲端服務(Browser as a Service)。(圖片來源/Gartner)

透過遠端瀏覽器,讓內部電腦系統免於直接暴露在外部網路的風險中

基本上,若是單純論及上網的隔離機制,不光是我們這次提到,以遠端瀏覽器提供的上網隔離系統,就連瀏覽器軟體本身,也開始內建類似在沙箱中執行的機制,避免存取到惡意網頁內容時,直接影響到作業系統本身。

其中,較早提供這種機制的瀏覽器,是內建於Windows 10作業系統的Edge,微軟將這項特色稱為Windows Defender Application Guard,而Google Chrome在63版,也開始加入相關功能。

至於Firefox,Mozilla則是於去年發布的55版中,先針對網頁中的外部內容,提供了First Party Isoation過濾機制,而對於網頁執行隔離,他們則是在測試版當中,推出代號為Project Fission的功能。從這些主流瀏覽器的廠商,也相繼投入隔離機制的開發來看,透過類似做法來增加上網的安全性,在使用者電腦系統與網際網路之間,闢出一條護城河,將彼此區隔開來,顯然已是各家業者的共識,一旦出現異常情況時,即可避免電腦直接受到網頁存在的惡意內容波及。

事實上,若是從廣義的角度來看,與上網隔離有關的解決方案,在國外也有工具和產品,是從端點電腦著手,提供與應用系統隔離的安全上網環境,像是瀏覽器擴充套件的部份,有Apozy推出的NoHack,以及微型虛擬機器系統,例如Bromium的Secure Browsing等。

然而,對於企業而言,若是需要集中控管使用者上網行為,而且也想要將載入網頁的環境,獨立於端點電腦之外,便需要採用我們前面提到的遠端瀏覽器隔離系統。透過這種專屬的系統,提供使用者能夠在遠端存取網頁上的內容,電腦端的瀏覽器,則是接收到已經處理完成的畫面,這樣的隔離措施,還是比較能延伸有心人士企圖滲透的防線,因此,我們這次探討的網頁防護措施,也是以這種型態的系統為主。

關於這種型態的企業上網防護機制興起,其實,已經有一些市場研究機構發現到此種態勢,並加以研究、彙整。

例如,在Gartner的報告中指出,單靠徹底攔截威脅的做法,已經不足以保護企業的上網安全。企業必須假設自身已經遭到滲透,也因此近年來,針對使用者和端點提供行為偵測、反制的系統,像是使用者行為分析(UBA)、端點偵測與反應系統(EDR)等類型的產品,快速崛起,也成為資安廠商想要找出尚未發現的攻擊事件的做法之一。

然而,這些都是偏向攻擊事件發生的過程中,或是已經遭到攻擊之後的因應措施。對於企業上網的防護而言,若是想要從中確保存取網頁的過程中,不致受到攻擊,從前述的威脅減測系統也難以在第一時間找到未知的攻擊手法。因此,若是藉由遠端瀏覽器機制,可以創造出相對安全的距離,企業便能將實際存取網頁行為,隔絕在企業內部網路環境之外,所以不少廠商對於這樣的系統,稱為上網隔離(Web Isolation)。

而從架構上來看,這種透過遠端的系統,提供內部使用者上網保護,也稱為遠端網頁瀏覽(Remote Browsing)。

而Gartner今年3月發布的報告中,則正式整合了兩種類型的命名方式,改稱為遠端瀏覽器隔離措施(Remote Browser Isolation,RBI)。

瀏覽器軟體開始內建隔離機制

隨著網頁中的威脅越來越難以防範,如今就連常見網頁瀏覽器軟體,也開始提供隔離機制。以圖中的Chrome 68版便提供前述功能,主要是防範有心人士利用Spectre處理器漏洞,攻擊瀏覽器。只是該功能會對於效能產生明顯影響,預設為停用,使用者需要自行開啟。

支援用戶端主流瀏覽器,但仍須注意與企業既有應用系統之間相容性

利用遠端瀏覽器,將內部使用者與網際網路隔離的方法,其中最大的優點,就是由於實際的網頁載入,都在前面提到的系統中執行,因此不需消耗大量使用者電腦上的硬體資源。而且,由於這種系統的機制中,大多都是在使用者停止瀏覽網頁之後,當時所啟動的容器也一併隨著瀏覽器捨棄,因此,可免除埋潛藏在其中、尚未發動攻擊的威脅。

而這樣的防護機制中,也相當強調使用者不需更換執行的瀏覽器,只要透過代理伺服器導引到RBI系統,就能得到進階的上網防護。

基本上,RBI對於使用者端電腦的要求,主要是本地端瀏覽器的版本和規格,通常是必須支援HTML5標準,因此,目前常見的電腦版瀏覽器,無論是能跨作業系統平臺的Chrome與Firefox,以及IE 9到11版、Edge,還有Safari等,都能執行,甚至,Android與iOS行動裝置版本的瀏覽器,也都在這種隔離瀏覽器的支援範圍。

雖說在使用者端執行的要求並不高,甚至是幾乎沒有平臺的限制,然而,以企業提供的遠端瀏覽器系統中,由於網頁的內容載入,都是由平臺上的瀏覽器執行,因此對於網頁的相容性,也仰賴RBI系統採用的瀏覽器種類。基本上,前述在容器上執行的瀏覽器,幾乎都是Linux版Chrome,若是企業中仍有部分的重要應用程式,必須透過舊版IE才能讀取,就無法納入這種防護機制。

與瀏覽器相容性的情形,也發生在外掛程式(Plug-ins)的支援上。儘管前述主要的網頁瀏覽器,已經相繼停止支援像是Adobe Reader、Flash Player,以及Java等軟體的瀏覽器外掛,然而在企業中,還是有不少應用系統透過Java開發,也有部分是使用IE的ActiveX元件,但在這種新興的上網防護機制中,除了Chrome已經內建的PDF檢視器,與Flash播放器元件之外,其餘外掛程式可說是幾乎不相容。

再者,雖然使用者可透過自己原來執行的瀏覽器上網,然而對於上網瀏覽的操作,也有所變化,最顯著的是瀏覽器右鍵功能,全數由這種上網隔離措施給取代,因此,右鍵選單往往只剩下基本功能,像是網頁的重新載入、前往下一頁或是上一頁,以及另存圖片等。此外,對於某些員工,電腦上的瀏覽器長久使用下來,已經安裝了許多延伸套件(Extensions),在這樣的防護機制裡,也很可能會失效。因此,企業若是想要導入這種型態的防護系統,便需要對員工會透過瀏覽器存取的網頁應用程式,加以評估採行後會帶來的影響。

瀏覽器以外的連網應用程式,未來也將要納入保護的範圍

雖說這樣的隔離機制,目前仍然存在一定的局限,例如,無法存取必須靠舊版瀏覽器才能執行的網站,或是不能支援特定網頁應用程式所需的外掛軟體。然而,相較於透過遠端桌面服務或是桌面虛擬化,在RBI這樣的解決方案中,架構已經更為精簡,更重要的是,建置成本相對較低,能夠在較為有限的預算中,達成進階上網防護的作用,也能與現有的保護機制搭配運用。

而對於目前已經在臺灣上市的3款產品,我們也看到能與指定品牌的網頁安全閘道整合,此時,企業可先行透過網頁安全閘道,過濾已知有害的網站,對於不確定是否潛藏威脅的網頁,再使用RBI這種網頁隔離機制載入。

再者,RBI上網隔離防護措施,在使用者下載檔案的檢測機制上,各家做法仍有不同之處。例如,部分品牌內建檔案的消毒與重組(Content Disarm and Reconstruction,CDR)機制,也提供多層掃描的做法。

不過,無論是那一種方式,都突顯了這種保護措施中,目前還是偏重以網頁瀏覽、存取網頁應用程式為主的防護策略,但事實上,如何確保從外部下載的檔案安全性,以及其他也要上網的應用程式(例如Outlook),同樣應納入防護範圍,或許,這些層面會是RBI遠端瀏覽器系統日後的發展重點。

以遠端瀏覽器隔離系統上網與直接存取的差別

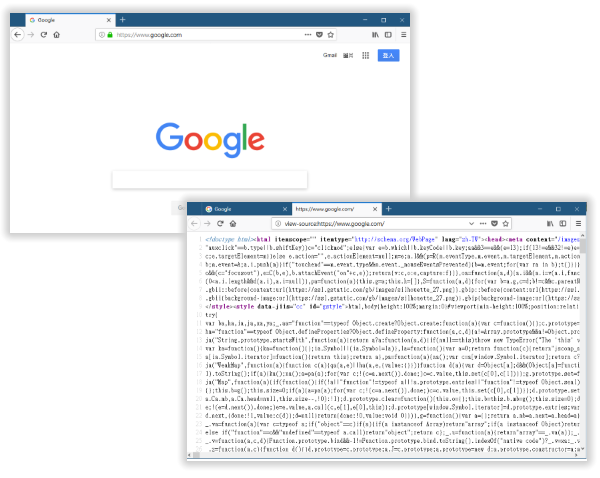

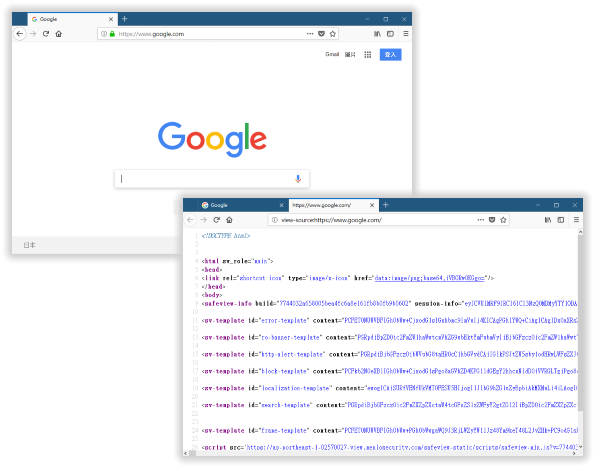

當使用者透過遠端瀏覽器隔離系統上網時,網頁載入的流程,都是在遠端執行,對於使用者而言,網頁的內容呈現會是否產生影響,便成為特別需要留意的問題。我們這次,透過了代理商達友科技提供的Menlo Security Isolation平臺,與一般直接連接到網際網路的瀏覽器,同樣存取Google網頁,比較兩者呈現的內容差異。

結果顯示,網頁顯示的內容算是相差無幾,搜尋框、按鈕,以及頁面上的連結等,都能正常運作。只有因為本次的測試平臺,為架設在日本AWS的服務,因此Google識別為從日本連線,並提醒使用者是否要切換到日文版網頁,而這是此類雲端服務在臺灣企業導入時,可能會出現的現象。

直接存取網際網路

看似風格極為簡潔的Google搜尋首頁,背後的網頁程式碼竟有329行之多,我們執行了Firefox 61.0.2版,來比較網頁內容呈現的差異,其中最明顯的不同,是左下角Google首頁偵測到我們位於臺灣,而利用架設在日本的遠端瀏覽器隔離服務後,實際存取網頁的地點位於日本。(圖片來源/達友科技)

採用遠端瀏覽器隔離系統

我們以同樣的Firefox瀏覽器,透過遠端瀏覽器隔離上網服務,瀏覽Google搜尋首頁,執行的速度與尚未採用前,可說是沒有差別,網站上的各項連結、按鈕,搜尋框都能正常使用。不過,從原始碼來看,電腦的瀏覽器只讀取了17行指令,而占用的記憶體,也略少於直接執行的需求。(圖片來源/達友科技)

相關報導 用瀏覽器隔離建立上網新防線

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05