SolarWinds供應鏈攻擊事件簿

在2020年底,美國政府機構與企業遭遇有史以來最大的資安威脅,這場風暴的核心,是網路監控產品SolarWinds Orion平臺遭入侵,駭客透過這種方式間接攻入鎖定的目標對象,由於這套產品廣為美國政府機構與企業使用,隨著事件的揭露,已有越來越多受駭者,事件也持續蔓延,甚至還發現又有另一後門程式。

而這起事件的最初,其實是資安業者FireEye先表明被駭,該公司提供安全測試的工具外洩,沒想到隔周有媒體報導,美國財政部與商務部遭駭,且駭客攻擊手法與FireEye被駭事件如出一轍。

駭客繞過多因素驗證駭入雲端系統帳號,可能和SolarWinds攻擊有關

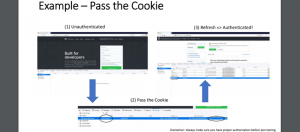

美國CISA發現一起網路攻擊事件,攻擊者利用釣魚信件誘使用戶下載惡意程式,或以暴力破解帳號進入受害者網路後,成功登入一個具有多因素驗證(MFA)保護的帳號。CISA相信,攻擊者可能是在用戶電腦上,以竊密程式取得瀏覽器的cookie,以繞過MFA的防護

Google內部也用SolarWinds遭駭產品但未受影響

Google坦承有用SolarWinds產品,但強調內部有防範供應鏈安全風險的措施,產品及服務並未受相關攻擊的影響

FireEye釋出SolarWinds駭客攻擊的手法細節及檢測工具

針對去年底對其發動攻擊竊取紅隊評估工具、並成功滲透SolarWinds產品的駭客組織UNC2452,FireEye發布白皮書解釋UNC2452攻擊手法,分析攻擊者如何冒充任何使用者驗證登入聯邦式的資源供應商(如Microsoft 365),而無需用戶密碼或多因素驗證(MFA)機制,並提供企業因應之道

Malwarebytes宣稱遭到與入侵SolarWinds的同一批駭客的攻擊

資安業者Malwarebytes相信同一批駭客也危害了具備Office 365及Azure環境存取權限的第三方應用程式,而Malwarebytes也成為相關攻擊的受害者

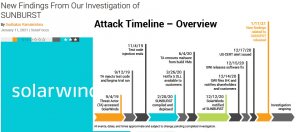

SolarWinds公布供應鏈攻擊事故流程,並揭露新發現的惡意程式Sunspot

SolarWinds再度公布調查結果,除揭露新發現的惡意程式Sunspot,也列出駭客從開始準備的過程,以及發動攻擊的確切日期,還有後續重要的通報時間等

拜登要詳查SolarWinds等攻擊事件,俄羅斯對內警告美可能發動報復性網攻

白宮發言人Jen Psaki 表示,總統拜登要求美國情報組織調查SolarWinds網路攻擊行動,以及俄羅斯干預2020美國大選等行為,要求俄羅斯對其魯莽行為負責

路透社報導:有第二組疑似來自中國的駭客入侵SolarWinds

去年底SolarWinds Orion Platform遭駭事件爆發後,美國政府與多家資安業者便認為攻擊SolarWinds的駭客不只一組,除了可能是俄羅斯駭客所為,路透社本周更指出,中國駭客也幾乎在同一時間開採SolarWinds不同軟體的漏洞

微軟:參與SolarWinds攻擊的工程師超過1000人

微軟發現攻擊者在SolarWinds Orion產品數百萬行程式碼中,僅改寫4千行程式,便透過軟體更新等管道,對Orion使用單位植入後門程式

美國網路暨新興科技副國安顧問:SolarWinds攻擊中約100家企業被駭,但可能有更多被害者

SolarWinds軟體遭駭引發的安全風暴,也反映出美國政府的資安政策弱點,對此美國網路暨新興科技副國家安全顧問Anne Neuberger表示,政府將強化與民間公司的資訊分享,並翻修過時的聯邦網路防禦機制