作者 叡揚資訊資訊服務事業群整合服務處處長Jake 張、Gelmalto IDP亞太區高級資訊安全工程師陳昶旭

蘋果與Google常有許多不同的理念,但面對行動支付安全保護信用卡資料一事,很難得地,同時指向Tokenization這項技術,好奇心驅駛我們一探這項異軍突起的技術,同時誘發我們思考在不同產業上的創新應用。

Tokenization、Masking及Encryption之間的差異

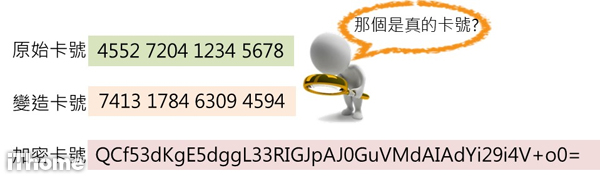

不論是一般資訊用戶或專業人員,經常對Tokenization(記號化或變造)、Masking(遮罩),以及Encryption(加密)觀念與應用,產生混淆。

●Masking指對資料局部置換為特殊符號,如:〇或※。

●Tokenization則將資料變化為另一組同性質資料,如:將身分證字號,置換為另一組符合身分證字號編碼原則的字號,但不是真實資料。

以目前來看,Masking與Tokenization這兩者均為去識別化作法,並有逐漸合併趨勢。

●Encryption則指處理明文為亂碼型式的密文,如取得正確金鑰,可解密為明文,為可逆程序,通常密文長度會改變(也有密明文長度相同作法)。

而且,通常密文不易對該單筆記錄追蹤分析運用,相較之下,執行Tokenization時,可運用雜湊金鑰,達到結果無法還原為原始資料,為不可逆程序

此外,記號化資料可選擇不同方式呈現,如:保有原本長度,且可執行追踪分析運用。

因此,Tokenization、Masking及Encryption此三者之間,存在顯著的不同之處。

Tokenization對研究資料的保護方式

傳統對於敏感性資料保護方法,首先會想到Encryption,但Encryption的結果通常不如預期,通常密文長度會改變,其次是密文為一組不易識別的亂碼,無法再執行分析運用。

若採用Tokenization,記號化內容可保有原資料特性,如:身分證字號透過Tokenization,轉為另一組符合身分證編碼原則之字串,則仍然可以作來分析運用。

對從事信用卡使用記錄分析之企業、以身分證字號分析就醫用藥記錄之研究單位,或者是分析消費者行為的組織而言,Tokenization其實不失為保護敏感性資料,又可放心從事研究的利器。

因為,Tokenization化處理後的資料,除了可以保有原有資料特性外,因外型與原始資料外型相似,盗竊者無法分辨真偽,也就無從破解,進而對駭客產生欺敵效果!

一組信用卡號,經過記號化(Tokenization)處理後的格式不變,但如果是經過加密(Encryption)處理後的格式,會有所改變。

Tokenization技術為行動支付簡化與安全的關鍵

由於網路購物及行動支付的風行,首先想到的應變作法,就是實體信用卡虛擬化與行動化,但單純由信用卡的思維轉換為行動化遭遇到許多整合的問題。

例如:當信用卡整合至NFC手機時,會面臨到多張信用卡與SIM卡或SD卡之間整合的問題;交易時,又會面臨到銀行與多家電信公司之間,下載卡片資訊的問題,同時,還得注意持卡資訊在網路上流通的資安風險。

除了NFC手機的近端交易具有卡片資訊外流問題外,大部分電子商務的遠端網路交易的思維,仍是以卡片為中心,即使採用軟體,以模擬負責保護信用卡資訊的SE (Secure Element)作法,仍無法避免本質上傳遞卡片資訊,存在複製信用卡資訊與盜用的危險。

然而,蘋果的Apple Pay及Android,均有志一同地思考根本解決之道,同時,指向信用卡號Tokenization的技術。

簡單的說,網路上傳送的不再是信用卡號,而是一組隨機對應的字組。

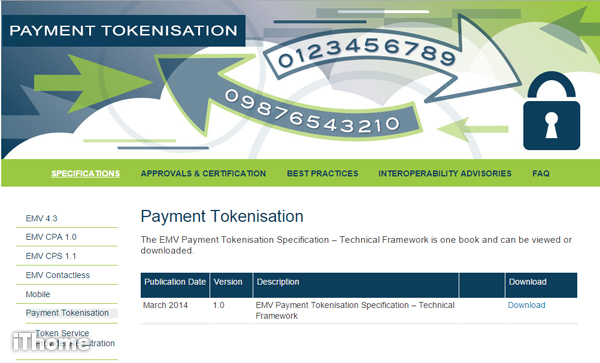

而國際組織EMVCo也於2014年,對外公開發表正式的Tokenization Specification標準,包括蘋果及中國銀聯均採用及推動,2014年問世的Apple Pay更成為基於此標準的第一個行動支付系統。

在2014這一年,國際組織EMVCo正式發表Payment Tokenisation Specification 1.0標準。

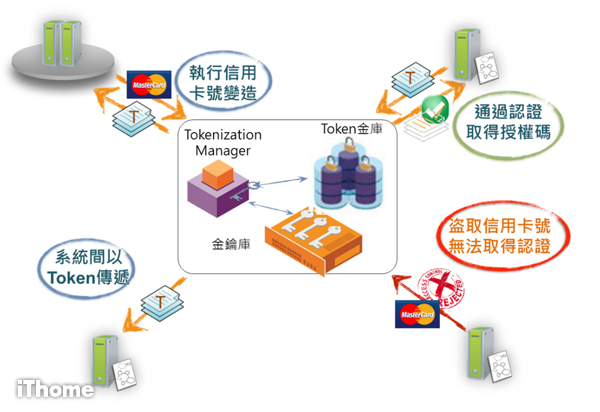

行動支付Tokenization技術的作法,主要是以特別的Token(記號化資料),來替代敏感性資料,如:信用卡號,等到執行Tokenization成為Token後,存放於行動裝置上,可避免他人直接取得信用卡號等機敏性資料。

實際的信用卡號碼,只在最初的請求中使用,在批准或拒絕交易中,返回給請求者的是符號,而不是卡號,至於儲存在銷售終端(POS)系統中的資料是Token,也不是卡號。

交易時,行動裝置將該Token傳至後臺主機,後臺主機可利用此Token,找出原本存放於Token Vault(Tokenization資料庫)的原始卡號,發送一組授權碼交商家,繼續進行後續交易。

行動支付的Tokenization技術,主要防止行動裝置本身及傳送過程敏感資料遭到竊取,由於卡號Tokenization,使得持卡人的真實資料得以退居幕後,駭客更難獲取。

整體而言,Tokenization技術支付方式,非常適用於不需出示實物卡的環境,如:行動支付、線上支付等。

此外,對於旅館、健身俱樂部等經常需要儲存臨時交易數據的商家而言,也非常適合使用此技術。

今年在臺特別熱門的行動支付技術上,也運用了Tokeniztion的作法,來保護信用卡卡號資料,避免遭到竊取而外洩。

|

雲端服務的去識別化防護作法 雲端服務的去識別化與應用系統作法大致相同,應用系統的去識別化作法主導權多掌握在企業手中;而採用雲端服務的企業,因服務資源掌握在雲端資源供應商手中,企業可運用雲端資源供應商的去識別化方案,或自建去識別化系統,整合雲端資料也是一種彈性作法。在國外,Amazon的AWS雲端服務已與SafeNet的Tokenization Manager整合,提供雲端資料去識別化服務。雲端資源供應商可持續提供原有雲端服務,企業端可額外執行這些雲端資料去識別化,金鑰及Token符號則於企業端保管,確保企業掌握安全主導權。 在產業應用領域上,去識別化作法有些許不同,如:不希望敏感性資料於網路上流通的支付產業等,以Token在網路上交換為不錯的選擇;研究或統計分析單位多以Tokenization作法為主,於研究分析時,維持Token資料擬真性;資訊產業在製作測試性的資料時,為保有資料特性,Tokenization也較能符合需求,資料以Token方式呈現,不以真實資料示人;另提供雲端服務的電商產業為保護客戶資料,同時保留部分資料可識別性,則多採用Masking作法,此一作法不變動原始資料,僅以部分樣貌對外呈現。兩者各有不同運用與安全等級。 |

參考資料

● 許世杰, 行動支付全面解析Apple Pay創造新時代的真正意義, 2014

● 洪免, 理解行動支付的應用及機制:VISA 圖解說明何謂 TSM、HCE、Visa Token, Nov./18/2014

● 翁世吉, 行動支付創新之商業營運模式發展趨勢, 財金資訊季刊, No.81, Jan./2015, pp.25-34

● Gemalto SafeNet, Gemalto SafeNet Tokenization.pptx, Jun./2015

專欄作者

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10