資安公司Webroot調查顯示,2016年1月~9月期間,有84%的釣魚網站存活時間短於24小時。

資安公司Webroot提供

根據資安業者Webroot統計今年1月~9月網路釣魚(Phishing)的資料顯示,今年觀察到網路釣魚郵件所使用的惡意網址,幾乎100%都是使用信譽良好的網域寄發信件;更特別的是,有84%網路釣魚網站,存在時間都少於24小時。Webroot的調查資料顯示,釣魚網站存在時間過短,依照現有的網路安全技術,根本很難發現這些釣魚網站的存在。

也因為現在駭客設計的網路釣魚郵件仿真度幾近百分之百,要分辨其中的差異,必須靠著不斷的演練去提高每個使用者的資安意識,並且要搭配一套完善的作業流程,藉此降低網路釣魚對使用者的危害。

網路釣魚並不因為公司規模大小而有不同

網路釣魚是社交工程手法的一部分,透過欺騙使用者相信,收到看到或聽到的網路釣魚信件或是釣魚網站中所呈現的資訊,不論是希望使用者提供帳號、密碼甚至是信用卡號碼等資訊的要求,都是來自可以信任對象所發送的資訊。也因為這些資料都相當敏感,往往都會伴隨著許多詐騙手法和詐騙事件發生。

目前許多網路釣魚郵件的發送,其他都會利用合法網站寄送,可能是入侵合法網站後再寄送網路釣魚信件,也可以能偽造一個相似度極高、難以一時之間立即分辨的釣魚網站寄送網路釣魚信件。

從Webroot的調查報告中也可以發現,更多的網路釣魚其實是鎖定個人比鎖定企業還多,利用魚叉式網路釣魚信件的手法,許多駭客的目的是希望竊取某一些人工作帳號的登入密碼或者是更重要的資訊內容,最終是希望可以藉此滲透到某個特定單位,以植入惡意程式並且得到有權存取特定敏感資訊的存取權限。

網路釣魚並沒有因為公司規模大或小而有所不同,關鍵在於是否可以透過入侵某個員工的帳號或電腦,進一步取得所需要的機敏資訊。不過,由於近期勒索軟體橫行,反而讓許多公司的資安人員全心關注勒索軟體帶來的威脅,相對忽略網路釣魚帶來的致命危險。就目前所知,許多大規模的使用者資料外洩的起因,都是因為組織中的少數幾個人,因為無法判斷哪些是網路釣魚信件,點選郵件中的惡意連結後,無意之間被植入惡意程式,慢慢透過組織內部的橫向移動,達到竊取機敏資料的目的。

越來越多網路釣魚網站存在時間短於24小時

Webroot的調查顯示,過往單一的網路釣魚事件,可以持續數周甚至到數個月之久,對於受害者而言,往往也有足夠的時間去發現中間有哪些不對勁的地方。不過,該報告指出,現在的駭客有越來越多自動化的工具,可以快速偽造仿真度極高且高度客制化的釣魚郵件時,釣魚網站存活的時間已經越來越短。

從Webroot的在今年九月和十月的綜合觀察中發現,有84%的釣魚網站存在的時間低於24小時,平均存活時間約為15小時,其中發現存活最長的釣魚網站也不過44小時,最短的只有15分鐘。

也因為這些惡意的釣魚網站存活的時間越來越短,現有的網址過濾或者是掃描的手法,因為相對的信譽太低,以資安業者的立場而言,只能提出相對的警告,告訴使用者這些網址存取人數相對少,最終仍須仰賴使用者的資安意識,判斷是否可以存取該連結。

但道高一尺、魔高一丈,若是使用信用評等較低的網域寄送釣魚郵件,即有可能被資安業者攔截的情況下,觀察可以繼續存在的釣魚網站發現,往往都是使用信譽評等良好的網域寄送釣魚郵件,才不會讓人起疑。最常見的手法則是,駭客入侵一個網站伺服器後,將其中單一網頁的內容置換成,含有惡意連結在內的網頁內容。因此,每一次在偵測郵件中的網址是否是惡意連結時,每一次存取都必須重新驗證一次,才可能避免受害。

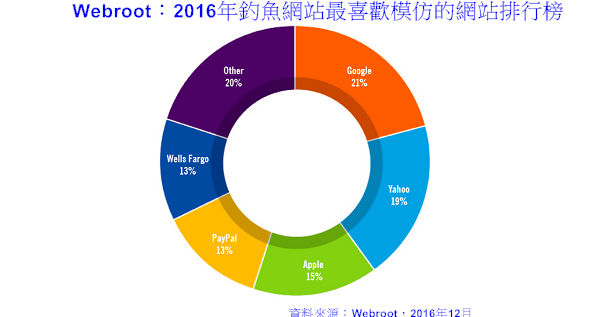

Webroot調查指出,今年每個月平均都偵測到40萬個釣魚網站,但要可以成功騙到使用者,就必須模仿使用者最熟悉也最常使用的網站。從該份調查中發現,今年,有21%的釣魚網站是模仿Google網站,19%模仿雅虎網站,15%模仿Apple網站,13%模仿payPal網站及富國銀行(Wells Fargo)網站,模仿其他網站的比例則有20%。

但若比較2015年和2016年模仿的網站比例來看,Google網站跌幅最多,因為在2015年模仿Google網站的比例達30%,但到2016年下滑9%,只剩下21%;PayPal模仿網站的比例,兩年是呈現持平狀態;但是模仿Yahoo和Apple網站比例,在2016年成長率幾乎是去年的兩倍,前者從10%成長到19%,後者從8%成長到15%。

不定期進行社交工程演練並提供因應SOP,才是降低釣魚郵件危害最佳方法

釣魚網站因為存活的時間越來越短,許多資安業者判斷挑戰也越來越高,除了資安業者逐步提高針對這些具有惡意連結和惡意程式的釣魚郵件,提高應該有的防護水準之外,人的資安意識才是最終的防線,只要有任何的不對勁之處,「如何在不疑處有疑」,找出收到網路釣魚郵件的異常之處,更是需要依賴長期不斷的資安教育訓練和提醒。

日常的社交工程與網路釣魚郵件的演練,已經成為多數企業用戶應對網路釣魚郵件的最後利器,但是,為了要讓這樣的攻防演練是真的有效而不是做做樣子而已,首先,什麼時候作演練的時間應該是保密的,一整年中的任何一天、任何時候,都可以是演練的時機,這才具有真實性。否則,事先告知哪一段時間會進行演練,所有使用者只會在當時提高警覺,過了演練的時間就開始放鬆警戒,反而更容易中標。也因此,行政院以往在每年10月和11月都會進行社交工程演練,從明年後,將改成不定期進行社交工程演練,不會事先告知什麼時候是演練時間,希望藉此提高公務人員對於社交工程郵件的警覺心。

臺灣星展銀行資訊暨營運處資深副總裁王聖棨也表示,該公司每年至少都會有兩次以上的社交工程演練,沒有人知道何時進行演練,也是希望全員都可以時時提供警覺。

不過,除了提高警覺性外,「不教而殺謂之虐」,公司或者是組織等,也必須事先告知使用者,如果遇到可疑的社交工程郵件時,應該要如何因應的標準作業程序(SOP),才會是真正有用的方式。

王聖棨也分享星展銀行的針對這些可疑社交工程網路釣魚郵件的標準作法,他說,一旦使用者無法判斷該封郵件是否是惡意郵件時,星展銀行都會事先告知所有員工,一旦收到任何可疑信件,都可以轉寄給特定的帳號。

這個帳號由資安團隊負責維運,當資安團隊收到可疑信件後,該團隊會先進行初步判斷,並利用各種工具進行偵測、掃描,也會在安全的沙箱環境中,執行可疑的附加檔案,以確認是否為惡意程式等等。

等到確認結果出來後,星展銀行資安團隊則會立即回信告知使用者,該封郵件是否是惡意的網路釣魚郵件,如果是,團隊會告知使用者應該要立即刪除並且不能對外轉發,如果不是,使用者便可以安心讀取信件內容。

資安公司Webroot調查顯示,2016年有超過2成的釣魚網站是以模仿Google網站為主。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10