處於工作環境一角的列印設備,是容易被我們忽視的連網設備,而近期的臺灣校園印表機入侵事件,也突顯了IoT攻擊的嚴重性,當資訊設備的基本安全管理出問題,將造成更多資安危害。

iThome

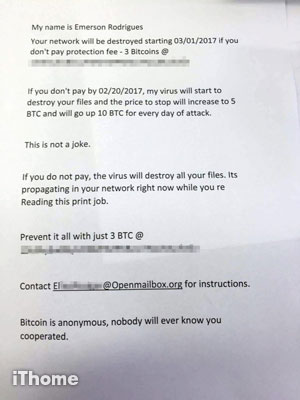

近年IoT裝置被入侵等攻擊事件,已經在我們生活中實際發生,像是今年2月臺灣校園收到駭客勒索詐騙信,大多人把焦點放在比特幣勒索,也許有人認為覺得只是惡作劇,但這樣事件其實更要突顯的是,在物聯網的發展浪潮之下,不只是電腦等運算裝置,各式連網設備也都能夠被攻擊或利用,而且這樣的事件就發生在臺灣。

印表機能被人控制印出恐嚇勒索訊息,這也代表,有心人士不再只是打打騷擾電話,寄寄釣魚電子郵件,或是將惡意程式植入你的電腦,是否還可以利用更多連網設備來入侵你的生活。

臺灣校園印表機收到勒索詐騙信的原因與影響

在可惡的勒索行徑之外,這次事件也讓我們關注到,因為傳達訊息方式很不一般,不是透過電子郵件,也不是在電腦上跳出警告訊息的內容,而是自動從印表機印出以英文撰寫的恐嚇、勒索內容,彷彿電影情節一般,無人使用的印表機半夜會自動印出威脅文件。

而且,這並不像是其他的IoT攻擊,一般我們並不容易直接察覺遭到入侵。

為何印表機會自動印出勒索訊息呢?教育部資訊及科技教育司司長詹寶珠表示,事件主因是大部分連線印表機使用外部實體IP,相關資訊暴露在網際網路上,致使攻擊者利用印表機列印使用的連接埠9100,就能控制列印,因此各廠牌印表機皆無法倖免。

看起來,這樣的攻擊過程其實並不複雜,也沒有太高深的駭入行為,但暴露出一些根本上的管理問題。HP政府暨企業事業處資深專案技術顧問黃欣偉指出,設備安全管理缺失是一大問題。

首先,網路印表機使用外部實體IP位址,沒有放到受控的內部網路環境之中,也就是說任何人只要連到這個IP位址,就能執行列印,應該要讓設備在防火牆內保護,然後在防火牆或路由器設定,將外部進來的9100埠關閉。

另外,他們也注意到這些出問題的設備,幾乎都是使用預設管理密碼,或根本沒有設定密碼,設備明顯不設防。這意味著他人若要變更印表機設定,也就很容易,特別是設備又暴露於網際網路的情形之下。

你可別以為這影響不大,這其實也就是IoT攻擊威脅的縮影,以更直接的方式入侵你的生活。

雖然這次事件只是印表機被無端控制列印,你可能感到一點訝異,但若是直接在自己家中就收到這樣的一個恐嚇信,而它就是一個實體的紙張,直接出現在我們身邊,那種入侵帶來的威脅感與緊張度,其實已經預告了,現在的網路威脅已經不像過去那樣簡單,不只是針對電腦、手機、網站,而是可以深入到現實生活之中造成影響。

對於家中長一輩的人,或是膽子小的人,甚至可能以為發生什麼靈異事件,為現實生活的心理層面帶來更大壓力。

去年已有類似列印攻擊事件,反應出更多入侵面向

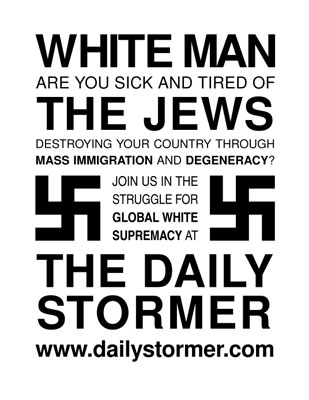

其實類似事件已經不只這一樁,近年一些列印設備廠商也關注到此情形,像是HP與Ricoh均指出,去年3月美國地區就曾經發生過,多所知名大學校內的連網印表機,自動印出了帶有種族主義的傳單,文件內容中並附上納粹標誌,利用校內設備來傳播反猶太理念。

這樣的事件對於臺灣民眾來說,可能沒有什麼感覺,因為該議題通常不是我們會去關切的,但此事件所反應的遠遠不止這些。

這種內容散播的侵入方式,也就是利用設備列印特性的一種網路攻擊,如果發生在臺灣,印出的內容若是用於造謠、黑函等,就很可能挑起鬥爭、栽贓嫁禍,或是讓人誤以為是他人在搞鬼,而攻擊者只是隱藏在背後,利用IoT攻擊的手段,就能達到不同的目的。

這不是危言聳聽,IoT攻擊不僅是侵入現實生活,隨著攻擊者的動機,以及連網設備的不同特性,將帶來許多你意想不到的直接或間接攻擊方式。

至於另一起事件,也發生在今年2月期間,與臺灣校園比特幣勒索事件的時間接近,據國外媒體Bleeping Computer報導,一位網路暱稱為Stackoverflowin的駭客,入侵了15萬臺的網路印表機,當中也包含像是熱感式印表機,駭客遠端操控這些印表機印出了文字,並以ASCII編碼畫了一個機器人圖案,意指使用者的印表機已成為殭屍網路的一部份,說是為了警告大家,將印表機曝露在網路上也是有風險的。

這起事件在臺灣也有遇到,Epson影像事業部客戶服務營業部副協理曾毓正表示,他們臺灣客服中心與業務單位,就有收到用戶反應,設備自動印出署名Stackoverflowin的文件。雖然這個案例在臺灣看起來並不多,僅有6起,只是當中居然有一起是發生在中小企業身上,讓人感到意外。

曾毓正也指出同樣的問題點,建議第一件事就是要檢查網路安全性,暴露在外部實體IP下的連網設備,裝置設備納入防火牆防護範圍。他並用簡單的例子來說明,就像印表機若放在室外跟室內,放在室外的大家都能操作,放在室內至少還要先開個門,也等於是多一層防護的概念。

瞭解IoT攻擊的可能威脅,同時重視更多連網設備的管理通病

簡單來說,將列印設備暴露在外部網路IP之下,只要有心人士有辦法搜尋到這臺印表機的IP位置,然後將印表機的語言包成一個網路的封包,透過9100的埠傳送到印表機,因此印出的內容都是文字編碼。

從攻擊者角度來看,也就是說只要知道這個IP位址是印表機設備,知道特定通訊埠有開,就可以將資料透過封包傳送到印表機IP位址。

相較之下,過往我們會重視電腦、伺服器的管控與防護,但列印管控方面,可能有些企業、單位很重視,有些則比較開放,顯然連網設備的安全重視程度有差異,而在IoT攻擊的發展演變下,全部都將變得值得關注。

另外,連網印表機遭入侵到底嚴不嚴重呢?雖然校園比特幣勒索的事發過程,都只是印出一頁文件,或是幾天後又一次印出,但攻擊者若要一次大量列印999份,浪費你的紙張、墨水或碳粉,也不是不可能,就看設備中的紙匣裝填了多少紙。黃欣偉也指出,過去也有駭客演示透過幾行程式,控制印表機循環啟動加熱器,就能夠進一步對設備造成危害。

前面也提到,IoT攻擊不僅可用來癱瘓設備,也能搭配勒索,同時也因為能入侵你的生活,帶來心理層面等影響,甚至於有可能成為借刀殺人的工具,像是成為網路DDoS攻擊的幫兇。

而這些連網印表機所面臨到的安全防護問題,其實也是其他連網設備可能遭遇的情形,像是網路安全管理不當或使用預設密碼等,若不能做通盤的清查與改善,勢必還會再發生同樣的問題。

最後也要提醒,現在不少列印設備,像是事務機、複合機都還內建硬碟,也能公司檔案伺服器、郵件伺服器,若攻擊者能更改印表機的設定值,竊取其網路資訊與儲存的認證資訊,或植入惡意程式攻擊其他設備,面臨的風險也就更高,未來的IoT裝置也是如此,一旦功能越來越複合、強大時,面對的攻擊威脅也會更大。

在這次校園印表機勒索事件後,我們需有更多警惕,IoT攻擊已經離我們不遠,也開始影響我們生活周遭。

2017臺灣校園印表機入侵事件 ,共72單位遇害

今年2月臺灣校園收到駭客勒索詐騙信,當時媒體公布有46間學校受害,經後續追蹤,教育部資訊及科技教育司司長詹寶珠表示,在2月17日,他們已經透過臺灣學術網路危機處理中心(TACERT)發布預警情報,並提供改善建議,各縣網路中心也有提供協助支援,而後續統計結果顯示,在2月17日至3月14日這段期間,共有72個單位170個印表機回報有收到這樣的恐嚇訊息。而從遇害範圍來看,其中大專院校佔52%,國民中小學也有34%的比例,高中職則佔13%,其他單位1%。

據了解,並無學校實際支付任何款項,普遍認為是一種惡作劇的行為,或是一種詐騙行徑,不過詹寶珠表示,其實在3月1日到3月2日期間,還真的有教育體系部分系統受DDoS攻擊。所幸,已有因應措施防備,並未影響對外服務。

雖無法肯定這是同一主使者所為,但這也讓人關注到,原來不只是加密勒索軟體才會勒索比特幣,有心人士也能以不同攻擊手法與勒索手段搭配來威脅。

由與近年加密勒索軟體的目的相同,以匿蹤性高的比特幣作為恐嚇贖金,讓執法單位難以追查,當駭客受到利益驅動,將勒索行為鎖定不同目標下手時,這也促使攻擊可能性的增加,連帶也讓過去未引爆的許多問題漸漸浮上檯面。

近年已有3起印表機入侵濫印攻擊事件

攻擊事件1:印出具種族歧視的內容,達到煽動與宣傳效果

去年3月期間,有數間美國大學內的印表機遭到駭客入侵,列印出反猶太意味的傳單。並邀請大家前往白人至上主義網站The Daily Stormer去瀏覽。(圖片來源/weev's Blog)

攻擊事件2:告訴你印表機已被入侵,成殭屍網路的一份子

今年2月,全球有數萬網路印表機被控制,列印內容指稱你的印表機已成殭屍網路(Botnet)的一分字,並且以ASCII編碼畫了一個機器人(Bot),警惕意味濃厚。(圖片來源/Epson)

攻擊事件3:成為寄送勒索詐騙信的管道,用來恐嚇取財

臺灣關心的校園比特幣勒索事件,也發生在今年2月,印表機被入侵並印出勒索信,要求支付比特幣贖金,否則在指定日期將以病毒摧毀檔案,或其他攻擊癱瘓網路。

針對印表機遭入侵列印事件的3點防護建議

作法1 裝置設備不要使用公開的網際網路位置,並建議裝置設備前端需有防火牆防護,或限制外部網段無法存取,將IP位址設定為內部虛擬IP位址,避免直接暴露在網際網路上。並可檢查一般印表機的網路IP設定,像是將該設備網路設定中的Gateway,以及DNS設定為空白,限制只有同網段內的電腦才可連線至該印表機。另外,請關閉網路印表機不使用的服務(通訊埠Port),像是導致這次事件的9100埠,廠商也建議可關閉LPD Port(Port 515)、IPP Port(Port 631)與 FTP Port(Port 21),以防止有心人士,利用不同的管道對印表機進行不當操作。

作法2 請務必檢查網路印表機管理介面密碼是否設定,若沒有密碼保護,或僅使用預設密碼,又或是密碼太簡單,都讓有心人士可以很容易去更改網路設備的設定值。這是使用者對於連網設備本身,最基本的防護設定。

作法3 因為印表機遭他人控制列印還有其他方式,像是可能因PC端被植入木馬,而產生遠端列印,因此還是要確認相關之網路環境安全,以及保持作業系統、瀏覽器與防毒軟體的最新狀態。對於其他物聯網設備(如:網路攝影機、投影機、視訊會議主機等),也應該要一併檢查,是否有同樣資安管理漏洞。

突顯長期被忽略的設備管理問題:為什麼學校印表機會被入侵?

在今年3月的臺灣資安大會上,臺灣理光事業發展高級經理吳玉龍曾展示一段影片,有駭客利用事務機的顯示螢幕,玩毀滅戰士遊戲的影片。他提到,現在的事務機完全就是一個網路化的設備,內建了處理器、記憶體、韌體,甚至還包含了硬碟,並能連到公司檔案伺服器、郵件伺服器等。

其實現在的列印設備,功能已經不是那麼的單純,這突顯出列印設備的安全防護面向已經不小。若有心人士能夠讀取其網路資訊、以及儲存的認證資訊,或是使用者送到印表機的敏感資訊,就能展開更多進一步的攻擊。

回到我們這次的主題來看,今年臺灣校園發生了印表機遭入侵,印出勒索信的事件,其實攻擊過程並沒有高深的駭入手法,也就是找到暴露在開放網路環境下的印表機,然後透過9100埠發送列印封包。所以這次問題到底出在哪?

問題1 這些印表機多使用外部可連入的實體IP位址,突顯管理缺失

由於大多數事件都是因為印表機本身使用外部實體IP位址,加上用戶可能在一開始安裝印表機時,就完全沒有做過任何設定,就連IP都是使用DHCP取得,因此這突顯出一直沒被注意到的辦公資訊設備管理問題。

而像是在校園這樣的特殊的開放式環境,由於不像企業般集中管理,很多時候在資安人員不足的情形下,也就成為管理的負擔與隱憂。

雖然這次事件,教育部已經在TANet建立資安防護應變中心,於各區網中心端協助各單位資安偵測與防護,也聲稱協助受害單位完成改善,並拍攝校園資訊安全課程影片,希望能教育使用者的資安警覺性。

但我們也不禁想問,在目前網路威脅的劇烈演變之下,開放的校園網路環境是否有調整的需要呢?企業資安專家李倫銓也指出,不是不能開放,但良好的管理才是關鍵。

像是可能有沒通報的單位,能夠如實照著建議改善嗎?後續又如何監管與稽查呢?過去也曾有不少臺灣學術網路電腦被當攻擊跳板的事件,若沒有良好的管理方式,難保問題還會一再發生。

另外,企業同樣也該要警惕,Epson影像事業部客戶服務營業部副協理曾毓正表示,有零售業者跟他們反應印表機遭到入侵,才了解對方公司整個網路架構並非建立在虛擬IP位址之下,在他們分店內的所有連線周邊設備,都是使用外部的實體IP位址,並沒有透過現在常用的VPN,也沒有防火牆等管控措施。

雖然這種情況並不多見,畢竟直接使用外部實體IP位址,很容易受到外部攻擊,也容易被外部連進來,一般企業網路管理應該都會注意。但不少資安專家表示,社會上還是有企業很傳統,沒有花心力在網路安全規畫,再不警惕,風險就是比別人高。

還有一些網路印表機本身的管控面向也值得注意,舉例來說,設備本身多半都有存取管控的功能,像是只允許IP位置範圍的電腦才能連線,避免未經授權的使用者,可以任意使用設備來列印。另外還要注意的是,小心FTP可能是被入侵的管道,像是以匿名帳號登入FTP服務,直接上傳檔案列印。

問題2 未修改印表機本身的管理員密碼,因此無法保護設定

在調查問題發生原因時,這次事件還暴露出一個長期存在的問題,那就是使用者幾乎都沒有修改印表機的管理員密碼。顯然,在資訊設備使用太過方便的現在,用戶已經完全忽視這一道程序。

不論如何,為避免不明人士濫用自己的列印設備,最好設定密碼保護,不要因為一時的疏忽與偷懶,就僅使用設備預設的密碼,等於設備本身的基本管控都沒有,也讓人輕易就能擅自更改連網設備的設定值,而使用者也不該故意設定一個太簡單的密碼。其實,這也是許多用戶使用其他連網設備都有的問題。

綜合來看,基本上,設備只要連上了網路,就有可能有心人士惡意入侵,以往沒有這些攻擊事件發生,在物聯網的發展浪潮之下,成為鎂光燈下的關注焦點,加上現在有利可圖,很多事情可能不會再被隱藏在檯面之下,更多被突顯出來的問題,也都將是各連網設備會同樣面臨的問題。

能夠上網的裝置只會越來越多,校園、企業與使用者都不應輕忽IoT攻擊的威脅,而既有的這些連網設備的管理問題,若還沒有做出改善,未來可能將會更應接不暇,也不應該只是為了單一事件而應對。

由於新興威脅態勢轉換之快,培養良好資安觀念與態度也很重要。就像這次事件所帶來的警惕就是,儘管看似不起眼的列印設備,事實證明,也是可以作為IoT攻擊或利用的手段,同時還暴露出長期都被許多使用者忽視的問題。

在臺灣校園印表機遭入侵並印出勒索信之後,其實就已經警惕企業、機關單位與使用者,IoT攻擊的威脅就在眼前,同時也暴露出,長期被許多使用者都忽視的辦公資訊設備管理問題。

相關報導 「聯網安全管理瀕臨失控,威脅事件頻傳」

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06