示意圖,與新聞事件無關。

本周安全公司ESET發現進階惡意程式Industroyer專門攻擊以供電系統為主的基礎設施,手法類似去年底烏克蘭包括政府及供電系統遭到的駭客攻擊。

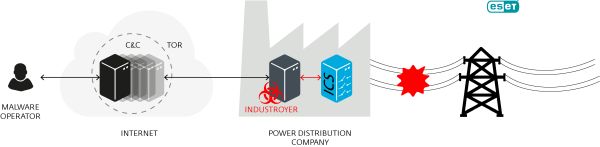

ESET將發現到惡意程式稱之為Win32/industroyer。Industroyer對基礎建設威脅甚大,因為它能直接控制電廠的配電變電所開關及輸電網路的斷路器。研究人員分析,Industroyer核心是一種後門程式,能為安裝及控制其他元件,並連向遠端C&C伺服器,由攻擊者下令行動並回報攻擊者。(來源:ESET)

安全分析師指出,Industroyer使用的是全球電廠、運輸控制系統及自來水、瓦斯等其他基礎設施使用的工業通訊協定,但這些通訊協定都是幾十年前設計的,當時設計沒有資訊安全的觀念。攻擊者根本無需找到漏洞,只要讓惡意程式跟這些協定「講話」即可。因此,Industroyer可以輕易關閉供電、引發系統失靈或其他更嚴重危害。

由惡意程式樣本分析,Industroyer使用的4種元件都是為了直接控制變電所開關及斷路器而設計,而且能依階段辨識輸電網路,並依據不同工控系統發出指令,顯示攻擊者對此類系統的深厚知識。

4種元件分別對應不同的通訊協定,顯示駭客對症下藥,對鎖定的系統有備而來,具備相當的知識:(來源:ESET)

此外,它還採用高明手法來躲避偵測,像是在下班時刻才以Tor網路和C&C伺服器進行通訊,或是使用假冒Notepad的後門程式,作為主要後門程式被發現或失效時的備援。它還能刪除Registry key以湮滅蹤跡,並覆寫檔案,使系統無法開機,增加回復的難度。另外還能掃瞄網路找到可用工具及其他目標的漏洞,並對其他網路設備,如西門子SIPROTEC裝置發動分散式阻斷服務(DDoS)攻擊。

由其特徵來判斷,研究人員懷疑去年引發烏克蘭首都基輔的停電一小時的駭客攻擊可能僅是一次大規模測試而已。去年底烏克蘭攻擊事件被認為是俄羅斯軍事攻擊的一環。

研究人員也認為,Industroyer是Stuxnet以來最大的工控系統威脅。數年前,伊朗核電廠遭到Stuxnet蠕蟲感染,也入侵了西門子的自動化生產與控制,部分研究人員相信美國是發動攻擊的幕後黑手。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10