示意圖,與新聞事件無關。

周三橫掃歐洲及美國的NotPetya再度引起全球對勒贖軟體的恐慌,不過安全專家分析,NotPetya可能實際上是一個攻擊武器。

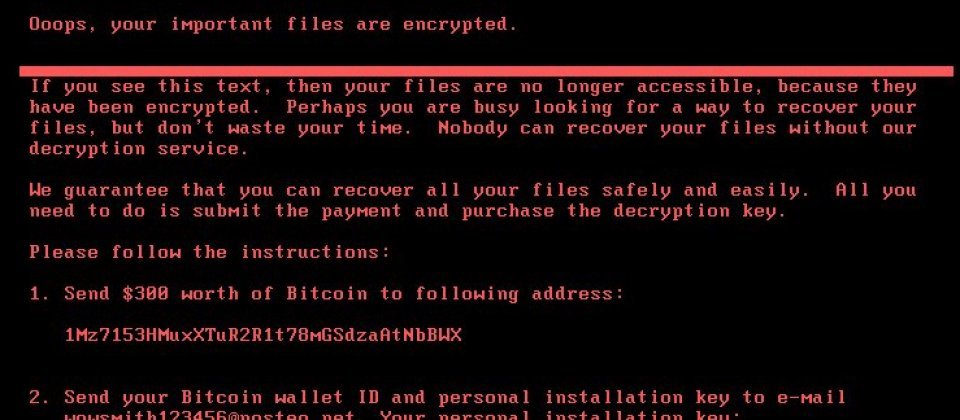

和其他勒贖軟體一樣,NotPetya感染Windows PC時會加密檔案,然後要求支付相當300美元的比特幣到其所附的區塊鏈網址,並將其比特幣錢包ID和獨有的加密碼寄給一個「@posteo」信箱。使用者照做,駭客可能會寄來解密金鑰,讓使用者要回檔案。而烏克蘭在此次攻擊中受創最重,從中央銀行、國營電信公司、地鐵及首都基輔機場、到車諾比爾核電廠都被感染,連一家超市POS終端機都遭殃。

但安全公司Comae Technologies研究人員Mattieu Suiche指出,NotPetya(或稱Petya.2017)並不是一個勒贖軟體,而是一種wiper型攻擊程式。前者以錢為目的,被加密的檔案可以被解密。但wiper則旨在造成破壞,使檔案無法解密及回復。該公司分析周三攻擊烏克蘭的NotPetya樣本,發現它在加密過程中會覆寫掉受害電腦第一磁區,導致根本無法解密,不同於2016年的Petya勒贖軟體。

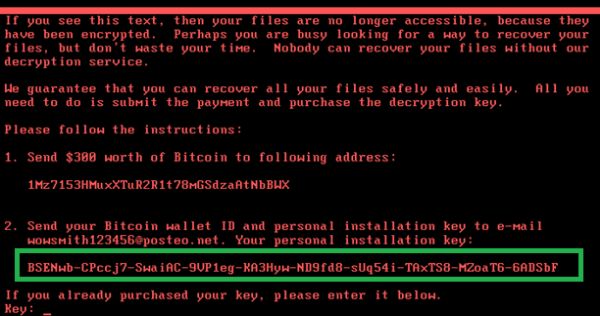

卡巴斯基也有相同結論。該公司指出,分析一般勒贖軟體為受害電腦建立的安裝ID碼,會用以回復解密金鑰的資訊,但NotPetya產生的是隨機資料,這意謂著不可能再解密檔案,即使受害者付了贖金也救不回資料。

如下圖綠色框框所示,一般勒贖軟體會為受害者的電腦建立個別的安裝ID,被害者支付贖金並回覆ID碼,駭客才能針對個別的被害者提供解密金鑰,但卡巴斯基指出NotPetya產生ID是隨機的。

此外,不同於一般勒贖軟體為不同受害者建立各自獨有的錢包作為區別,NotPetya則是要求所有受害人匯款300美元等值的比特幣到單一錢包,取得單一識別碼再寄一封電子郵件到某個@posteo.net的郵箱告知。這種方法顯示攻擊者並不在意誰付了贖金,自然也不會想「釋放」檔案。更不用說,代管該郵箱的公司Posteo昨日也立即將可疑的信箱加以封鎖,切斷了受害者和駭客的聯繫。

安全研究人員相信,NotPetya表面上是勒贖軟體,實則為一場有國家支持的攻擊行動,而對象正是烏克蘭。

事實上,自2014年3月的烏克蘭危機以來,這個國家多次遭受網路攻擊。去年年初及12月,烏克蘭分別經歷機場,以及包括財稅、國防系統,供電網路的大規模攻擊,導致政府運作停擺及停電等災情,尤其12月的攻擊更可能高達6,500多次。

烏克蘭在5月間的WannaCry攻擊中也名列重災區。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10