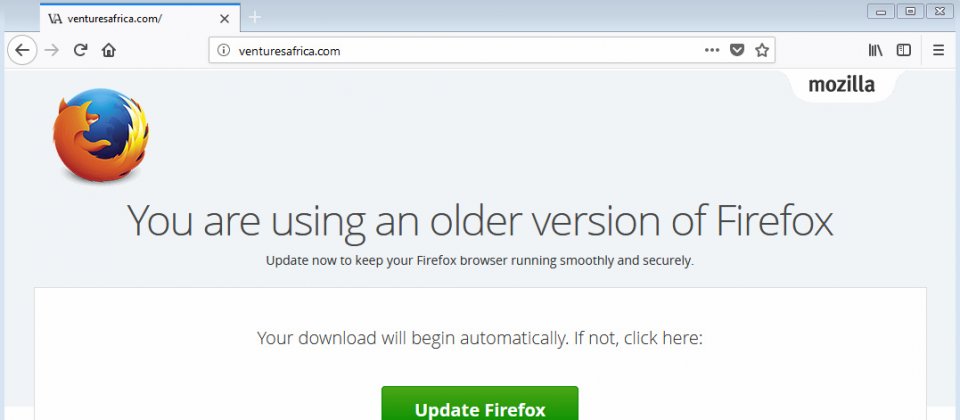

假冒的Firefox更新網頁

你收到的網站更新通知是真的嗎?資安公司Malwarebytes Labs發現,為數眾多使用內容管理系統(Content Management Server,CMS)建立的網站被駭客植入惡意Javascript程式碼以及可執行檔,被入侵的網站會將瀏覽者轉址後,以假的更新通知誘拐沒有警覺的用戶下載惡意程式,淪為DDoS攻擊的殭屍或是礦工。

Malwarebytes Labs首席惡意軟體情報分析師Jérôme Segura指出,這個被稱為FakeUpdates的活動,駭客會透過精心設計的篩選被害人機制以及複雜的規避技巧,對使用CMS建立的網站,植入惡意Javascript程式碼啟動一連串的感染行為,最終用以欺騙網站瀏覽人下載惡意程式。

據調查發現,FakeUpdates的活動保守估計已經進行4個月,駭客會對潛在目標進行篩選,不會同時對大量的目標釋出假更新通知,因此更不容易被發現。Jérôme Segura表示,被入侵的網站每次只會瞄準單一IP位置的瀏覽者,並根據瀏覽者使用的瀏覽器,跳出Firefox、Chrome或Flash的更新。

FakeUpdates以聰明的手段感染這些CMS網站,Jérôme Segura指出,駭客透過社交工程,讓網管人員從Dropbox下載惡意的JavaScript文件,而該JavaScript文件會檢查虛擬機器與沙盒,並為最終感染做準備。

這個JavaScript會對受害網站進行仔細的分析,收集包括BIOS、製造商、架構與MAC位置等系統資訊,並最終決定是否要下載真正的惡意可執行檔,抑或是就此打住,結束腳本運作。而下載來的可執行惡意檔案,簽署作業系統信任的數位簽證,藉此以假亂真。

Jérôme Segura表示,要完成整個FakeUpdates攻擊行動,需要結合精巧的社交工程以及濫用合法託管服務的交付機制。他以爬蟲腳本程式,輕易的就找出網路上數百受感染的WordPress和Joomla網站。

透過程式原始碼搜索引擎PublicWWW查詢,在4月10日時,發現有900個左右的SquareSpace網站受到感染,不過在當天就下降到了700多個,獨立資安研究機構BroadAnalysis認為,這波攻擊早在2017年12月20日前就開始了。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09