04/13~04/20重點新聞回顧:

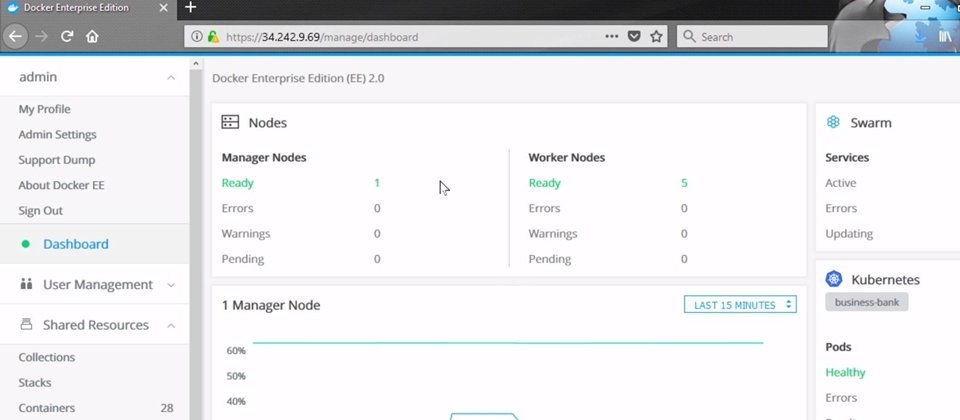

Docker企業版正式推出2.0,完整支援跨雲Kubernetes容器調度

儘管創辦人剛離開Docker公司,但Docker仍持續版本更新計畫。Docker最近釋出了Docker企業版的2.0版,主打可以跨OS、跨雲的企業級容器管理平臺,也強調可以透過Kubernetes來管理跨雲容器調度。

Docker去年10月預告,將會再下一個版本支援Kubernetes,2.0等於是穩定支援的Kubernetes的Docker EE版本。在2.0版中,使用者可以透過單一介面,同時來管理Kubernetes和Dokcer自家的Swarm。

另外2.0也提供了更多的基本容器管理配置,來簡化容器叢集的管理工作,例如一個指令就可以快速建立叢集、映像檔配置預設安全性、Log快速存取機制等。另外也能整合企業LDAP和AD服務,來強化對容器叢集和容器應用的權限管控。另外2.0版也強化了L7路由和負載平衡機制。

不過,另一個推出已久的Docker Kubernetes for Windows版本,仍舊是Beta測試版,沒有一併更新。另外去年DockerCon宣布的傳統應用程式容器化(Modernize Traditional Applications,MTA)轉換工具,也還沒有在2.0中亮相。

管理AWS部署有新工具,HyTrust自動安全控管能雙吃VM和容器

去年發生了多此AWS安全配置出錯而外洩資料的資安事件,最近HyTrust推出CloudControl 6.0新版,鎖定AWS服務,可以同時管理容器和VM,來進行自動化安全控管和部署。

HyTrust分別推出了可安裝於Kubernetes和VM中的不同版本,但可用來執行同一套資安政策,包括用於內部環境或AWS上的雲端環境。

CloudControl 6.0容器版提供了元件分析工具,可以來評估容器映像檔的完整性,避免使用遭到污染或暗藏惡意程式的問題映像檔。另外也有一個Runtime時期的監控工具,來確保容器執行過程也能符合企業安全政策。

VMware的DevSecOps工具支援容器,可將資安政策延伸到第三方容器平臺

VMware則在今年RSA安全大會中,宣布自家的VMware AppDefense雲端服務,開始支援容器安全性的檢查。AppDefense增加了新的API,可以用來整合容器調度平臺,讓第三方應用程式,來套用AppDefense提供的安全政策。換句話說,企業原本可以用

AppDefense來建立自家VM的安全政策,現在也可以建立容器的安全政策,而第三方軟體業者,則可透過AppDefense安全API,將安全政策延伸到其他產品上。目前,第一個宣布要支援AppDefense的容器安全API的業者是Aqua Security,預計在明年下半年可以推出這項功能。

AppDefense可以提供一個企業內部應用程式環境的安全狀態地圖,讓企業更容易運用CI/CD工具來建立資安自動化規則(DevSecOps),未來也可以在資安狀態地圖上,呈現出容器化應用的安全狀態。VMware也計畫在今年第二季部署到歐洲資料中心,對歐洲企業提供服務。

Rancher分散儲存平臺Longhorn擴大支援,延伸到Kubernetes容器叢集

剛推出2.0新版的容器軟體業者Rancher最近宣布,開源的分散式容器儲存計畫Longhorn將支援Kubernetes的可用叢集。Rancher可以將同一個叢集中所有節點的本地端儲存空間,整合起來,再分派給不同的容器化應用來使用,等於是一種類似儲存虛擬化(Storage Virtualization)的儲存容器化技術(Storage Containerization)。

Rancher去年啟動這個Longhorn計畫,現在只進展到0.2版。Rancher官方表示,Longhorn可以將一個複雜的儲存控制器分散成大量小型獨立的儲存控制器,目前可以提供到10萬個儲存控制器,給不同的應用程式各自使用,而不是透過單一儲存控制器來提供10萬個儲存空間。

目前已有容器儲存平臺如OpenEBS開始使用Longhorn專案的技術,來設計永久性容器儲存功能。不過,Rancher沒有透露何時才能推出Longhorn正式版,該公司執行長預估,可能要2~3年後。

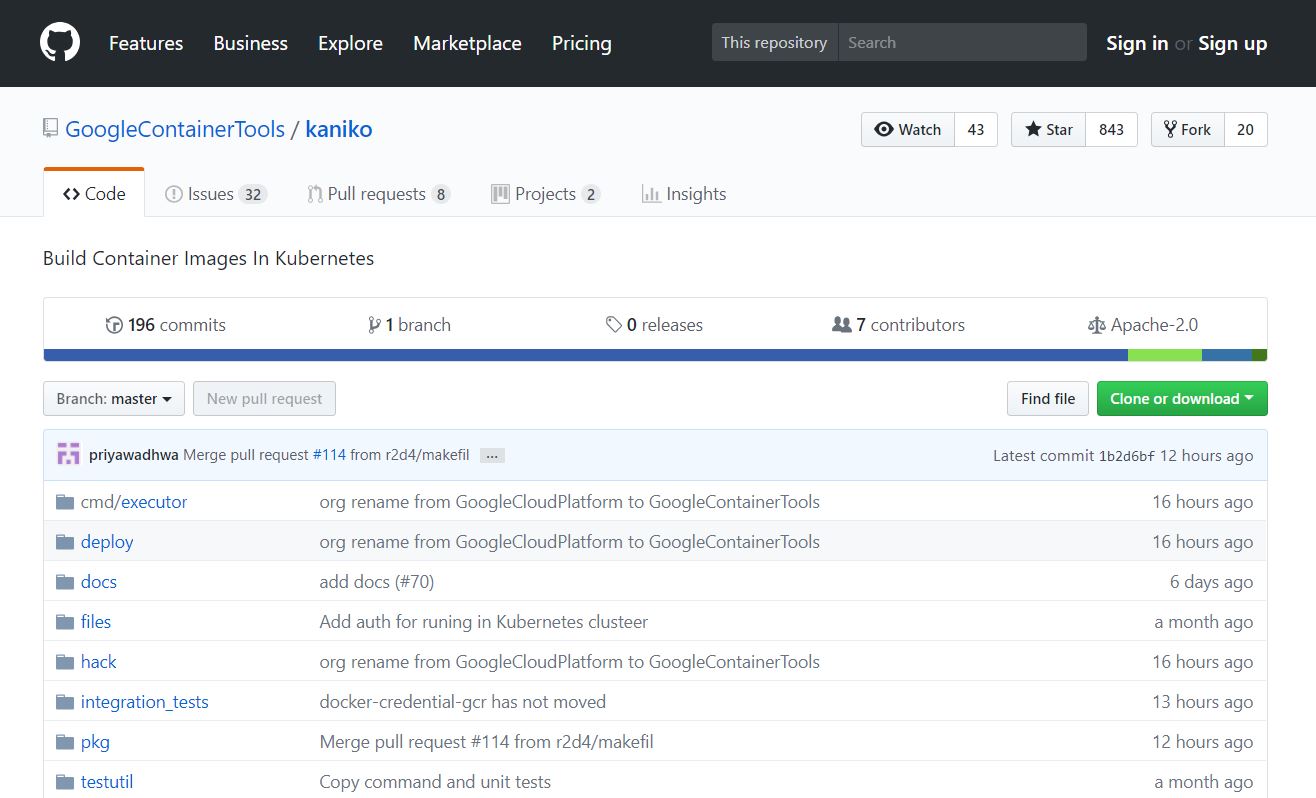

不需Root權限, Google釋出容器映像檔建立工具Kaniko

最近,Google釋出開源創建容器映像檔工具Kaniko,讓開發者不需要擁有Root權限,也能在Kubernetes叢集環境,用Dockerfile建立容器映像檔。

Google表示,用標準的Dockerfile建立容器映像檔,通常仰賴Docker守護行程的交互存取,但這個動作需要去Root權限才能執行,而可能會使像Kubernetes叢集這類無法輕易或是安全的公開其Docker守護行程的環境難以建立容器映像檔。

為克服這個問題,Google開發了Kaniko,不只能以Dockerfile建立容器映像檔後並將其推送至Registry,而且還不需要特殊權限,Google表示,使用者能在標準Kubernetes叢集、Google Kubernetes Engine或是任何沒有特殊權限的環境執行Kaniko。

RHEL 7.5正式版釋出

紅帽正式發布Red Hat Enterprise Linux 7.5正式版,除了強化安全性與法遵性功能外,還持續整合Windows基礎架構,整合新工具降低企業用戶儲存成本,並且預告將在RHEL 8時棄用Python 2。

RHEL 7.5目標是成為混合雲環境的穩固基礎,無論是在內部部署(On-premise)或是微軟Azure雲端服務,都進一步與微軟Windows的基礎架構整合。RHEL 7.5改進了和Windows Server管理和傳輸的實作,提升與微軟Azure雲端服務資料傳輸的安全性,並增進

Microsoft Active Directory架構的效能。也完整支援開源命令列工具Buildah,可於背景執行完整的Container或是守護行程,不僅加速部署速度,還因為減少攻擊面而提高安全性。

另外,開源法遵檢查工具OpenSCAP與紅帽Ansible Automation在7.5中進一步整合,能直接創建OpenSCAP執行掃瞄作業的Ansible Playbooks自動化範本來重複使用。

OCI釋出容器映像檔規範,盼打通各家容器管理平臺

開放容器倡議組織(Open Container Initiative,OCI)要制定映像檔發布標準,打破各容器管理平臺的互通障礙。OCI啟動發布規範專案,以Docker Registry v2協定為基礎,訂立容器映像檔推送與拉取等行為的發布標準。

容器發布規範在GitHub上的提案,只有發布API的規範,並不包含Docker Registry的程式碼,不過Docker Registry則被當作參照實作,該協定還有其他非開源的實作,包括Google的gcr.io、Amazon ECR、CoreOS Quay、Gitlab registry,JFrog Artifactory registry、華為Dockyard等。

Docker Registry已經是Runtime與映像檔的公認標準,有超過400億個映像檔遵循這個協定發布。

責任編輯/王宏仁

更多Container產品動態

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09