加州大學研究發現,在許多場景中,GPU運算資源允許被以精細的粒度在多個應用程式間分享,而間諜應用程式則能趁機監控旁路(Side Channel),並嘗試推測出受害者行為。研究人員表示,這是第一次GPU被發現存在一般旁攻擊漏洞,而Nvidia將會釋出補丁,讓管理員禁止用戶程序存取效能計數器。

GPU常與計算裝置整合,以強化效能以及處理工作負載的能力,而且資料中心和雲端也通常提供GPU運算服務,以解決資料密集的運算工作,但這些運算應用不少需要處理敏感資料,尤其是計算金融以及生物資訊領域,對安全性和隱私的要求更高,也更容易受到GPU堆疊的安全漏洞影響。

加州大學研究人員探討了GPU旁路攻擊的真實可行性,而這類攻擊代表著一種新穎的威脅載體。由於不同的計算模型以及高度的並行性,特殊的共址和資源共享屬性,GPU堆疊有可側量的可攻擊通道,使其GPU應用存在許多獨特可被間諜程式利用部分。

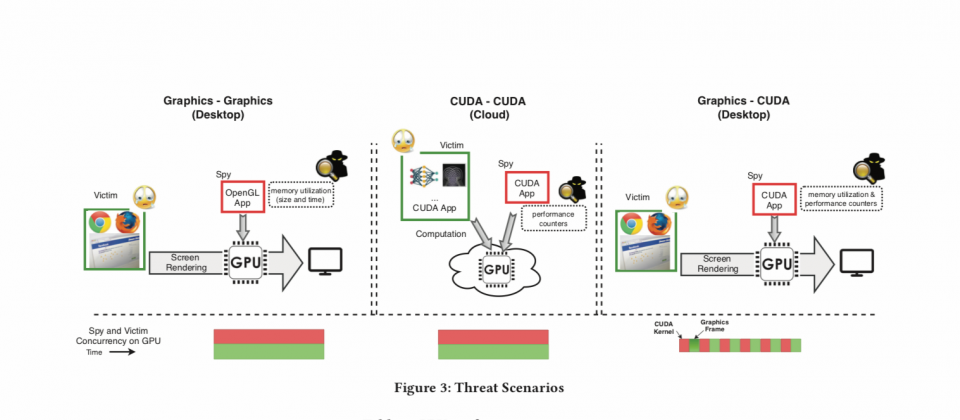

當多個應用程式以高精細粒度共享GPU時,允許間諜應用程式間透過旁路推測受害者的行為,像是OpenGL和WebGL以幀層級的粒度,將工作負載發送到GPU,而這將能讓攻擊者交錯使用GPU,並透過效能計數器或其他資源追蹤API,對受害者計算進行量測。

要架構出旁路攻擊的先決條件,就是攻擊者和受害者在資源空間中共址,以便攻擊者創建和量測爭奪。研究人員實作出了間諜程式,可以在Nvidia的GPU圖形與計算堆疊中,共同定位和量測受害者旁路行為。在OpenGL中,只要系統提供足夠的資源,應用程式就能夠同時調度著色器程式(Shader Programs),而在CUDA工作負載也有相同的情況。

加州大學研究人員展示了漏洞的這兩種應用,第一個基於OpenGL的間諜程式,利用圖形應用程式,研究人員實施了網站指紋(Web-Fingerprinting)攻擊,藉以獲取網站精確的特徵,追蹤使用者在網站的活動,甚至可以精準推測出密碼輸入框被點擊的時間。

第二個應用,研究人員則展示了CUDA間諜應用獲取另一個CUDA應用程式,其神經網路模型內部所使用的參數,這說明了對計算應用的攻擊,攻擊者可以透過GPU上的效能計數器收集旁路訊息,高精度重建神經網路的內部結構,而這也突顯出GPU在雲端架構的安全性威脅,

加州大學這個對GPU安全性的研究,展示了圖形和計算GPU工作負載之間實際的攻擊行為,研究人員提到,這是GPU一般旁路攻擊的第一份研究報告。透過GPU內的資源競爭開啟了GPU旁路攻擊的可行性,在對Nvidia GPU模型進行反向工程後,萃取出可用於GPU旁路攻擊的參數和測量API。

研究人員也提到,透過限制易受攻擊的API調度速路和精確度,將能緩解這類攻擊,在通報Nvidia後,官方將會釋出補丁,供系統管理員禁止使用者程序存取效能計數器。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09