RiskIQ

自2014年以來,Magecart駭客集團大肆攻擊線上購物網站,藉此取得大量信用卡個資後,於暗網中轉賣獲利。其中,最近的重大攻擊事件,是在今年9月時,該集團駭入了英國航空與電商平臺Newegg。有鑑於該集團頻頻發動攻擊,最近RiskIQ與Flashpoint資安公司聯合推出了一份報告,揭露他們長期研究結果,指出Magecart旗下7個組織的各種攻擊手法特徵演進。

這份報告的作者建議,從網站的經營者角度來看,必須加強監控網站的完整性,隨時留意可能會出現異常修改檔案的情況;而使用這些電商平臺的用戶,若是發現網站可能遭駭,應該要設法更換新的信用卡號碼,再者,取得新卡片時,確認發卡銀行是否提供線上刷卡時額外的驗證機制,也能減少卡片資料遭側錄而衍生的盜刷情事。

在現今的信用卡線上交易機制中,我們往往過於倚賴檢核碼(CCV)防護,而可能沒有採取其他的身分認證措施,但是,這3個數字不但很容易暴力破解,也可能以拍照等方式取得,有心人士便得以盜刷。

依據作案特徵可歸納為7組攻擊團隊

這份報告中,將Magecart發展出的多個攻擊團隊,依據出現的時間、下手目標,以及作案手法等加以歸類。這些攻擊者的目標,都是信用卡資料或是交易記錄,因此最終都會在電商網站上(第5組則是在合作廠商的應用程式中)植入信用卡側錄程式(Card Skimmer),藉此收集大量資料。其中,傳送的手法隨著新隊伍產生,也更加隱匿。以今年才出現的第7組而言,他們回傳收集到的信用卡資料方法,便刻意採用多個已經遭駭的網站作為代理伺服器(Proxy),藉此增加鑑識與復原的難度。

附帶一提的是,成立時間較晚的第7組,目前得手的網站也有100個以上,他們針對中大型電商平臺下手,與第6組鎖定大型電商網站作為目標,也有所不同。

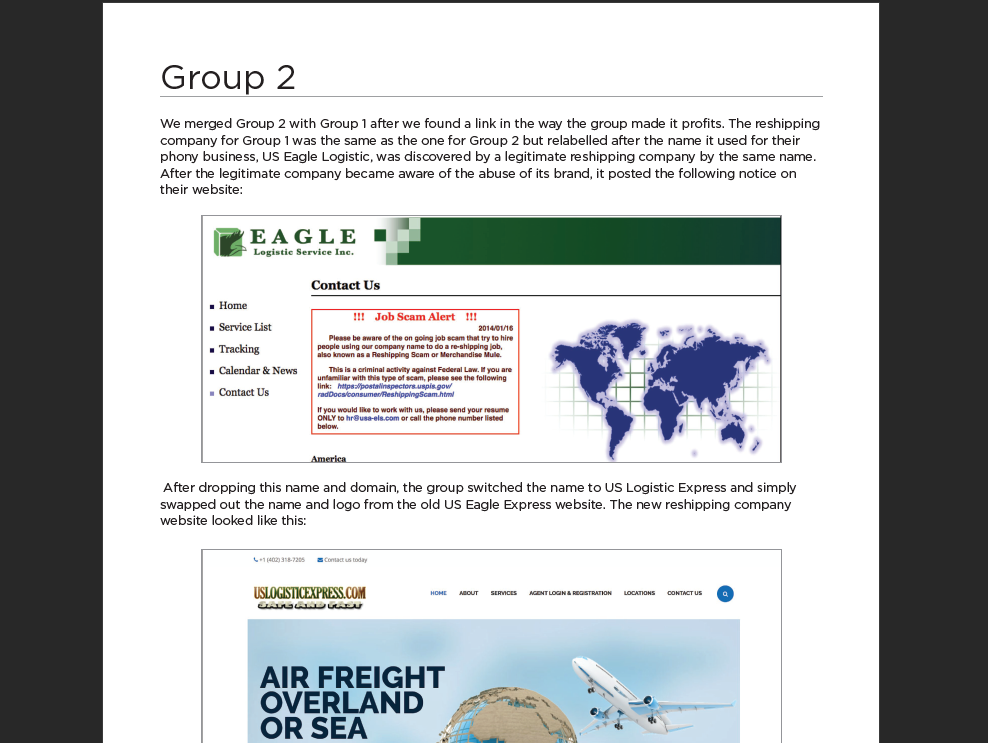

最早先後於2014年與2015年出現的Magecart第1組與第2組,都是在網際網路上廣泛找尋下手目標,而且採用自動化工具大量攻擊。其中,第1組迄今攻陷了超過2,500個電商網站。

在這份報告裡面,第2組是其中唯一沒有提及攻擊範圍與首度被發現時間點的Magecart團隊。

接著於2016年出現的第3組,朝向能取得大量信用卡內容的目標發動攻擊,但沒有鎖定高階網路商店。研究人員發現他們的信用卡交易資料側錄程式的運作方法與架構,與前2組明顯不同,所以認為他們是不同的隊伍。

從去年被發現的Magecart第4組,採用的手法顯著提升,尤其在網站上植入信用卡交易資料的側錄程式,過程特別嚴謹。與第3組相同的是,他們也將攻擊目標朝向能夠竊取大量信用卡資料。其中,該隊攻擊的過程中,會混雜在正常的網路流量進行,另一方面,他們也註冊了與廣告業者、流量分析業者,以及受害網站相仿的網域,並用於信用側錄程式網址上。由於要參雜在正常流量中發動攻擊,該隊伍在側錄程式語法的圖片網址上,使用了完整的路徑。

分支隊伍目標更明確,鎖定電商協力廠商與大型企業下手

基本上,所有的Magecart隊伍都是在電商網站本身植入信用卡交易資料側錄程式,但第5組不同,他們朝向與電商網站合作的應用程式服務業者下手,其中知名的事件便是購票網站Ticketmaster,該組織朝該網站採用的西班牙Inbenta客戶支援聊天軟體模組下手,進而將Ticketmaster客戶的個資傳送給外部不明人士。影響範圍包含了該公司旗下國際版、英國版,以及GetMeIn!與TicketWeb等網站用戶。

雖然,報告中指出,只有約12家應用程式服務供應商受害,然而,因採用這些公司的外掛應用程式,導致客戶信用卡資料面臨外洩風險的電商網站,估計總共超過10萬個,遠遠超過其他Magecart隊伍攻擊的影響範圍。

Magecart第5組的攻擊目標,鎖定網站應用程式服務的業者,這份報告中特別列出這12家廠商加以說明。

與第7組同為2018年發現的第6組,特別針對擁有大量交易資料的網站發動攻擊,包含了英國航空和電商購物平臺Newegg事件。其中,研究人員發現,這組駭客只在英國航空網站的Modernizr程式庫裡,植入22行程式碼,就得手38萬名乘客的個資。

值得留意的是,RiskIQ強調,前6組都有顯著的攻擊特徵,因此他們也列出了能識別這些組織的入侵指標(IOC),但最新發現的第7組,企業則無法使用特定的入侵指標加以防範。

在這份Magecart分析報告中,也特別指出,由於電子商務網站普遍採用開源的Magento平臺架設,駭客便針對這款電子商務系統,採用暴力破解密碼的方式,在擁有極高價值的目標網站上,取得管理者權限,進而獲得網站裡交易的信用卡資料,並且植入惡意軟體或是挖礦程式。藉由遭駭與植入後門的各式電子商務網站,犯罪組織可以用來盜用企業內部網路上的資源,因此他們也希望透過這份報告,呼籲經營電子商務網站的業者,要重視並強化網站的安全性。

根據研究人員彙整出Magecart的7個攻擊組織,大致上可區分為今年才成隊的第6組和第7組,以及2017年之前就開始出現的第1組至第4組,還有專攻電商合作廠商的第5組等。第6與第7組都是鎖定大型電商平臺,只是為了減少受到關注,後者尋找的目標企業略小(中大型電商網站),而第1到第4組都是廣泛從網路上找尋不特定的目標,但第4組開始訴求匿蹤攻擊,及信用卡交易資料側錄系統的網路,採用與目標網站幾可亂真的網域名稱架設等機制,得手的網站數量比起第1組與第3組還要多。

第5組從2016年迄今,雖然只有攻擊12家網站,但這些業者都是提供電商平臺各式應用服務外掛系統,勢必也會波及到這12個業者的客戶,所以實際影響的範圍最大。

Magecart旗下組織一覽表

組隊編號 初次發現時間 受害電商網站數量 代表性受害電商網站業者 第1組 2014年 2500家以上 美國全國共和黨參議院委員會(NRSC)、Everlast公司 第2組 N/A N/A N/A 第3組 2016年 800家以上 N/A 第4組 2017年 3000家以上 N/A 第5組 2016年 12家以上(註1) Ticketmaster 第6組 2018年 2家 英國航空與Newegg 第7組 2018年 10家以上 N/A 資料來源:RiskIQ與Flashpoint,iThome整理,2018年11月

註1:第5隊攻擊目標並非電商網站,而是針對提供各式應用系統模組的業者,因此實際上受到波及的電子商務網站(即採用12家業者中部分模組)估計多達10萬家。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09