11/29~12/05必看Container新聞

#Docker、#桌面版容器

Docker桌面版推出企業級服務,開發裝置管理、正式環境組態設定一把抓

近140萬人使用的桌面版Docker最近也推出了企業版本Docker Desktop Enterprise,IT管理員可以通管端點開發環境,讓開發者可以在桌面環境下,快速建置、交付容器化應用程式。針對IT維運人員,新版有兩大特色,首先是提供MSI、PKG檔案格式的發布檔,同時企業還可以利用Policy Files,關閉部分系統設定選項,進行終端裝置管理。第二項則是提供開發者經認證後的客製化應用程式模板,可隨即進行開發工作。在Docker Desktop Enterprise內,企業內部架構師可利用產品內建的應用程式設計介面(Application Designer interface),提供開發者一致的應用程式模板。同時,系統管理員還能在整條軟體開發鏈中,提高安全、開發守則的一致性。

針對容器應用的開發者,新版也有兩項新功能。第一項,開發者可以將正式環境的組態設定,製作成打包檔,原封不同地搬回桌面開發環境,包含Docker API、Kubernetes版本,過往因為不相容API版本,導致應用程式無法執行的痛點也可以解決。同時,如果企業內部正式環境有多組版本API的組態設定,使用者也可以直接在選單上切換,調整成相容該版本的環境設置。第二項功能,則是利用應用程式設計介面,讓開發者可以不透過Docker命令程式列,直接建立容器化應用。此外,Docker Desktop Enterprise還供開發者使用偏好的IDE、文字編輯器或命令程式列工具。

#容器安全、#Kubernetes漏洞

Kubernetes爆重大漏洞!不法人士可取得管理員權限,竊取機敏資料、癱瘓企業應用

近期Kubernetes爆出資安漏洞,Kubernetes產品安全團隊表示,近日在Kubernetes API Server內存在權限擴張漏洞,發現此漏洞的開發者為Rancher共同創辦人兼首席架構師Darren Shepherd。紅帽雲端平臺副總裁Ashesh Badani更強調,此權限擴張漏洞的影響非常重大,可讓不法人士在任何運算節點、Kubernetes Pod取得管理員權限。

此漏洞編號為CVE-2018-1002105,讓攻擊者可以發送特殊的系統請求,經由Kubernetes API Server,與企業內部後端伺服器進行連線,藉由取得Kubernetes API Server的認證,攻擊者就能利用既有連線,任意向後端伺服器發送請求。

目前Kubernetes開發團隊已經發布V1.10.11、V1.11.5及V1.12.3,以解決該漏洞帶來的風險。參與Kubernetes安全團隊的Google高級工程師Jordan Liggitt建議,在叢集內執行先前版本Kubernetes的企業用戶,得儘速擇一版本進行更新。

#容器儲存、#Kubeadm

Kubernetes 1.13來了! Kubeadm、容器儲存介面成為正式功能

近日Kubernetes釋出2018年第4次更新,也就是1.13版本,鎖定系統的穩定性、加強擴充性。先前為Alpha階段的功能,如支援容器儲存介面,或者透過Kubeadm簡化叢集管理等,在1.13版也成為了正式功能。兩個進入正式版的重要系統功能,首先是官方部署工具Kubeadm,維運人員可以用該工具處理叢集建置、設定Kubernetes核心元件組態,「可插拔性及組態設定的彈性,是該工具邁向GA版的重要特色。」Kubernetes官方團隊表示。第二項則是容器儲存介面,早在1.9版時就推出了Alpha版功能,經過一年,在1.13版中終於正式可用,搭配容器儲存介面,可讓第三方儲存廠商逕行開發套件,旗下產品可與Kubernetes介接,不需要另外修改Kubernetes的核心程式碼。此功能也讓儲存廠商可以更快切入容器儲存市場。

#雲端原生應用、#Docker

微軟與Docker攜手發表開源雲端專案Cloud Native Application Bundle

微軟與Docker共同發表了雲端原生程式包(Cloud Native Application Bundle,CNAB),這是一個用來包裝分散式程式的規格,Docker則將它稱為「各種容器的容器」(A container of containers),可用來包裝、安裝或管理容器程式及與之相關的服務。CNAB奠基於JSON、Docker容器及OpenPGP等技術上,定義包裝、安裝及管理分散式程式的格式,透過CNAB,開發人員只要利用單一的安裝檔就能管理各種分散式程式,確實地供應來自不同環境的應用程式資源,也方便管理應用程式生命周期。CNAB可適用於各種平臺,從雲端的Azure到就地部署的OpenStack,從Kubernetes到Swarm,或是從Ansible到Terraform,而且它能在工作站上、公有雲上、氣隙網路(air-gap network)上,或是資源受限的IoT環境中執行。

#Kata Container、#OpenStack

OpenStack容器專案Kata Container一次推2個新版,1.4版特別加強CPU資源管控

近期OpenStack基金會的容器專案Kata Container一口氣推出了兩個新版本:1.3及1.4版。1.3版為穩定發行版,而1.4版才推出了較多的新功能。1.4版有不少新功能。首先,主機端開始支援Linux內建的資源隔離機制cgroups,可限定主機端虛擬機器上的系統程序只能在特定CPU上執行,除了可以分配各個虛擬機存取CPU資源的額度,還能避免特定容器存取過多資源,導致服務中斷的狀況發生。其次則強化了雲端部署應用情境,支援更輕量型的虛擬機器類型NEMU,這是以QEMU為基礎修改的雲端Hypervisor,藉由縮小容量,降低虛擬機器的攻擊面積。再者也加強了Kata Container專案的網路功能。在1.4版新增了兩種網路使用模式,分別是none模式及tcfilter模式。

#微服務管理、#Mesh

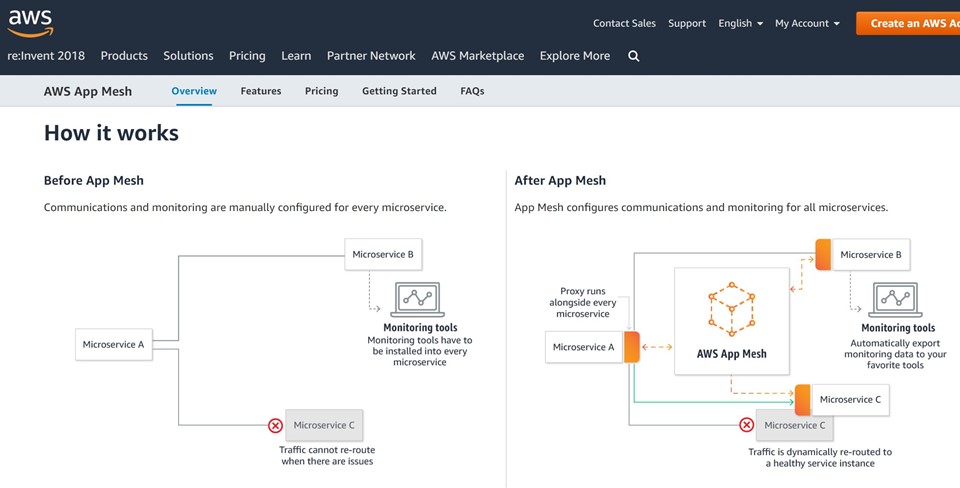

AWS釋出App Mesh助企業監控微服務應用程式

AWS推出服務網狀網路App Mesh公開預覽版,供使用者輕鬆的監視與控制AWS上,構成應用程式微服務之間的通訊。使用者能以App Mesh監控在Amazon ECS、Amazon EKS,還有在Amazon EC2的Kubernetes上執行的微服務。App Mesh除了Amazon CloudWatch和AWS X-Ray,也整合了Prometheus和Datadog監控工具。開發者可以使用App Mesh構築微服務連接的方式,App Mesh會自動計算並且發送適當的配置,到每一個微服務代理伺服器,這將提供標準,易用的可見度和流量控制。App Mesh使用開源代理伺服器Envoy,相容於廣泛的AWS生態系與開源工具。另外,App Mesh也能讓使用者輸出可觀測資料到多個AWS或是第三方工具,包括Amazon CloudWatch、AWS X-Ray或是與Envoy整合的第三方監控與追蹤工具,像是Prometheus和Datadog。現在App Mesh目前是公開預覽版,只支援北弗吉尼亞州、俄亥俄州、奧勒岡州和愛爾蘭的AWS區域。

責任編輯/王宏仁

更多Container動態

- 緊接Kubernetes、Prometheus,Envoy也從CNCF基金會畢業了

- Nutanix正式押寶Kubernetes,自家K8s解決方案Nutanix Karbon出爐

- AWS再加強無伺服Lambda布局,使用者可自選Runtime,還原生支援Ruby

@資料來源:iThome整理,2018年12月

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10