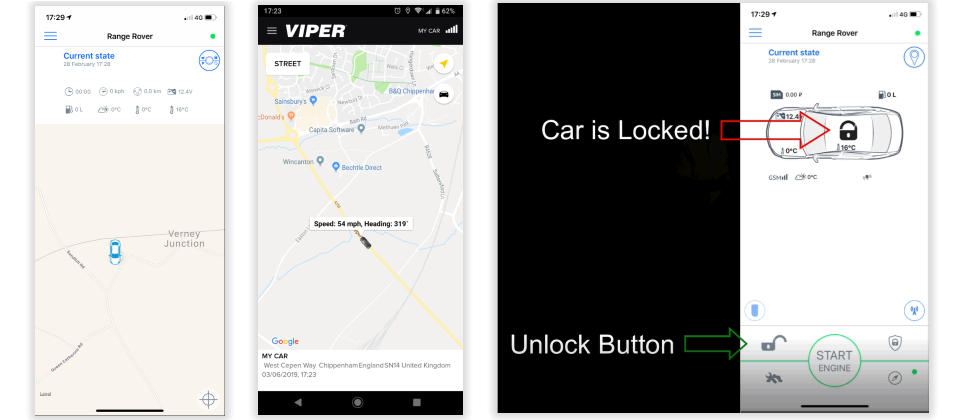

網路安全業者Pen Test Partners研究發現,Pandora及Viper汽車防盜系統上存在API漏洞,只要變更參數就能修改使用者帳號的電子郵件位址,請求密碼重設,進而取得帳號的控制權,能追蹤汽車位置、攔停汽車或解鎖車門。(圖片來源/Pen Test Partners)

專精於滲透測試的網路安全業者Pen Test Partners在研究多款高階汽車防盜系統之後,發現其中的兩款:Pandora與Viper含有「不安全的物件參考」(Insecure Direct Object Reference,IDORs)漏洞,可被遠端挾持,允許駭客直接盜走車輛或是讓車輛在行進中停止,且由於它們可與汽車上的控制器區域網路(Controller Area Network,CAN)互動,因而允許駭客自遠端調整特定車款的巡航定速,涵蓋Mazda 6、Range Rover Sport、Kia Quoris、Toyota Fortuner、Mitsubishi Pajero、Toyota Prius 50及RAV4等。

Pandora與Viper皆屬於高階的汽車防盜系統,標榜能消弭免鑰匙汽車的鑰匙中繼攻擊(Key Relay Attack),然而,研究人員卻發現,這些防盜系統甚至讓汽車更不安全,隱含在其中的安全漏洞將允許駭客取得汽車位置,得知汽車型號與車主資訊,關閉警報器,解鎖汽車,開啟或關閉防盜系統,允許駭客攔停正在行駛中的汽車,甚至是直接盜走汽車。

研究人員指出,通常只有高階的汽車才會添購汽車防盜系統,估計相關漏洞將讓價值1,500億美元的汽車曝露於安全風險中。

由於當中的Pandora曾經在官網上吹噓該公司的產品牢不可破(Unhackable),更提高了研究人員的鬥志,Pen Test Partners形容,這就如同是在鬥牛場上以揮舞的紅布挑釁公牛一般。

但令人驚訝的是,Pandora及Viper汽車防盜系統上的API漏洞都是屬於相對直覺的IDOR漏洞,只要變更參數就能修改使用者帳號的電子郵件位址,請求密碼重設,進而取得帳號的控制權,這樣一來就能追蹤汽車位置、攔停汽車或解鎖車門。

其中,Viper防盜系統是由第三方業者CalAmp提供後端架構,在變更使用者的請求上存在IDOR漏洞,Pandora防盜系統的IDOR漏洞則是位於POST請求中,皆允許駭客取得帳號控制權。

此外,不論是Pandora或Viper都能傳送客製化的CAN訊息,假設警報系統無法辨識車款或提供自動支援,即允許使用者手動撰寫警報程式,在分析韌體、操作手冊與更新日誌之後,顯示特定車種將允許Pandora的警報API自遠端調整7種車款的巡航定速速度。

有鑑於這些都是容易被駭入、也相對容易修補的嚴重漏洞,因此Pen Test Partners只給了業者7天的時間進行修補,而Pandora與Viper也都在限期內修補完成。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09