思科在一月時,針對企業級路由器RV320和RV325發出安全更新,以修補產品上的資訊洩漏以及遠端攻擊漏洞,但是現在卻被資安公司爆料,思科並沒有確實地修補漏洞,僅是封鎖特定工具,避免有漏洞的路由器被駭客發現,目前思科正想辦法再次修復。

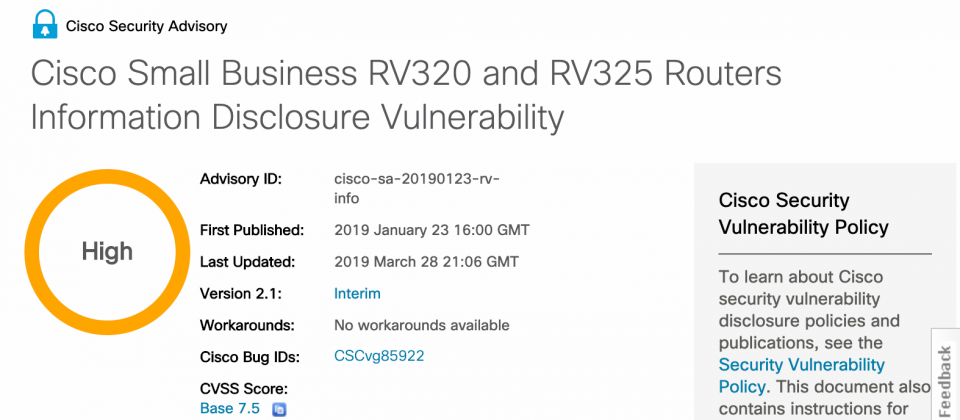

資安公司RedTeam Pentesting GmbH在一月的時候,揭露了兩款受到ISP以及企業大量採用的思科WAN VPN路由器RV320和RV325存在兩個安全漏洞,分別是編號CVE-2019-1652的遠端攻擊漏洞,允許駭客不需要密碼認證,就能進行遠端注射並執行管理者命令,以及CVE-2019-1653漏洞,讓遠端攻擊者不需要密碼,就可以獲取裝置敏感的配置細節資訊。

這兩個漏洞被駭客積極的開採,已經有多個資安研究組織釋出概念驗證攻擊程式碼,展示如何使用這兩個臭蟲攻擊存在漏洞的路由器。資安研究機構Bad Packets在一月的時候,掃描網路上存在漏洞RV320和RV325的路由器,發現有6,247臺RV320路由器以及3,410臺RV325路由器存在漏洞,總共約有1萬臺裝置暴露於風險之中。

雖然思科在一月底的時候完成這兩個漏洞的修補,但現在RedTeam Pentesting GmbH卻再次揭露,思科的安全修復程式治標不治本,並沒有完全修復漏洞,駭客依然可以不經過網頁授權,對路由器進行命令注射、輸出配置以及擷取診斷資料。

Bad Packets也在推特指出,RV320和RV325的路由器是在2018年9月發現的,思科經過4個月後在2019年1月釋出修復程式,卻僅是將資料傳輸工具curl列入黑名單,防止攻擊者使用curl發現存在漏洞的路由器,而非從根本修復路由器存在的漏洞。

思科在其網站更新漏洞說明,表示當初的修復並不完整,目前他們正在積極的修補這個漏洞,當修復程式碼完成將會釋出更新,目前沒有任何方法可以修補這個漏洞。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10