Talos

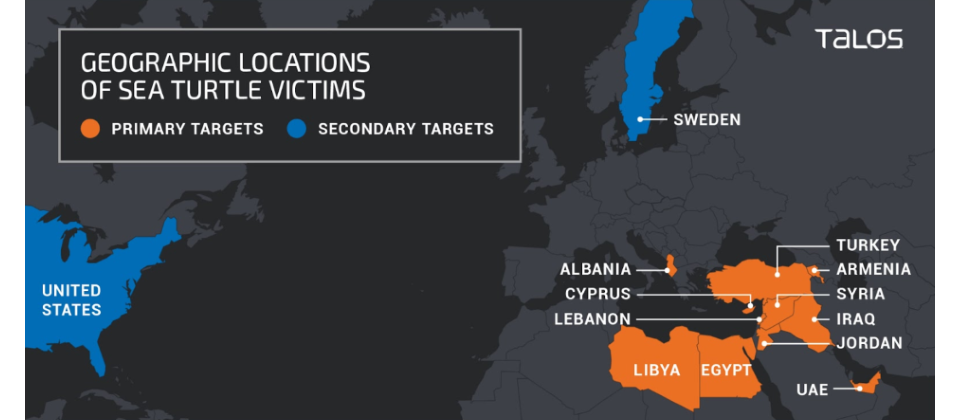

思科(Cisco)旗下的威脅情報組織Talos揭露一起名為「海龜」(Sea Turtle)攻擊行動,指稱該行動從2017年1月到今年第一季,持續鎖定中東及北非地區13個國家的逾40個組織發動DNS攻擊,而且相信此一攻擊是由國家支持的駭客所為。

「海龜行動」以DNS挾持作為主要的攻擊手法,藉由非法竄改DNS名稱紀錄把造訪者導至駭客所掌控的伺服器。該行動的主要受害者為國家安全組織、外交部、知名能源組織,以及替這些組織提供服務的第三方業者發動;而次要受害者則是DNS註冊商、電信業者與ISP業者。

值得注意的是,駭客通常以第三方業者作為跳板來攻擊目標對象。

其實外界已經察覺了「海龜行動」。瑞典的中立網路基礎設施Netnod在今年1月遭到駭客攻擊,坦承Netnod並非駭客的終極目標,駭客只是藉由Netnod取得其它國家之網路服務的登入憑證,受害者遍布中東、北非、歐洲與北美。而資安業者FireEye也在1月公布一起全球性的DNS挾持攻擊,並推測駭客源自伊朗。

Talos認為,「海龜行動」顯示出駭客的高度攻擊能力與「厚顏無恥」。因為大多數的攻擊行動在被公開揭露之後就會停止或放緩,但主導「海龜行動」的駭客卻不受阻撓地持續進行攻擊。研究人員估計設計精密的「海龜行動」至少開採了7個安全漏洞,這些漏洞涉及phpMyAdmin、GNU bash系統、思科交換器、思科路由器、思科安全裝置、執行Tomcat的Apache伺服器,以及Drupal等。

此外,DNS挾持只是駭客達到目的的手段,研究人員相信駭客的目的是為了竊取可存取目標系統或網路的憑證;先控制了目標對象的DNS紀錄,再變更DNS紀錄以將使用者引導至駭客伺服器,進而騙取使用者憑證,並利用這些憑證長期存取受害網路或系統。

Talos建議各大組織或企業可啟用註冊鎖住服務(registry lock service),以避免DNS紀錄遭到不明竄改,或是替DNS的存取設定多重身分認證機制,假設懷疑已遭到駭客入侵,則最好全面更換用戶密碼,並修補各種已被公開的安全漏洞。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09