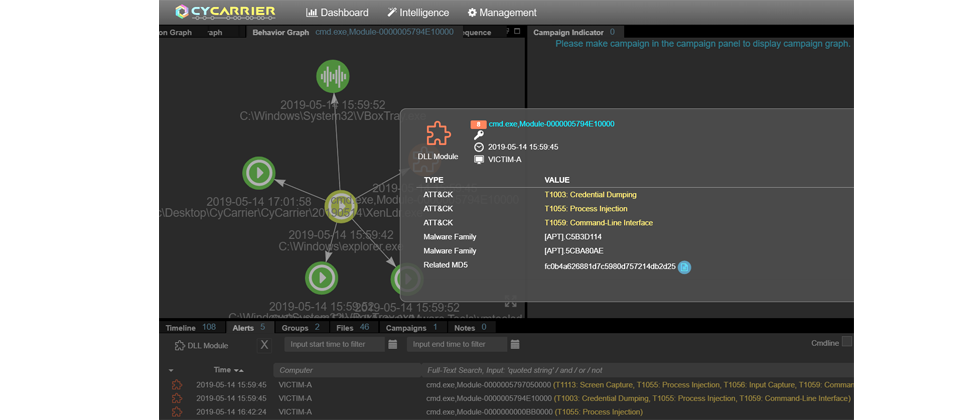

【現行資安產品已經將偵測的入侵行為對應到ATT&CK】臺灣資安新創奧義智慧的CyCarrier平臺,已經讓偵測到的攻擊行為可以對應到ATT&CK框架的攻擊手法,另外他們在報告的最後也有加入ATT&CK項目,這很有可能成為相關產品未來都會依循的標準,因為可以讓大家能有較一致的說明與溝通方式。(圖片來源/奧義智慧)

在2019年,MITRE ATT&CK成為資安圈很夯的話題,不僅被認為可讓入侵手法描述有一致標準,同時也能在企業攻防演練,以及企業導入資安方案時的評估發揮作用。

今年,我們看到臺灣一些資安業者,開始用ATT&CK的概念,來跟企業溝通攻擊,在此次的專題製作過程中,我們也從資安相關業者與專家,得到一些更具體的經驗與觀察,讓我們可以更認識ATT&CK框架的發展與價值。

最大價值就是EDR產品的評估

基本上,對於ATT&CK Enterprise所歸納的各式技術手法細節,在資安領域已經被普遍認為,是可以協助端點偵測與反制系統(Endpoint Detection and Response,EDR)的評估,因為ATT&CK的技術手法,其實能夠具體對應到產品規格,而從MITRE發起的相關評估計畫來看,也確實反映了這樣的態勢,已有10家資安業者參與。

臺灣也有自主研發EDR的新創業者,奧義智慧就是一例,而在他們的眼中,ATT&CK對企業與他們,將會帶來什麼樣的幫助?該公司共同創辦人邱銘彰表示,這其實也是因應了各方的需求,因為,不僅是企業需要評估這個產品,業者也要向企業證明產品的偵測能力,而ATT&CK這樣結構化的驗證方法,就很有意義,能夠讓雙方都能好評估。

不僅如此,在資安服務的紅隊演練也是如此。他舉例,由於厲害的業者很會攻擊,不厲害的業者則是亂打,因此,企業對於資安服務並沒有一個標準可以參照,這也就容易造成市場混亂。

而在他們接觸企業用戶的經驗中,過去就常遇到企業不易評估的狀況。奧義智慧另一位創辦人叢培侃指出,現在企業擁有各式各樣的資安產品,但過去並沒有一套標準去評估要買什麼。因此,客戶在面對資安產品採購時,政府機關最常看到的是採最低標,也就是選擇價格最低者;一般企業則是承辦人要想出一個評估的方法去說服長官。而之前就有企業的要求,就是讓每間業者提供10隻病毒來測試,但是,用掃毒來檢視EDR完全是背道而馳的作法。他並指出, 以現在ATT&CK所分成的12個戰略階段而言,掃毒軟體大概也只是在第二個戰略階段Execution。

現在,若是有了ATT&CK這樣的標準,企業其實就可以知道產品涵蓋到的層面。畢竟,每個單位對於自己的需求不同,有些單位可能已經買了很多產品,事實上只需要一小部分來補足現在的風險,若是沒有評估標準,企業就可能沒有把錢花在刀口上。

另外,隨著這個通用的框架興起,他們也將ATT&CK融入到他們的產品。例如,在他們CyCarrier分析平臺的介面上,已經將系統偵測到的攻擊行為,對應到ATT&CK框架的攻擊手法,而且,在他們提供的報告中,最後面也加入了ATT&CK的項目,以便於使用者進行資安事件的評估,他們並預期未來相關業者都會跟進。同時,他們也透露參與新一輪ATT&CK評估計畫的意願。

關於這個評估計畫,在首輪測試第一個就響應MITRE的業者微軟,該公司資訊安全暨風險管理協理林宏嘉,他也期望更多業者通過這樣的測試,這樣將來在談攻擊時的落差就會比較小。例如,他提到這一兩年經驗,不是在幫大家「解毒」,而是「解讀」,因為要幫A與B廠商解讀他們的東西。現在,至少在跟別人談同一個事件時,會比較簡單,有一致性的語言,將能夠讓整個安全生態變得比較透明,且容易溝通,進而也讓企業接觸到更正確的資訊。

特別的是,林宏嘉很認同ATT&CK這樣的分類,因為他很習慣將每個動作拆得很清楚,甚至他還利用ATT&CK矩陣來解讀惡意程式的行為。例如,過去資安業者稱有的惡意程式為後門、木馬,但他認為,過程與實質影響力更重要。

PRE-ATT&CK也值得企業重視

企業可運用ATT&CK矩陣來確認攻擊情境與技術項目

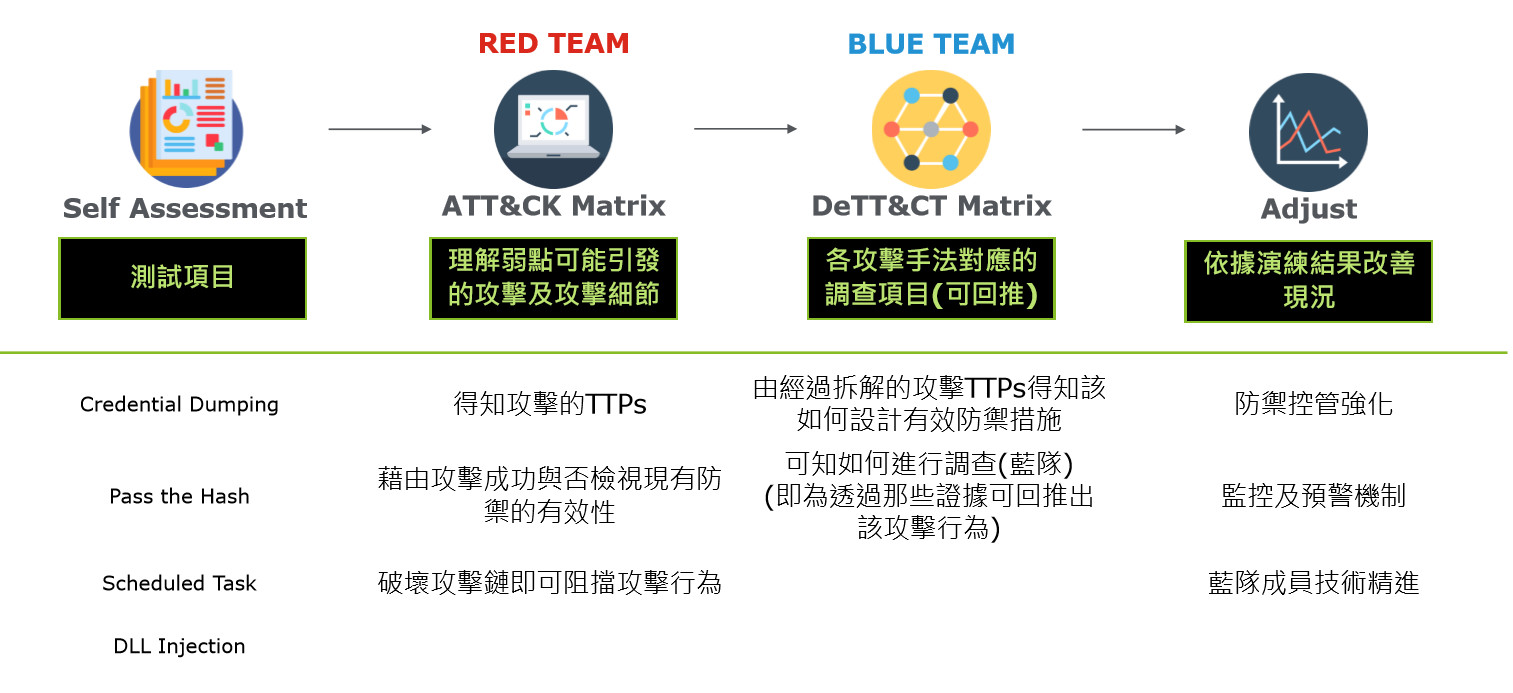

透過攻防演練檢視企業自身的防禦,是現在越來越普遍的作法,而ATT&CK矩陣將更容易幫助企業執行紅隊攻擊,特別是在攻擊情境的完整性上,進而幫助企業依據演練結果改善防護。圖片來源/勤業眾信

對於ATT&CK這樣的議題,提供資安顧問服務的勤業眾信,他們也看重這樣的概念,並同樣認為這是有助於溝通與攻防演練。

因為,ATT&CK對於溝通思維確實有很大改變。該公司風險諮詢服務副總經理林彥良表示,早期有許多的攻擊研究報告,但資訊其實相當分散,而現在討論就會使用框架,因為這有助於溝通。

對此,該公司協理陳威棋也進一步說明。在他們協助企業的過程中,首先就是要幫助客戶建立應變的機制,第一件事就是要找人,這是指找到企業內部需要參與進來的人員;第二件事就是要制定應變框架甚至危機管理,在此過程中,就可以應用到ATT&CK來執行攻防演練,以了解企業目前的防禦機制以及調查能力,或是在機制建置方面,也能用ATT&CK做為參考的依據。而他們的一些日本客戶,其實也會在一開始,就要求執行資安成熟度的評估。

對於有ATT&CK,與沒有ATT&CK的差異?陳威棋也解釋,以前他們在攻防演練測試,勤業本身也有一套定義與攻擊情境,但有的客戶或許不買單,而在有了ATT&CK後,跟客戶討論將會更具體,特別是在整個攻擊鏈與手法上,只要客戶理解這個框架,其實就很方便溝通,也容易根據一些情境執行攻防演練。例如,他們使用Atomic Red Team的攻擊模擬工具,幫助攻防演練的執行。

不過,他們對於全球採用ATT&CK的情形,則是有不同的觀察,林彥良指出,因為MITRE這樣的非營利組織背後還是美國國防部,中國雖有綠盟在應用ATT&CK,但未來可能會傾向發展出類似的架構,而歐洲也是。

較特別的是,林彥良還指出,現在大家最常關注的是ATT&CK Enterprise,但PRE-ATT&CK的部分,也是大家可以思考與關注的面向。例如,從外部蒐集的威脅資訊,像是員工電子郵件信箱暴露在外,或是帳號密碼被洩漏在外等,成為APT標的或可被用來撞庫。

因為,這些駭客入侵前面階段的戰術手法與情蒐資訊,其實也很重要,而且他也指出,像是美國軍方等單位,也會將情報與安全維運拆分開來處理。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09