周峻佑攝

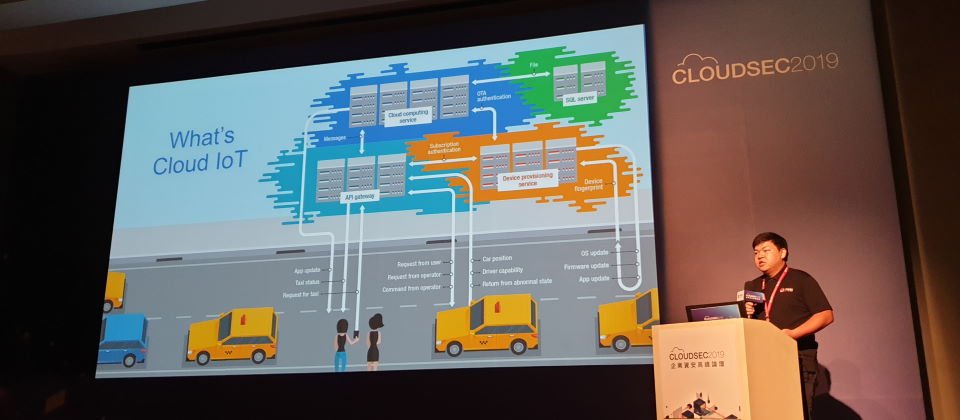

近年來大家談到物聯網的安全,往往會從裝置本身安全機制不足出發,不過,除了裝置本身潛在的威脅之外,物聯網使用雲端服務搭建,而衍生的資安問題,也是相當值得留意的現象。在今年的CloudSec大會上,趨勢科技物聯網威脅研究員Shin Li認為,雖然各家雲端服務業者已經試圖從多種層面予以防範,但物聯網裝置廠商還是不能掉以輕心,應該從開發的環節,重視自家系統的資訊安全。

物聯網業者必須特別留意的3大面向

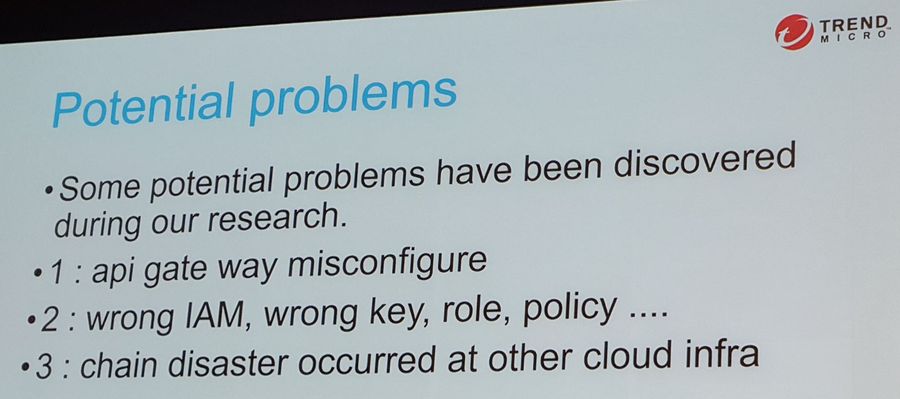

在這些物聯網的系統上到雲端之後,大幅加速廠商推出相關系統的時程,只是就像企業許多服務遷移到雲端,突顯出開發物聯網應用系統之際,廠商很可能沿用過往的流程,未能一併考慮到雲端環境的特殊需求,Shin Li表示,在他們的研究發現,主要潛在的威脅可區分3種類型,首先是API閘道的錯誤設置;再者,則是裝置的驗證管理(IAM)、憑證,以及政策等,可能出現配置上不當的現象;此外,若是企業其他的雲端服務發生異常,假如規畫上沒有任何的網路隔離措施,便很容易危及物聯網系統的安全。

物聯網應用系統面臨的主要問題有三:API閘道錯誤設置、錯置的身分驗證管理與政策,以及企業雲端架構造成的供應鏈資安風險等。

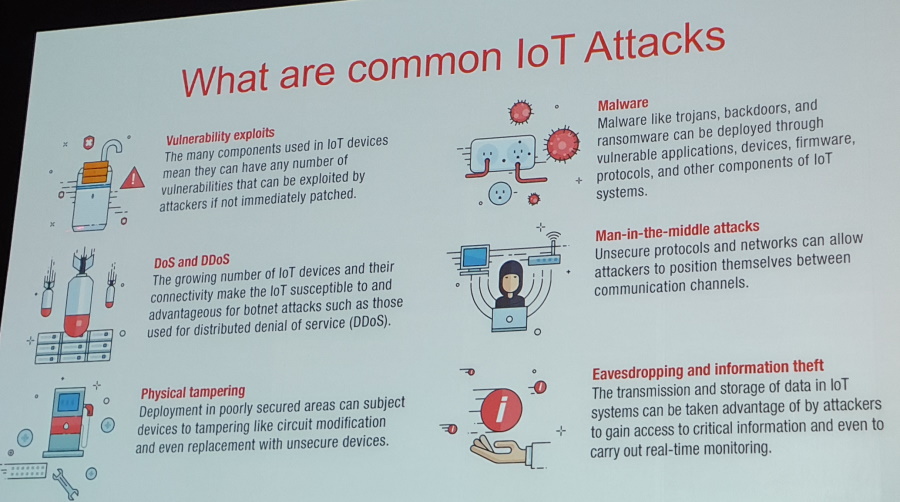

在常見的物聯網進行攻擊手法中,Shin Li大致點出圖中的6個項目,包含了裝置的漏洞濫用、控制大量設備發動阻斷服務攻擊(DDoS)、變造裝置、惡意軟體攻擊、中間人攻擊(Man-in-the-middle,MITM),以及竊取可用資訊等,這些都是偏向從終端裝置下手的做法。而隨著廠商開始加強韌體的修補,駭客也改朝向企業建置在雲端服務的系統下手。

基本上,物聯網裝置和雲端伺服器之間,資料普遍以訊息(Messege)的方式,透過API閘道進行傳輸。Shin Li指出,若是廠商設計的API本身就有問題,縱使雲端服務業者提供再多的防護措施,也會因此形同虛設,他舉例,假設廠商無意間開放了一個具有Format All指令的API,外加不需要特別權限就能使用的話,一旦攻擊者發現並下達指令,這個物聯網系統的資料很可能自此被完全清除,而造成無法挽救的情形。

另一個Shin Li認為容易受到濫用的部分,是裝置所取得的權限。由於上雲的物聯網系統架構中,所有的連網裝置都會被當作是角色(Role),隨著廠商銷售的設備日漸增加,即使雲端服務業者可能提供了集中控管的措施,對於營運物聯網服務的廠商來說,數千甚至是數萬臺以上的物聯網裝置,還是會產生管理上的負擔,進而衍生人為的弱點。Shin Li舉例,像是提供過高的權限,或是沒有確實查核使用者認證的合法與否,使得攻擊者得以取得控制權,而使得企業蒙受服務中斷,或是造成資料外洩的危機。

由於企業往往不只提供單一物聯網系統,Shin Li說,這些系統很可能共用相同的API閘道,若是企業並未採取網段隔離措施,或是部署所需的應用程式防火牆,假如駭客攻陷其中一項物聯網服務,其餘的也可能同時受到波及。

針對企業建置在雲端的物聯網系統裡,普遍可能存在的問題,Shin Li提出了圖中的例子來說明可能會帶來的危害。4A是駭客發現企業的API設置不當,藉此橫向移動,攻擊受害者;4B則是發現企業網站使用phpmyadmin,對此攻擊得手後進而滲透到物聯網環境;4C指的是雖然駭客成功入侵物聯網裝置,但因為企業相關規則配置得宜,而讓受害範圍不致擴大。

基於上述防範層面所出現的現象,Shin Li表示,企業利用雲端建置物聯網系統,仍要自己重視開發和維運的安全,防範人為疏忽可能帶來的弱點,而非完全只倚賴雲端服務業者所提供的保護機制。因為,一旦輕忽的下場,往往就是讓駭客能長驅直入,小能讓物聯網系統的維運中斷,重則可能危害到整個公司的網路環境。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13