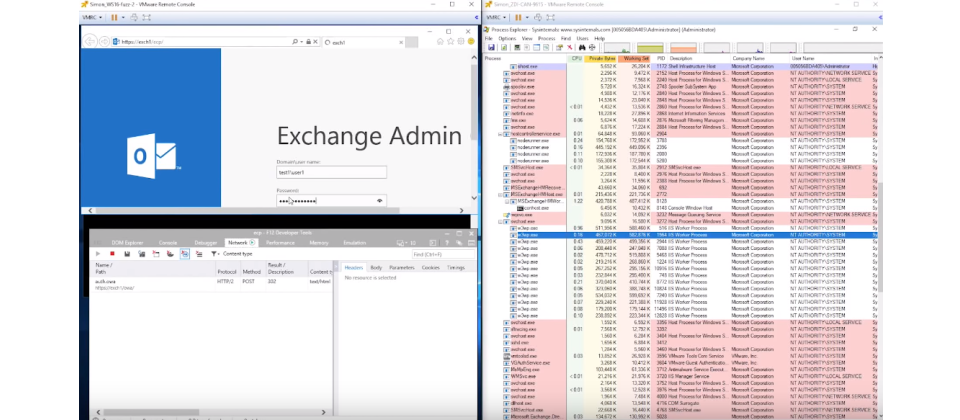

Zero Day Initiative(ZDI)揭露影響Exchange伺服器的CVE-2020-0688漏洞細節以及開採程序。圖片來源/zero day initiative (https://bit.ly/3a6JDdq)

資安研究人員Kevin Beaumont在周三(2/26)警告,他發現有人在網路上大量掃描微軟於本月修補的CVE-2020-0688安全漏洞,該漏洞攸關Microsoft Exchange伺服器,呼籲Exchange用戶應儘速修補。

CVE-2020-0688漏洞肇因於Exchange伺服器在安裝時沒能妥善建立唯一金鑰,將允許具備該知識及信箱的授權用戶以系統權限傳遞任意物件,屬於遠端程式攻擊漏洞,該漏洞影響Microsoft Exchange Server 2010 SP3、Microsoft Exchange Server 2013、Microsoft Exchange Server 2016與Microsoft Exchange Server 2019,但只被微軟列為重要(Important)等級的風險。

儘管目前資安研究人員只發現鎖定該漏洞的掃描行為,並未看到實際的開採行動,但日前Zero Day Initiative(ZDI)不只揭露了CVE-2020-0688漏洞的細節,還公布開採程序。

ZDI解釋,根據微軟的說法,駭客可傳遞一個特製的電子郵件到含有漏洞的Exchange伺服器上,就能造成記憶體毀損並展開攻擊;但具體而言,此一漏洞藏匿在Exchange的控制板(ECP)元件上,它的本質非常簡單,因為它不是在安裝時隨機產生金鑰,而是所有的Exchange Server都在web.config中,存有同樣的驗證金鑰與解密金鑰值。使用靜態金鑰的結果,即是讓駭客能夠在伺服器上執行任意的.NET程式碼。

Beaumont指出,雖然微軟只將該漏洞列為重要等級,但假使企業或組織的Exchange伺服器直接連上了網路,那麼這便是個重大(Critical)漏洞了,預期在未來幾個月,就會看到勒索軟體集團針對該漏洞展開攻擊。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10