根據微軟的說明,在微軟的惡意程式觀測平臺上,是利用Power BI來呈現視覺化的威脅情資,並以機器學習來協助分析大量情資,而臺灣數位安全中心的分析師在去年發現不尋常訊號後,進一步尋找異常IP位址。(微軟提供示意圖)

打擊殭屍網路等網路犯罪問題,已是全球各國執法單位與資安業者的共同任務,在4月下旬,法務部調查局與臺灣微軟宣布兩大合作成果,先是在2019年8月6日破獲淪陷為跳板的臺灣政府VPN IP位址,並在2020年3月11日偕同國際下架Necurs殭屍網路。

除了法務部調查局揭露收到微軟情資後的辦案過程,以及說明與資安業者合作因應跨境網路犯罪的現況,同時,對於情資的來源,臺灣微軟也特別說明當時他們是如何發現殭屍網路的異常訊號,以及分析出IP位址(117.56.xxx.xxx)可能感染Necrus的過程,並分享情資給國內調查局偵辦。

關於去年破獲臺灣政府IP位址淪為跳板,臺灣微軟數位安全中心分析師陳品佑說明細節。首先他指出,新的Necurs殭屍網路,採用了有別於以往的控制架構,不是透過命令和控制 (C&C)伺服器,而是可以採點對點(P2P)方式來控制,如果單純取下一個點,該殭屍網路仍然存在,還是會重新以P2P模式操縱,因此,他們最終是在今年3月,在同一時間聯合全球執法單位採取行動,將整個Necurs僵屍網路取下。

微軟最早發現Necurs是在2012年,由旗下數位犯罪防治單位BitSight發現,而在他們的惡意程式觀測平臺上,則是從2017年4月開始,記錄到臺灣約有超過4.8萬個IP位址,受駭成為Necurs殭屍網路,並且是點對點(P2P)的控制架構,並非一般與C&C伺服器連線的架構。

而在去年調查局破獲政府IP位址成跳板一事,最初是由臺灣微軟將有關情資,通知了法務部調查局。關於Necurs僵屍網路,微軟透過自身的殭屍網路監控平臺,觀察到在最近三年,臺灣共有4.8萬個IP位址受害,特別的是,陳品佑表示,他們在去年發現有不尋常的僵屍網路訊號,深感懷疑,因為相關訊號在一個月內增加了百倍,因此,他們鎖定了40萬個公開的IP位址過濾,找到90個在臺灣的異常IP位址,最後確認其中一個117.56.xxx.xxx的IP位址,具有特別大的活動量,值得有關單位去優先處理。

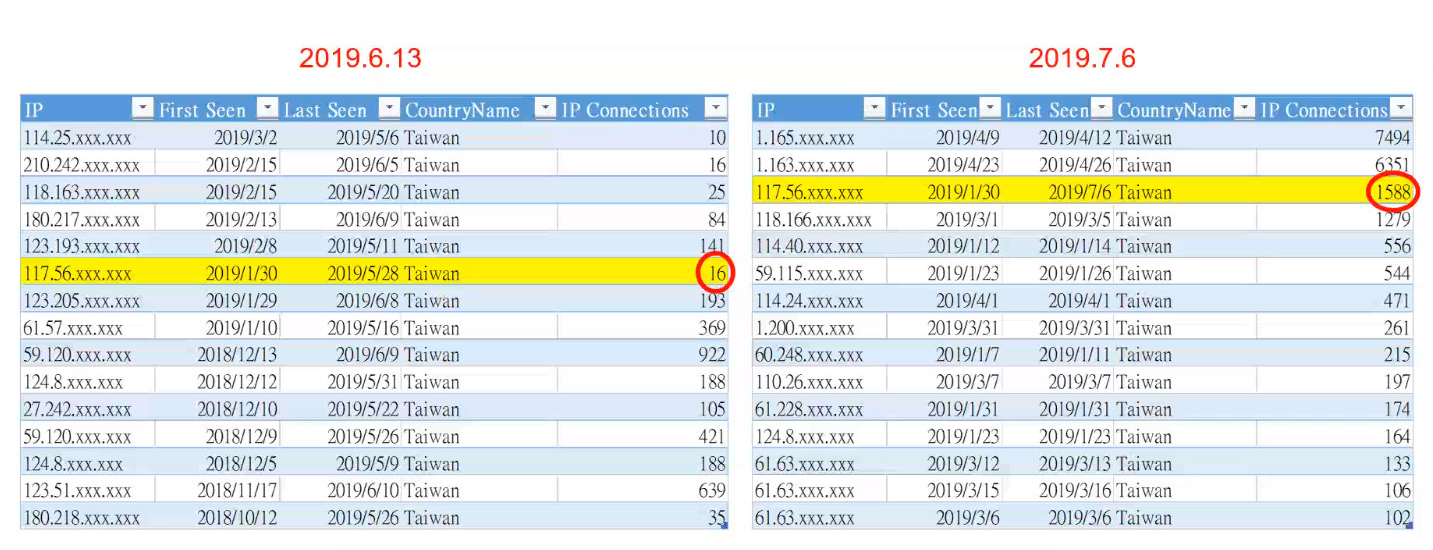

根據微軟的調查,該IP位址早在2019年1月30日,就被平臺掃描到有惡意連線,只是在接下來的四個月內,偵測到的惡意連線次數並不多,直到6月13日至7月6日期間,惡意連線次數爆增,突然從16次上升到1,588次。

隨後,微軟研究分析發現,國外有數個IP位址,透過117.56.xxx.xxx發送惡意病毒攻擊臺灣。 陳品佑表示,他們發現國內這個IP位址被設定為VPN,轉發了大量釣魚郵件勒索軟體, 每週流量達1TB,並有21個可疑或惡意IP位址連線情況,都是來自境外,主要是阿爾及利亞、法國與荷蘭。不僅如此, 該國內IP位址的DNS伺服器, 也有與17個可疑或惡意DNS伺服器連線的情形,可能傳遞惡意資訊,例如,他們發現有24 個惡意程式,包括金融木馬、 側錄程式與勒索軟體等。最終,直到調查局在8月6日成功破獲後,該異常的僵屍網路訊號也隨之消失。

根據微軟分析,臺灣之前約有超過48,000個IP位址受駭成為Necurs殭屍網路,遭到不明人士所控制,其中更有高達23萬個網路IP位址遭受入侵。特別的是,他們6月中旬到7月初,發現其中一個IP位址117.56.XXX.XXX的惡意連線次數大增,從16次上升到1,588次,上升幅度竟高達100倍。

隨後,微軟進一步深入調查此117.56.XXX.XXX的IP位址,發現有來自阿爾及利亞、法國及荷蘭等21個國外IP位址,以及17個可疑/惡意網域名稱伺服器,還有24個惡意程式及勒索軟體,會利用117.56.XXX.XXX這個IP位址發送惡意病毒攻擊,因此,偉軟將蒐集的情資在2019年7月8日將情資交由法務部調查局進行後續追蹤,之後調查局於2019年8月6日成功破獲該IP位址,惡意病毒訊號也隨之消失。

此外,微軟在網路社群也找到許多關於117.56.XXX.XXX這個IP位址的資訊,例如,在Stop Forum Spam 網站就有回報有很多釣魚郵件來自該IP位址。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10