GitLab為了解自家員工對於釣魚攻擊的敏感程度,於是由紅隊向在家工作的員工,發動釣魚攻擊測試,但結果不甚理想,有五分之一的員工成功被騙走GitLab.com登入資料,而且只有6人向安全團隊回報,因此未來安全團隊除了會加強與其他成員溝通之外,也會每季舉辦釣魚測試。

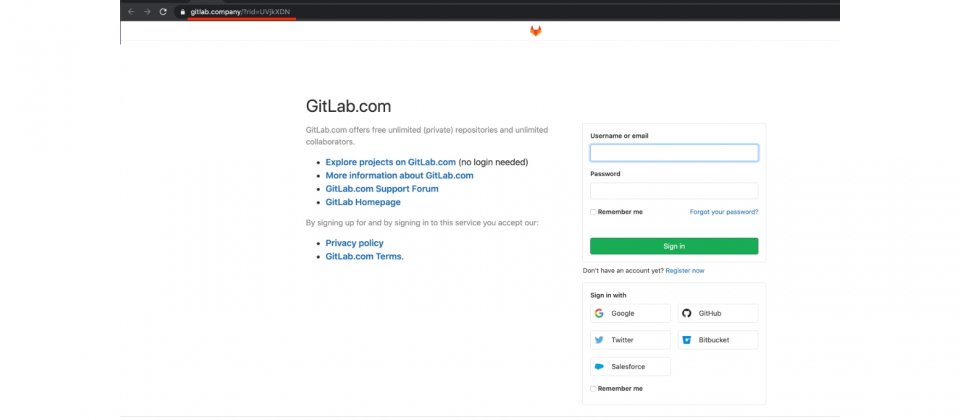

網路釣魚是透過偽造的登入頁面,收集身份驗證登入資料的攻擊,GitLab提到,這個測試的目的,是要針對GitLab團隊成員進行針對性的網路釣魚,目標是要獲得GitLab.com憑證。在這次的釣魚攻擊演練中,紅隊利用域名gitlab.company,並且使用GSuite寄送釣魚郵件,而域名和GSuite服務的設定,則使用數位簽章DKIM以及合法的SSL憑證等最佳方法配置,這使得無論是自動釣魚網站偵測還是人工檢查,都難以發現其可疑之處,而任何攻擊者都能以非常低的成本,建置這種看起來合法的基礎架構。

練習用的網路釣魚框架,紅隊選用開源的GoPhish專案,GoPhish是個可高度自定義的框架,內建追蹤和捕捉網路釣魚活動回應的功能,紅隊並將其託管在GCP基礎設施中的小型Linux系統中。

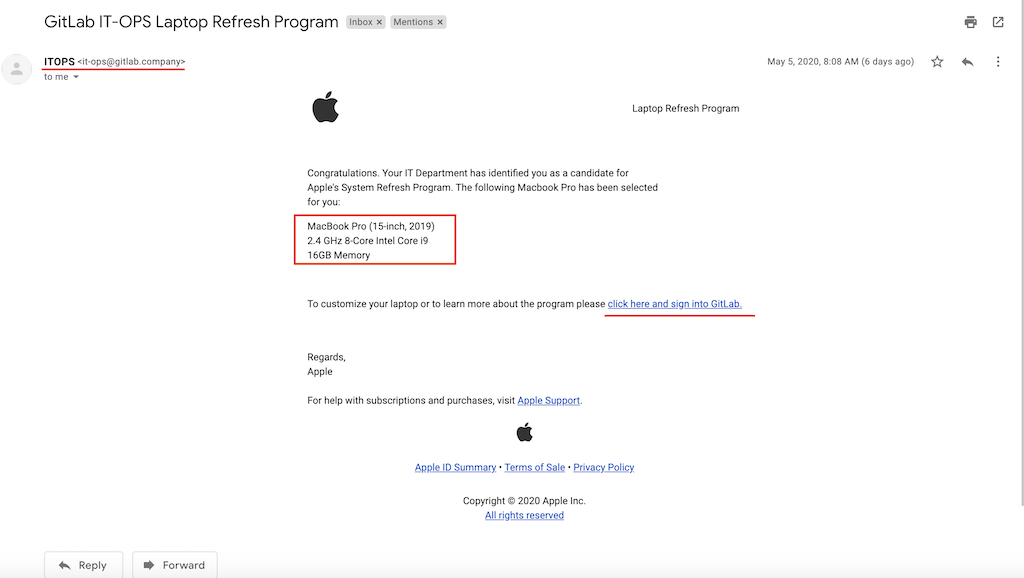

這次紅隊隨機挑選了50個GitLab團隊成員,作為網路釣魚的目標,他們設計了一封電子郵件,內容是GitLab IT部門所提供的筆電升級方案,要求團隊成員點擊連結進行升級,連結是在gitlab.company網域上託管的偽造GitLab.com登入頁面。

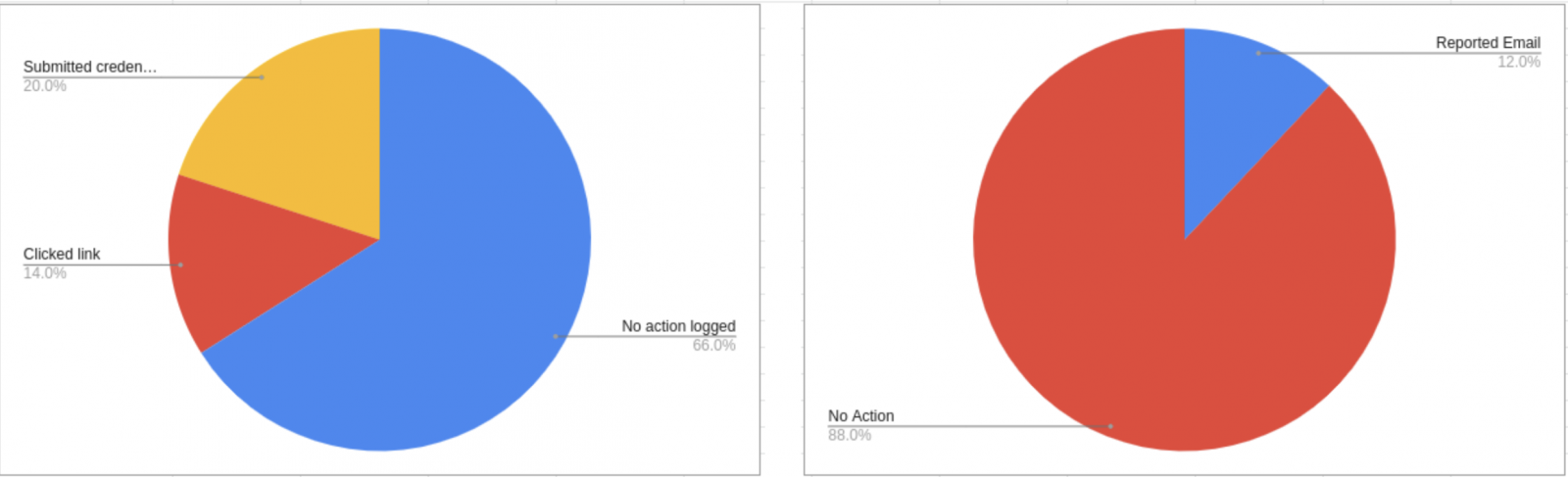

在這次的演練測試中,紅隊設立的目標,只要能獲取電子郵件地址或是帳戶名稱就算釣魚成功,在50個網路釣魚電子郵件中,共有17個收件人點擊了電子郵件中的連結,而這17個人中有10個人,嘗試在偽造的網站中登入,輸入登入資料的成員,會被重新導向到GitLab手冊中。總共只有6個收件者,將電子郵件回報給安全團隊。

電子郵件中有許多線索,可作為團隊成員發現釣魚攻擊的線索,包括電子郵件地址it-ops@gitlab.company並不在合法的gitlab.com網域中,而且郵件內容所提供的筆電更新,是比大多數使用者所擁有筆電還舊的型號。紅隊提到,使用相似的域名,是針對性網路釣魚攻擊常用的技術,而且信中微小的事實錯誤,通常是非法來源的指標,而且信中沒有提供第二個聯絡方法,像是Slack或公司電話等輔助通信方法,另外,使用者也可以從電子郵件標頭細節,查看更多的線索。

紅隊除了建議團隊成員,多瀏覽GitLab手冊中網路釣魚攻擊的章節之外,由於過少的成員向安全團隊回報釣魚攻擊,因此安全團隊會加強和團隊成員的溝通,每季也會對其他抽樣群體進行額外的釣魚演練。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10