在6月中旬,幫助企業打造安全產品的以色列資安顧問公司JSOF,揭露了Ripple20漏洞,引發外界關注的是,這批漏洞導致大規模供應鏈曝險,影響非常廣泛,包括工業、電網、醫療、家用、網路與企業聯網裝置都受影響。

這是因為,Ripple20漏洞存在於Treck所開發的嵌入式TCP/IP函式庫,而該公司產品受到廣泛的客戶採用,包括Intel、HP、施耐德電機等多家業者。目前,Treck已經修補相關漏洞,並於官網上披露,而相關供應鏈的修補動向,更是企業用戶關注的焦點。

目前已確認15家業者受影響,修補動向成關注焦點

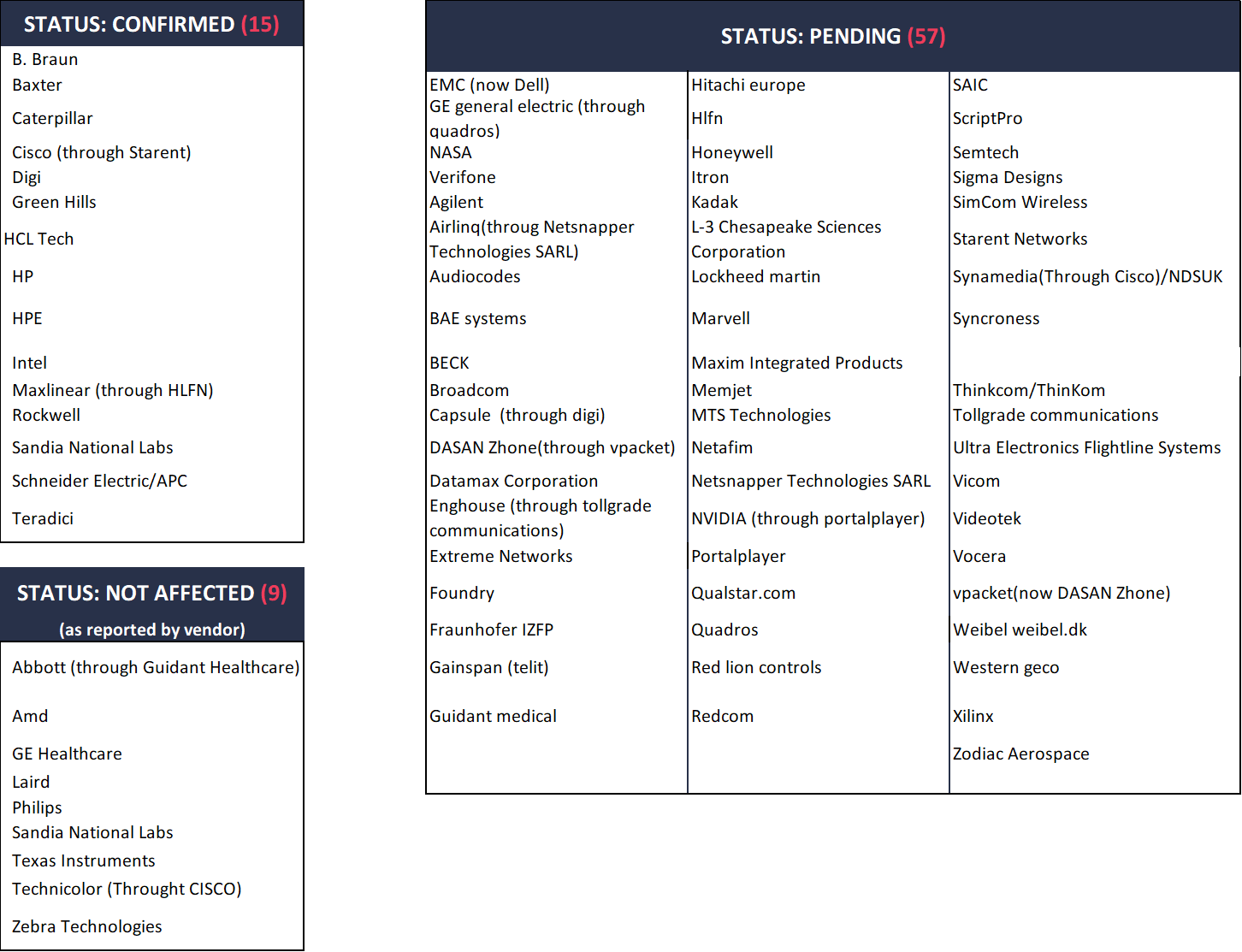

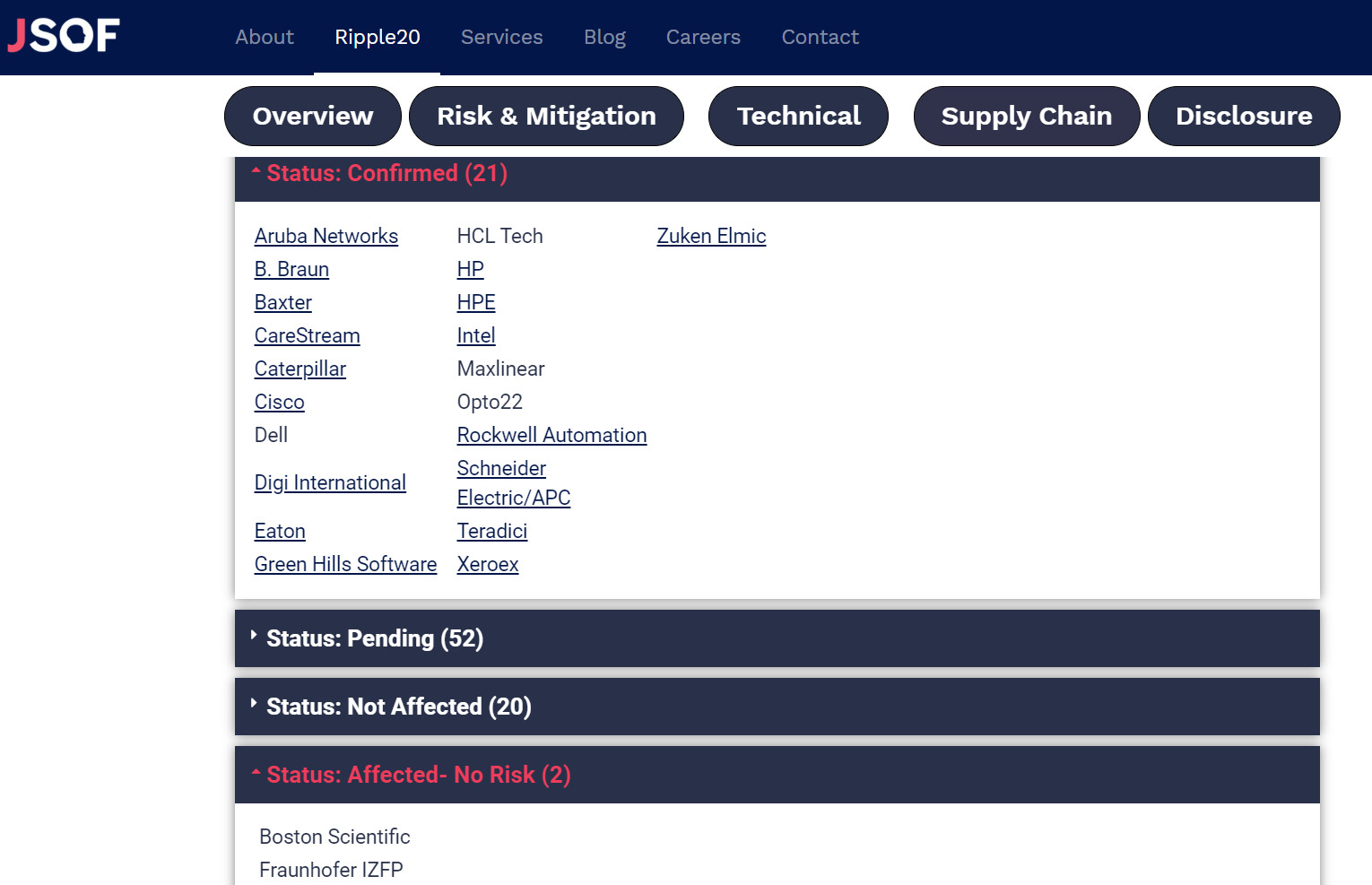

為了調查Ripple20漏洞的影響,最初,JSOF列出了8家確認為Treck的客戶名單,並有超過60家尚待確認,到了6月22日,我們看到JSOF公布的已確認Treck客戶名單,已經達到15家業者,包括:B.Braun、Baxter、Carestream、Caterpillar、Cisco(Starent Network)、Digi International、Green Hills Software、HCL Tech、HP、HPE、Intel、Maxlinear(HLFN)、Rockwell、Schneider Electric/APC、Teradici,還有53家業者待確認。

值得企業關注的是,目前已有幾家廠商發布資安公告或新版韌體修補資訊,提醒企業用戶或設備業者應盡快修補,或說明目前清查的結果。

例如,HP針對旗下數十款HP與Samsung印表機產品發布更新,Intel也說明多款產品受影響,建議用戶升級至已修補的最新版。施耐德電機也建議應限制對其設備的存取,降低風險。

不只是這些產品用戶要注意,對於其他尚未確認受影響的50多家業者,後續是否公布受影響,並發布更新修補資訊,也要持續留意。

清查受到Ripple20漏洞影響的設備

多家廠商陸續發出公告

關於Ripple20漏洞的影響,根據6月22日JSOF發布已確認為Treck的客戶名單,目前共有15家業者,包括B.Braun、Baxter、Carestream、Caterpillar、Cisco(Starent Network)、Digi International、Green Hills Software、HCL Tech、HP、HPE、Intel、Maxlinear(HLFN)、Rockwell Automation、Schneider Electric/APC與Teradici。

JSOF網站:https://www.jsof-tech.com/ripple20/

Treck網站:https://treck.com/vulnerability-response-information/

由於JSOF會持續確認有那些廠商確定是Treck的客戶,因此,我們可以從JSOF在Ripple20網頁上陸續更新的資訊,來確認受影響的業者。網頁上,JSOF已經將「影響或可能影響業者資訊」匯整成表格並發布成圖片公開在網站上,而我們可以憑藉圖片檔的命名,來找到之前更新的版本。特別的是,在近期的更新名單中,新增的業者是Teradici與Carestream,不過,先前已加入確認名單的Sandia National Labs,到了6月22日v9版名單中則被刪除。

接下來,我們將根據這裡的公告,針對已確認採用Treck產品的業者,整理這些廠商因應Ripple20漏洞相關消息(至2020年6月22日),整理如下:

6月24日:JSOF新增三家已確認廠商,包括Aruba Networks,以及兩家日本業者,分別是Xerox與Zuken Elmic。(附帶一提,JSOF圖檔命名方式會改變)

更新:

Vendors-v12-June256月25日:JSOF新增兩家已確認廠商,包括Beck/HMS Networks,以及Opto22。

更新:

V12-JUNE266月26日:JSOF再新增一家已確認廠商,該廠商是Eaton。

更新:

6月29日:JSOF將日前新增的已確認廠商Beck/HMS Networks刪除,新增Dell。

IT設備(依廠牌英文字母排列)

廠牌:Aruba Networks

產品:5400/5400R系列、3810、3800、3500、2930M、2930F、2920、2915、2620、2615、2540、2530YA與2530YB,以及HP 8200、HP 6600、HP 6200-24G-mGBIC。

資安公告與修補狀況:Aruba Networks在6月23日發布資安公告,當中說明初步清查結果,並非所有漏洞都對他們的產品帶來影響,並指出旗下Aruba與HP ProCurve品牌的多款L2/L3交換器受影響,同時他們表示針對這些弱點的韌體更新將會盡快釋出。

.jpg)

相關資安公告網址:https://www.arubanetworks.com/assets/alert/ARUBA-PSA-2020-006.txt

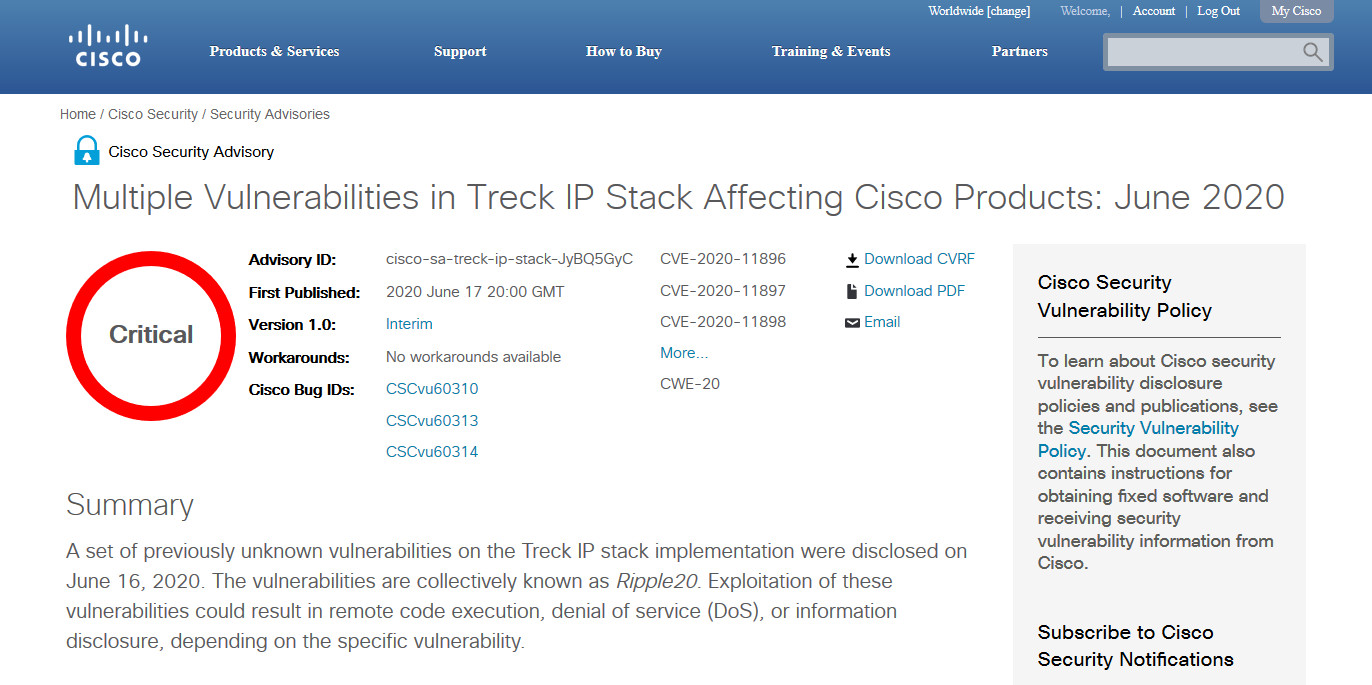

廠牌:Cicso

產品:Cisco GGSN Gateway GPRS Support Node、MME Mobility Management Entity、PGW Packet Data Network Gateway與System Architecture Evolution Gateway (SAEGW)

資安公告與修補狀況:Cisco在6月17日發布資安公告,說明目前調查已有4款路由器與交換器產品受影響,包括Cisco GGSN Gateway GPRS Support Node、MME Mobility Management Entity、PGW Packet Data Network Gateway與System Architecture Evolution Gateway (SAEGW),不過目前還沒釋出更新修補,另外他們也指出還有4款產品正在調查是否也受影響。

廠牌:Dell

產品:Dell Client Platforms:包含旗下筆電與桌上型電腦產品,例如Precision、Latitude、XPS、Vostro、Inspiron系列與Alienware,以及OptiPlex、ChengMing系列

資安公告與修補狀況:Dell在6月29日發布資安公告,說明該公司旗下Dell EMC Servers不受這次漏洞影響,至於Dell Client Paltforms因受Intel元件的影響,他們公布筆電與桌上型電腦的修補現況,及預告修補進度。目前已有數款產品在6月19日提供更新修補,其他上百款產品的修補時間則預告在今年7/8/9/10/11月分別發布。

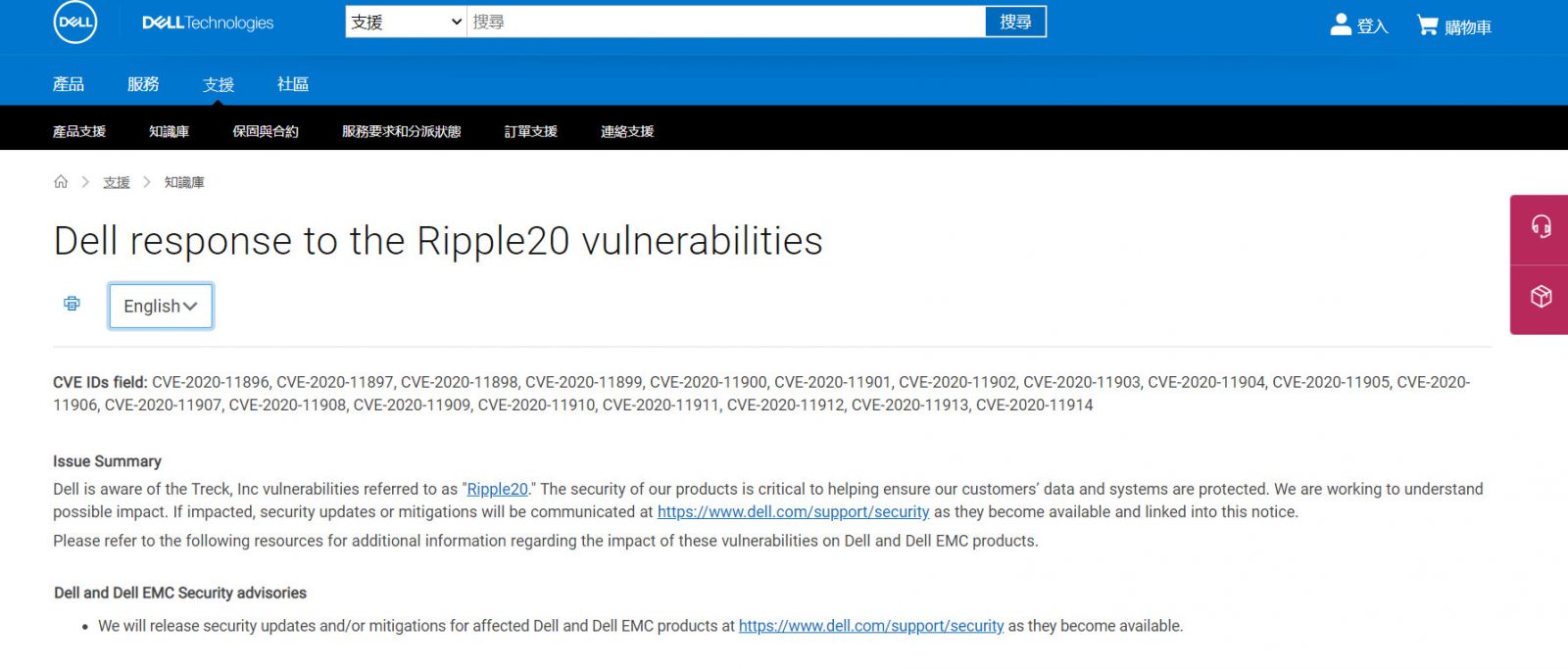

廠牌:HP

產品:雷射印表機系列產品HP Laser/LaserJet Pro/Neverstop Lase,以及Samsung proXpress/MultiXpress:噴墨印表機系列產品HP DeskJet/OfficeJet/OfficeJet Pro/Ink Tank/Smart Tank。

資安公告與修補狀況:HP在6月16發布資安公告,說明該公司旗下多款印表機產品都受此漏洞影響,而該公司已經釋出修補韌體,用戶應儘速前往更新。

相關資安公告網址:https://support.hp.com/si-en/document/c06640149

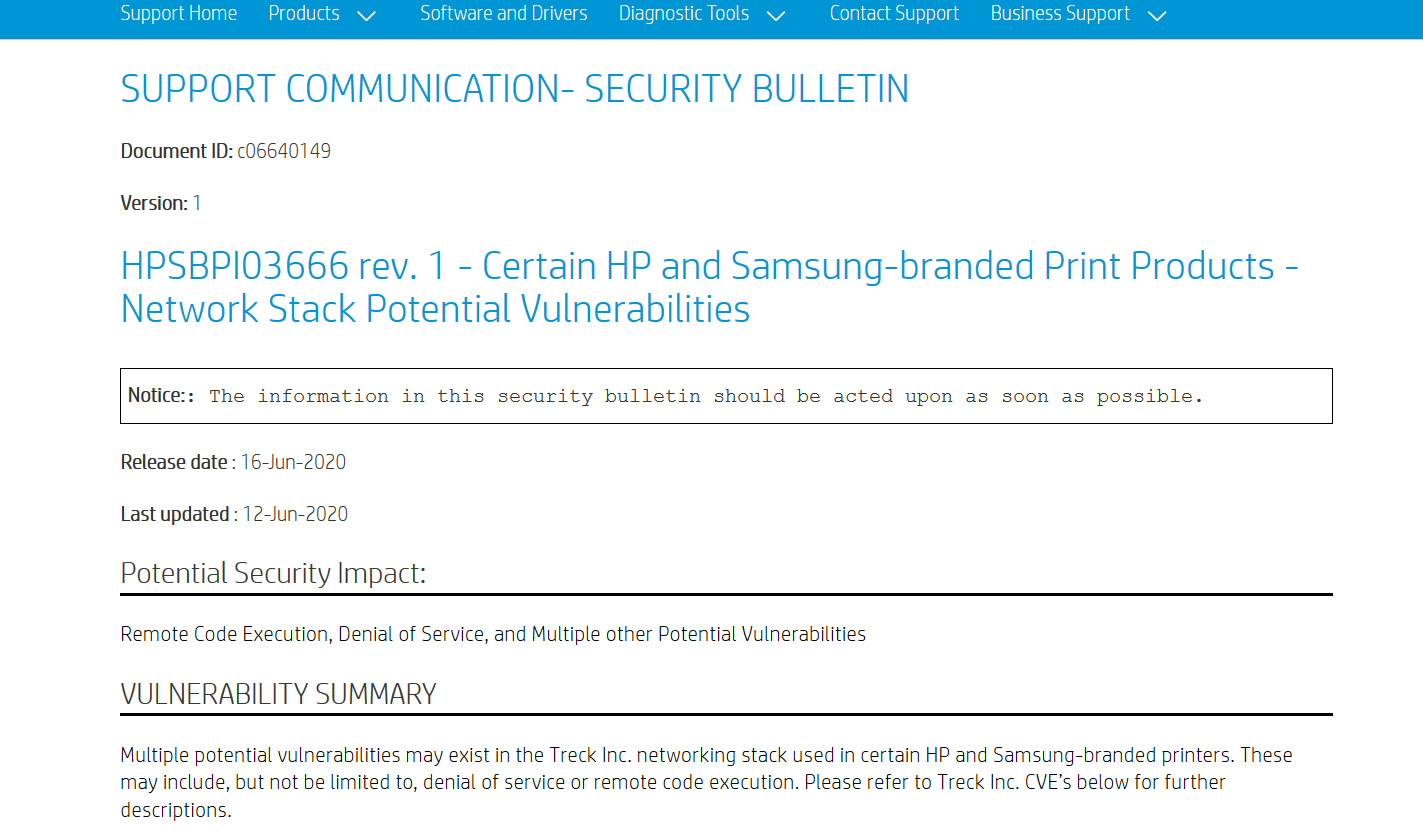

廠牌:HPE

產品:HPE ProLiant MicroServer Gen10 Plus,HPE ProLiant DL20/ML30/XL170r等Gen10 Server;HPE Synergy 480 Gen10 Compute Module,HPE Synergy 660 Gen10 Compute Module;HPE ProLiant m750 Server Blade、BL460c Gen10 Server Blade、e910 Server Blade;HPE StoreEasy 1460/1560/1660/1860 Storage,HPE Storage File Controllers

資安公告或修補動向:HPE在6月10日發布資安公告,當中說明HPE伺服器因採用Intel處理器,由於Intel CSME、SPS、TXE、AMT與DAL受Ripple2020漏洞的影響(Intel已提供修補給HPE),目前他們也已發布了新版修補,請用戶盡速更新韌體。

相關資安公告網址:https://support.hpe.com/hpesc/public/docDisplay?docLocale=en_US&docId=hpesbhf03999en_us

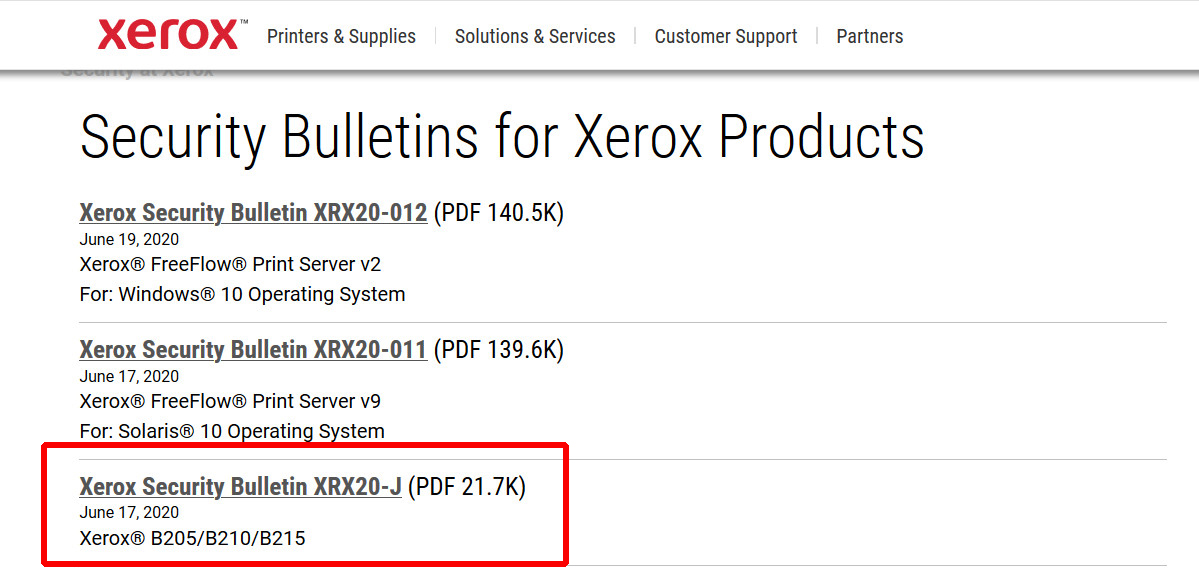

廠牌:Xerox

產品:B205/B210/215

資安公告或修補動向:Xerox在6月17日發布資安公告,說明收到CVE-2020-11901的影響,目前他們已經發布新版韌體修補。

OT設備(依廠牌英文字母排列)

廠牌:B. Braun

產品:Outlook 400ES

資安公告與修補狀況:B. Braun在6月16日發布資安公告,當中說明B. Braun Outlook 400ES安全輸液泵系統中使用了Treck的產品。

他們並指出已從Treck收到24個修補程式,用以解決該軟體中的漏洞。而該公司對這些修補程式進行分析後,發現其中20個修補不適用Outlook 400ES產品,因為該產品不容易受到這些漏洞的影響,而他們會針對剩下4個修補程式進行分析,以確定每個漏洞的影響範圍與嚴重性。

廠牌:Baxter

產品:無線電池模組35083 -b、35162 -b/g、35195 -a/b/g/n、35223 -a/b/g/n,以及36010–a/b/g/n。

資安公告與修補狀況:Baxter在6月16日發布產品資安公告,當中說明該公司旗下Spectrum Infusion System的無線電池模組,使用了Digi Net + OS操作系統,因此受到Treck這些漏洞的影響。根據Baxter的清查,目前受影響的無線電池模組,包括35083 -b、35162 -b/g、35195 -a/b/g/n、35223 -a/b/g/n,以及36010–a/b/g/n。目前,Baxter已從軟體供應商(Digi)獲得修補程式,正在驗證與確認階段,他們請用戶關注後續訊息發布,同時也提供緩解措施。

廠牌:Carestream

產品:CR975、Directview Max CR System、Directview Classic CR System、Directview Elite CR System、HPX Pro、HPX-One

資安公告與修補狀況:CareStream在6月18日發布資安公告,他們說明,若要利用Ripple20漏洞,攻擊者需要從醫院網路存取嵌入式操作系統的設備,但以該公司的實作上,設備是直接連至Windows電腦,如果用戶都遵循此作法,風險很低。同時,他們也列出了可能受此漏洞影響的產品,包括CR975、Directview Max CR System、Directview Classic CR System、Directview Elite CR System、HPX Pro、HPX-One,另外還有29款產品正在清查中。他們並預告將在6月26日更新狀況。

相關資安公告網址:https://www.carestream.com/nl/nl/services-and-support/cybersecurity-and-privacy

廠牌:Caterpillar

產品:N/A

資安公告與修補狀況:Caterpillar在6月16日僅發出簡短的資安公告,表示正在確認這批漏洞對於產品的衝擊,但並未說明清查與修補狀態,還不知道有那些產品受影響。

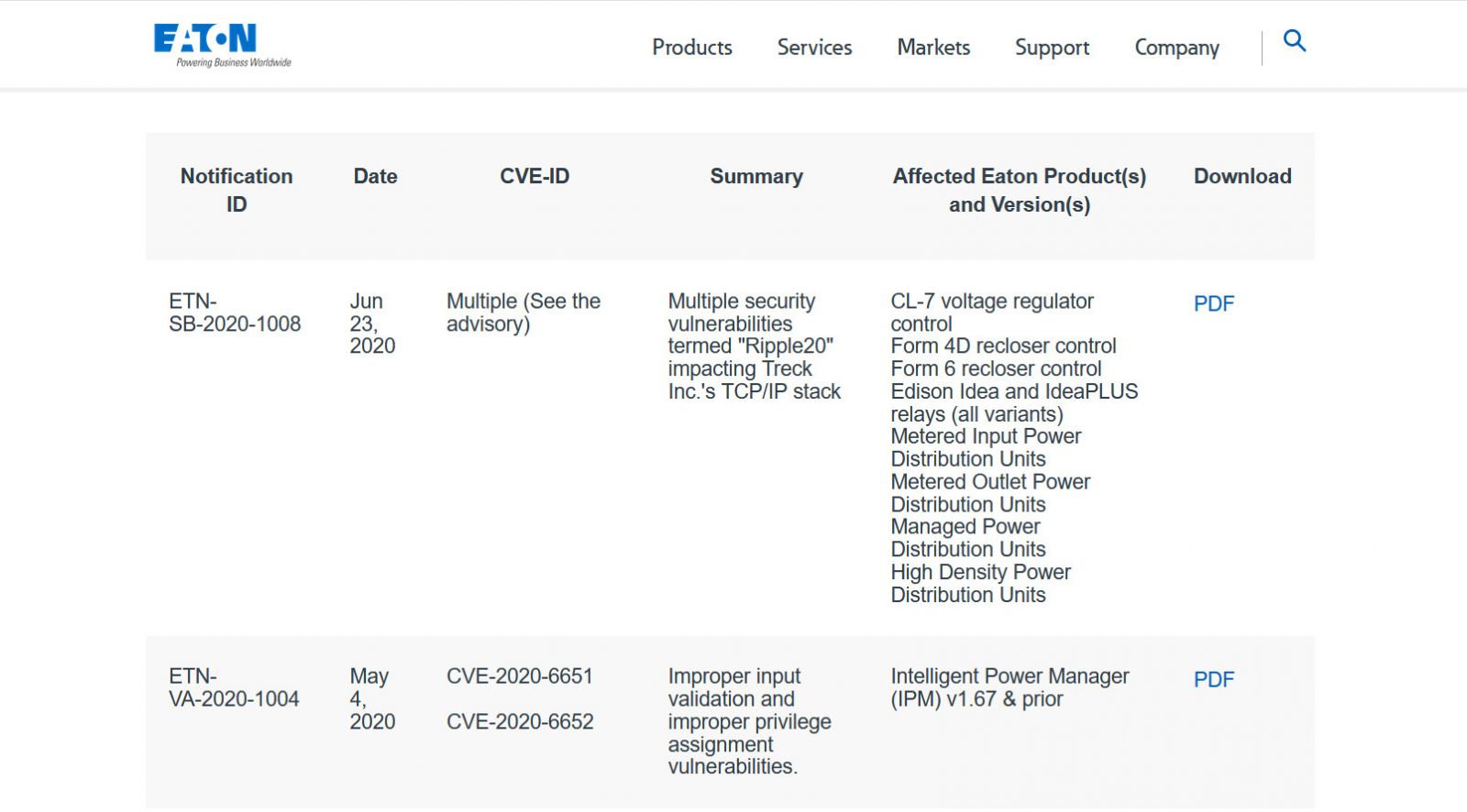

廠牌:Eaton

產品:CL-7 voltage regulator control韌體,以及Form 4D/Form 6 recloser control、Edison Idea and IdeaPLUS Relays、Metered Input Power Distribution Units、Metered Outlet Power Distribution Units、Managed Power Distribution Units、High Density Power Distribution Units的韌體

資安公告與修補狀況:Eaton在6月23日發布資安公告,表示該公司正分析這批Ripple20漏洞對產品的影響,正製定適當的緩解計劃,並建議客戶遵循網路安全最佳實務,以進一步保護設備

廠牌:Opto22

產品:N/A

資安公告與修補狀況:N/A

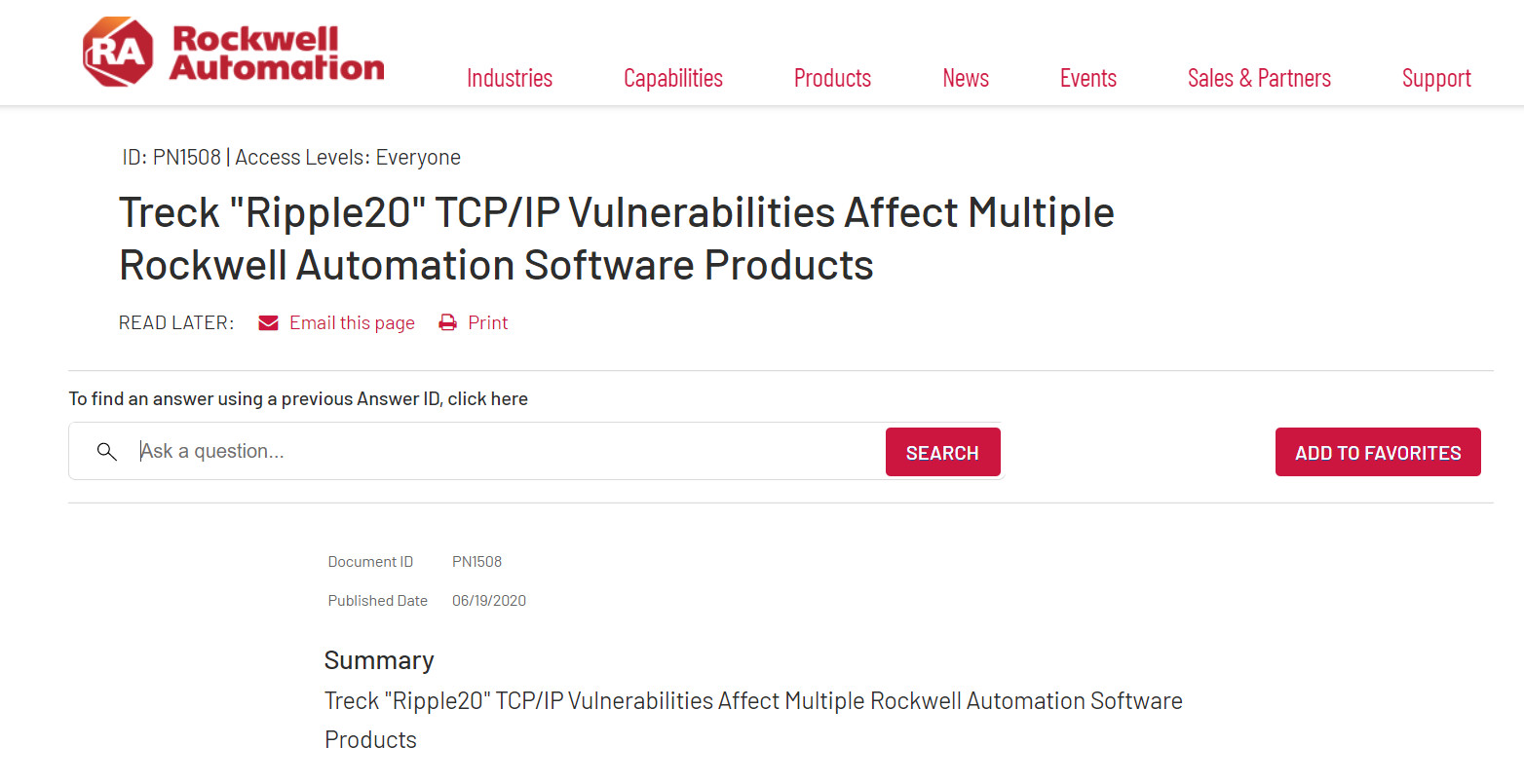

廠牌:Rockwell Automation

產品:5094-AENxx、5069-AENTR、173x-AENT/R Series B and C、1732E-QC Series A and B、1732E-16CFGM12R/B等、1791ES-ID2SSIR、1799ER Series B、1794-AENTR Series A、1732E-12X4M12QCDR/A等、PowerMonitor 5000、PowerMonitor 1000、ArmorStart ST+ Motor Controller、Kinetix 5500、Kinetix 5700、Kinetix 5100、PowerFlex 755T、CIP Safety Encoder

資安公告與修補狀況:Rockwell Automation在6月19日發布資安公告,當中指出並非所有漏洞都對他們的產品帶來影響,目前他們已清查共影響17大產品系列,同時說明他們正努力解決這些弱點,將在日後提供更新,。

相關資安公告網址:https://rockwellautomation.custhelp.com/app/answers/answer_view/a_id/1126896/redirect

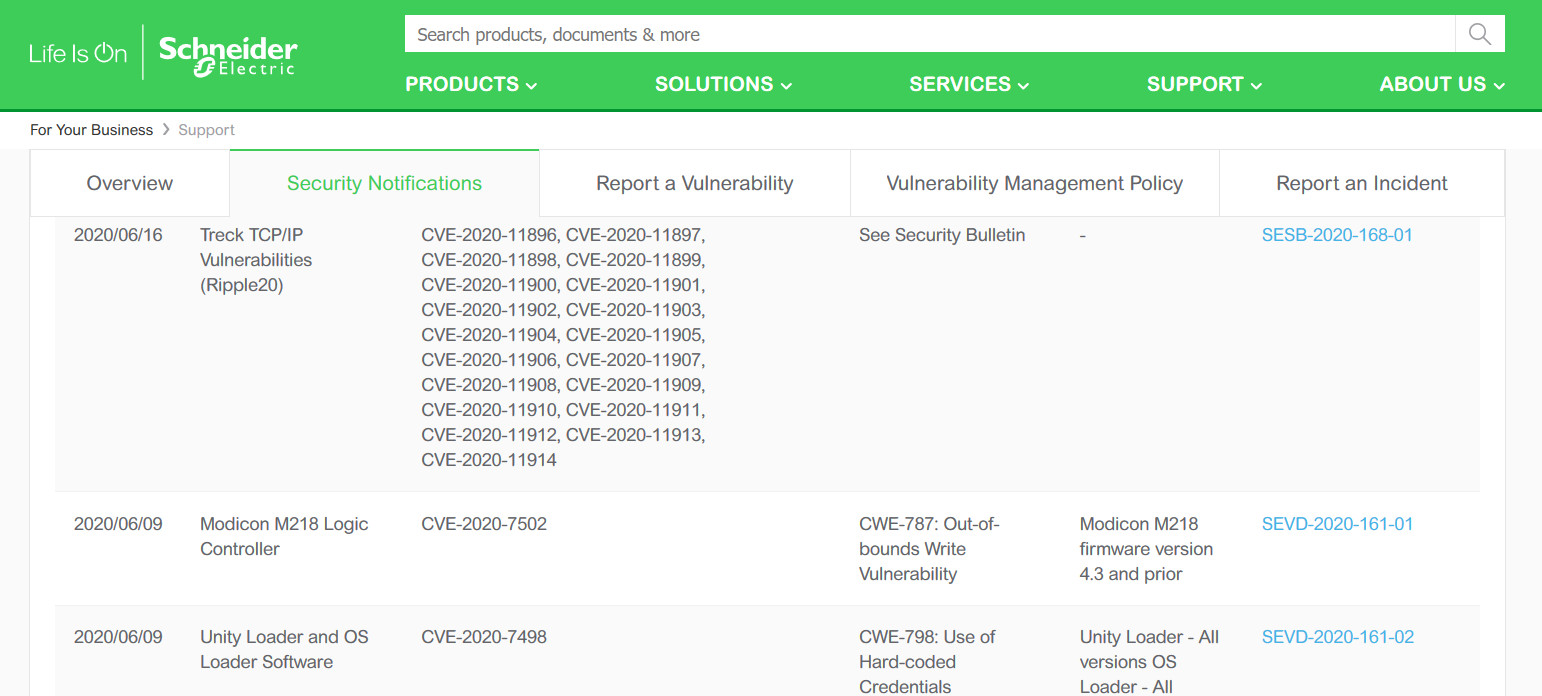

廠牌:Schneider Electric

產品:N/A

資安公告與修補狀況:施耐德電機在6月16日發出資安公告,尚未說明那些產品受影響,但表示可透過限制對其設備的存取來減輕遭受攻擊的風險。

相關資安公告網址:https://download.schneider-electric.com/files?p_enDocType=Technical+leaflet&p_File_Name=SESB-2020-168-01_Treck_Vulnerabilities_Security_Bulletin.pdf&p_Doc_Ref=SESB-2020-168-01

軟體與其他元件或設備(依廠牌英文字母排列)

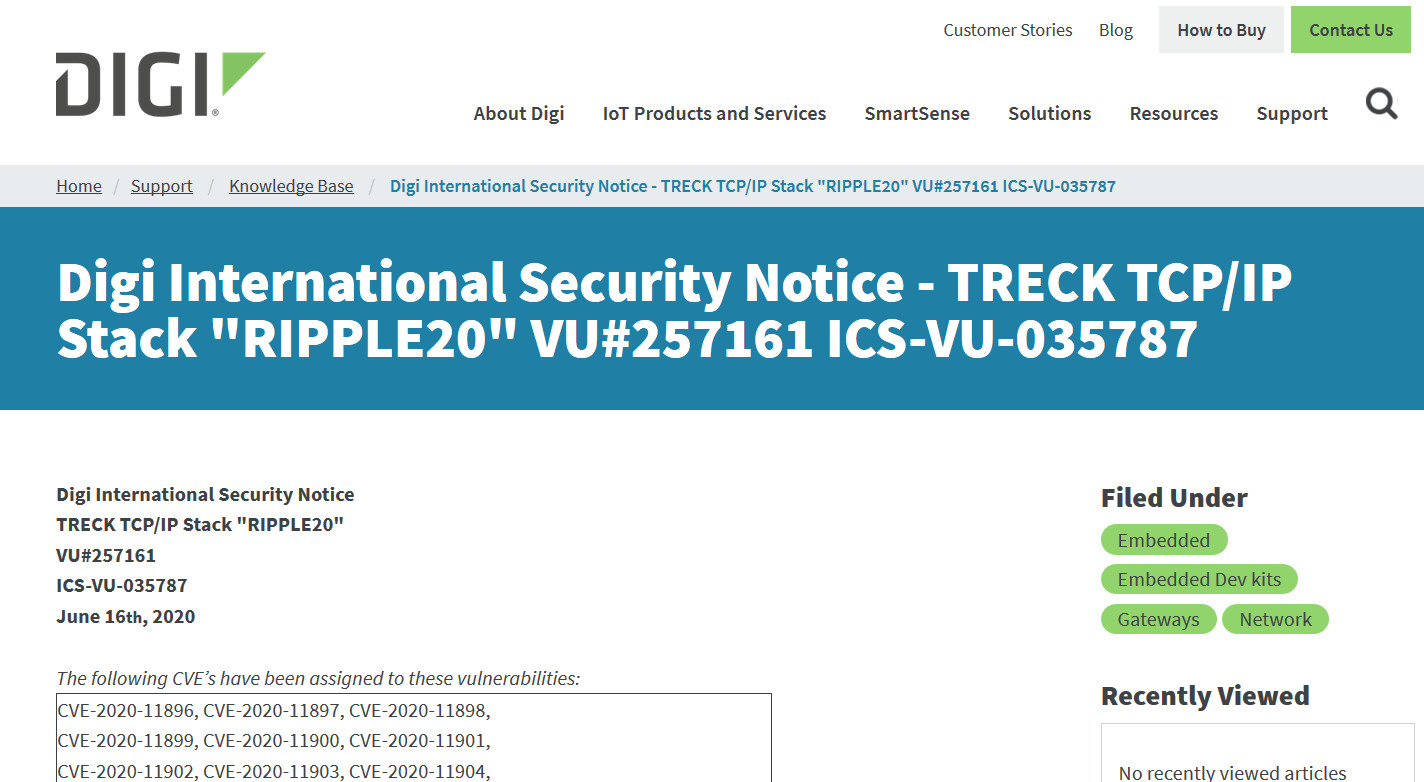

廠牌:Digi International

產品:Connect SP/ME/ES/EM/WME/9C/9P、ConnectPort X4 (all variants)、ConnectPort X2 (NOT X2e)、ConnectPort TS (Not LTS)、 AnywhereUSB (excluding Plus)、NetSilicon 7520/9210/9215/9360/9750,以及任何使用NET+OS 7.X 的embedded產品

資安公告與修補狀況:Digi在6月16日發布資安公告,向用戶說明Ripple20漏洞對該公司產品的影響與如何修補,從公告內容來看,在該公司評估後受影響的產品相當多,而該公司也在4月20日就已發布新版修補,讓使用它們元件的產品業者修補。

相關資安公告網址:https://www.digi.com/support/knowledge-base/digi-international-security-notice-treck-tcp-ip-st

廠牌:HMS Networks

產品:N/A

資安公告與修補狀況:N/A

廠牌:Green Hills Software

產品:N/A

資安公告與修補狀況:對於Treck函式庫的漏洞,Green Hills Software在網頁上公告GHnet v2 Product Security Advisory的訊息,他們強調,儘管該公司GHnet v2產品是基於Treck,但兩者並不完全相同,它們之前即有改進並增加新功能,因此這些漏洞對GHnet v2的影響並不大。

相關資安公告網址:https://support.ghs.com/psirt/PSA-2020-05/

廠牌:HCL Technologies

產品:N/A

資安公告與修補狀況:N/A

廠牌:Intel

產品:Intel Converged Security and Manageability Engine(CSME) 、Server Platform Services(SPS)、Trusted Execution Engine(TXE), Active Management Technology(AMT)、Standard Manageability(ISM)與Dynamic Application Loader (DAL)

資安公告或修補動向:Intel在6月9日發布安全公告,指出韌體將會遭受提權、DoS與資訊洩漏的風險,影響旗下多項Intel CSME、 Intel AMT、Intel ISM、Intel DAL與Intel DAL軟體,他們在漏洞揭露前已針對受影響產品,發布新版修補來減輕這些潛在弱點的影響。

相關資安公告網址:https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00295.html

廠牌:Maxlinear

產品:N/A

資安公告與修補狀況:N/A

廠牌:Teradici

產品:Tera2 Zero Client firmware、Tera2 Remote Workstation Card

資安公告與修補狀況:軟體公司Teradici在6月17日發布資安公告,說明旗下共有兩款產品受到Ripple20漏洞的影響,而他們已經發布新版修補,

.jpg)

相關資安公告網址:https://advisory.teradici.com/security-advisories/56/

廠牌:Zuken Elmic

產品:KASAGO IPv4 Light、KASAGO IPv4、KASAGO IPv6/v4 Dual與KASAGO DHCPv6

資安公告與修補狀況:Zuken旗下子公司Elmic在6月17日發布資安公告,說明旗下四款產品系列受影響,並針對各項弱點說明解決方法。

相關資安公告網址:https://www.elwsc.co.jp/wp-content/uploads/2020/06/KASAGO202006-1.pdf

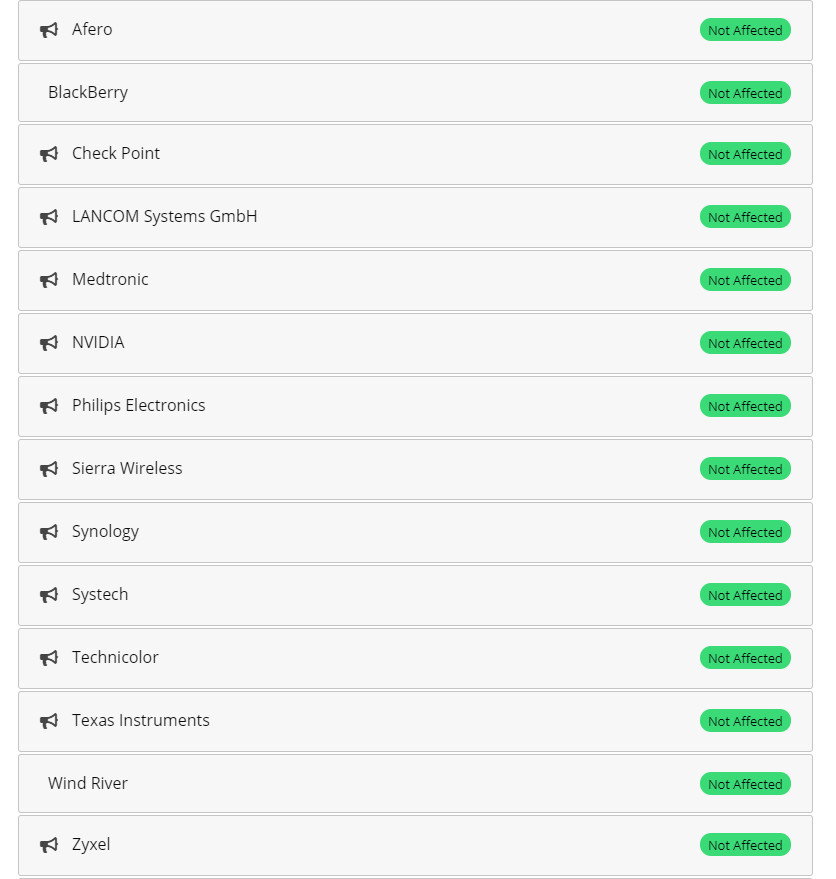

不受影響廠商

另一方面,根據美國CERT/CC的統計,至6月24日止,目前已經回報不受Ripple20漏動影響的廠商,包括Afero、BlackBerry、Check Point、Lancom Systems GmbH、Medtronic、Nvidia、Philips Electronics、Sierra Wireless、Synology、Systech、Technicolor、Texas Instruments、Wind River、Zyxel,當中包括兩家臺灣廠商群暉(Synology)與兆勤(Zyxel)。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09

.png)

.png)

.png)

.png)

.jpg)

.jpg)

.jpg)