攝影/周峻佑

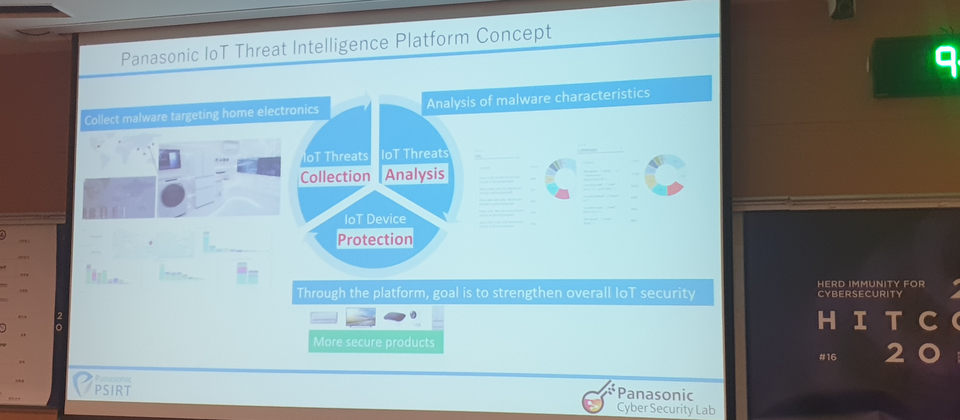

物聯網資訊安全受到家電大廠的重視,甚至進一步採取較為積極主動的策略,自行建置威脅情資平臺,來收集與分析有關威脅,進而回饋到產品開發的資訊安全工作。Panasonic先前於2020臺灣資安大會上介紹對於連網家電資安的作法,並特別提到他們的威脅情資平臺,而到了2020臺灣駭客年會(HITCON),該公司則是對於自己掌握的情資,更詳細介紹所發現的威脅態勢,再者,他們甚至在攤位上展出了Chimera Box,將實際的連網家電攻防模擬情境搬至會場。

物聯網惡意軟體主要來自2大殭屍網路家族

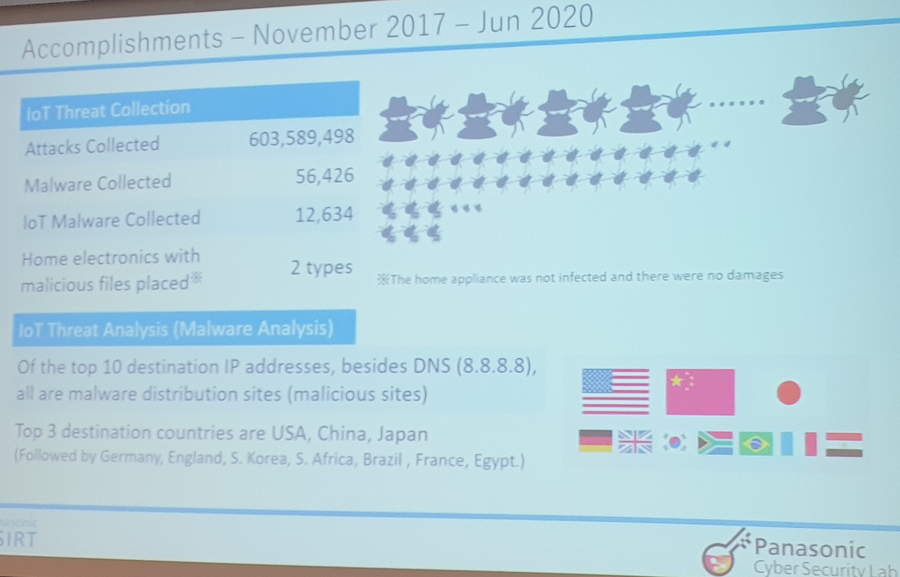

對於整體物聯網裝置面臨的威脅,Panasonic網路安全實驗室工程師張智翔指出,他們從2017年11月到今年6月,總共發現超過6億次攻擊事件,當中收集到的惡意軟體有56,426個,其中針對物聯網者則有12,634個,換言之,平均每5個惡意軟體就有1個可能會影響物聯網裝置的安全。而上述的物聯網惡意軟體的來源,主要來自美國、中國,以及日本等。

他們將收集到的物聯網惡意軟體樣本,進一步與VirusTotal比對,有超過三分之一(34%)為未知的惡意軟體。而在惡意軟體的其他特性而言,這些樣本大多屬於Gafgyt和Mirai物聯網惡意程式家族,主要鎖定的硬體環境為Arm和MIPS處理器架構的設備。不過,如果是針對Linux作業系統設計的惡意程式,他們發現駭客的攻擊目標,還是以x86架構的電腦與伺服器為主。

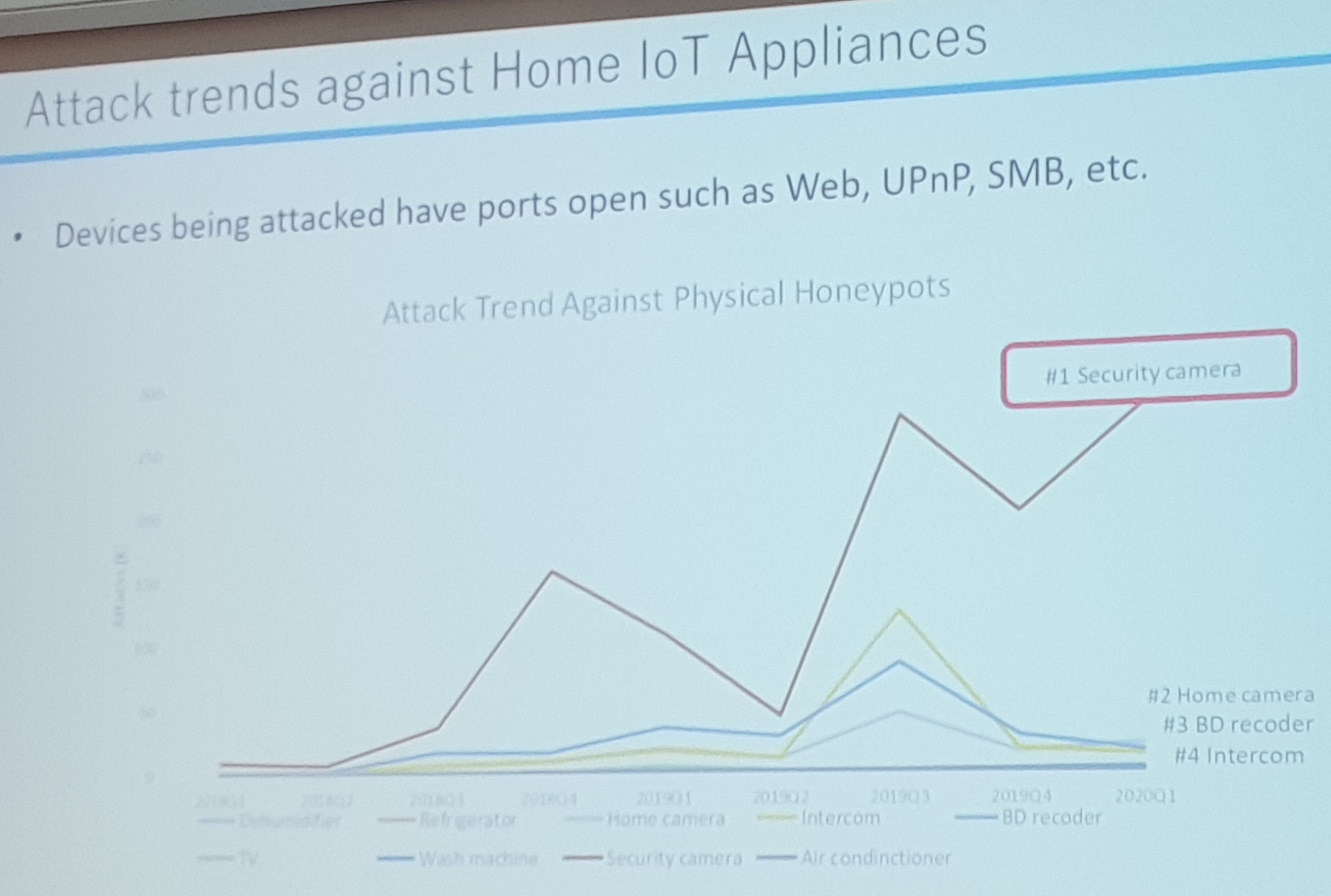

其中,什麼樣的連網裝置是駭客偏好下手的目標?張智翔說,根據他們在密罐收集的資料分析結果,最主要還是網路攝影機(IP Camera),但值得留意的是,藍光錄放影機與對講機也榜上有名,僅次於家用的網路攝影機。只是在這些從威脅情資平臺所得到的資訊,他們是否藉此發現該公司連網家電遭到攻擊的情事?我們也會後詢問張智翔,他說,目前還沒有發現針對Panasonic家電的攻擊行為,而駭客主要是鎖定有關的服務下手,像是對於Samba檔案共用服務的攻擊,就可能會影響到物聯網家電。

在Panasonic發現的惡意軟體中,張智翔特別介紹其中3個殭屍網路病毒,分別是Echobot、LiquorBot,以及Sandbot,就惡意軟體家族而言,前2個隸屬Mirai家族,Sandbot則是屬於Tsunami家族。就這些殭屍網路病毒的特質而言,Echobot鎖定的受害裝置架構最為多元,遍及Arm、MIPS、PPC、SPC,以及x86等;LiquorBot則是鎖定MIPS架構的網路路由器為主,同時具有挖礦的功能;至於Sandbot,他們發現有資料加解密專用的對應表,其感染途徑是透過Telnet協定,而且會在成功後自動切斷連線,以免被察覺。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06