VMware在3月30日發布的公告,表示他們接獲通報,並已修補好在vRealize Operation平臺的漏洞。他們發現,這些漏洞恐怕會造成系統憑證的外洩,或任意檔案寫入作業系統的風險。

vRealize Operation Manager是監控虛擬環境的執行狀況。因此,一旦有漏洞同時又被駭客濫用、發動攻擊,就有可能造成重大影響。

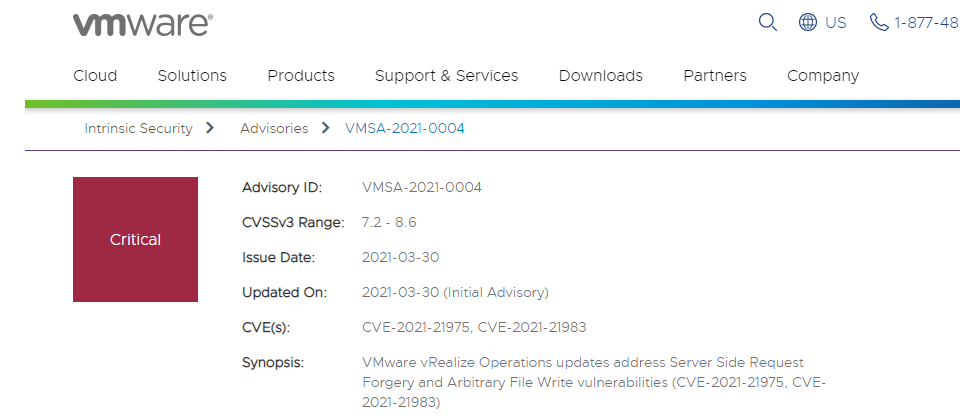

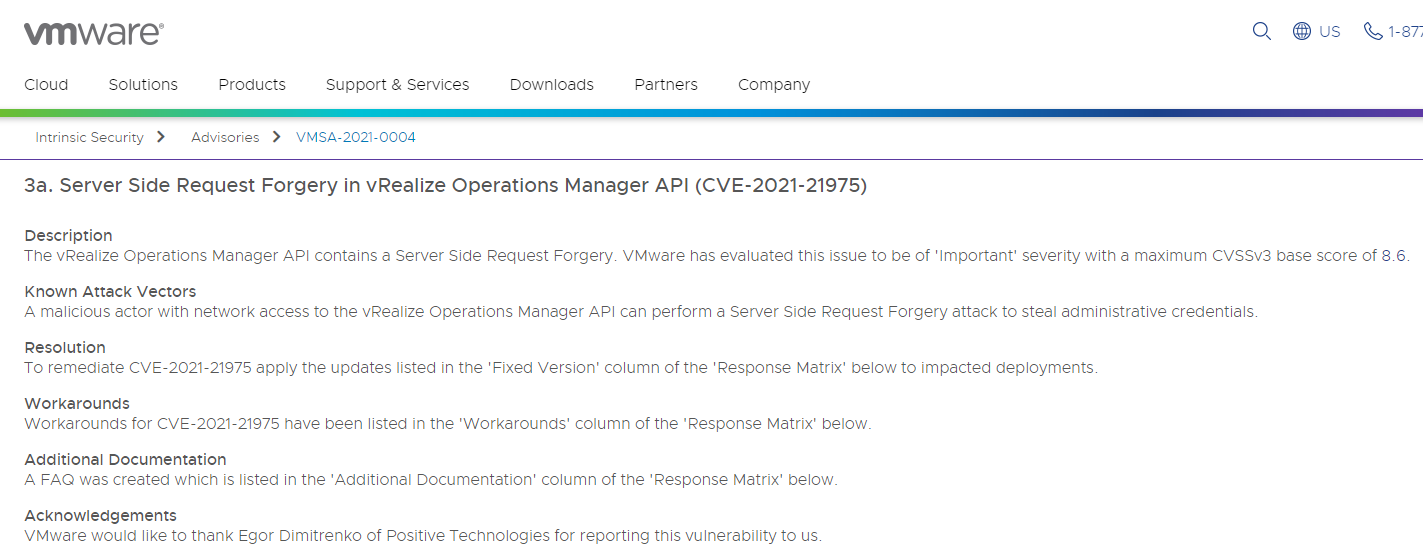

這次影響vRealize的漏洞共2個,分別是CVE-2021-21975,CVE-2021-21983,其中CVE-2021-21975的漏洞,是在vRealize Operations Manager的API應用方式出了問題,當中潛藏了伺服器端請求偽造(Server Side Request Forgery,SSRF)的弱點,攻擊者可透過網路存取來執行伺服器端的請求偽造攻擊,以竊取系統管理的身分憑證(此處應為帳號、密碼,但也有可能為使用者憑證, VMware並未更具體描述)。此漏洞的CVSS風險評分高達8.6,屬於高度風險。

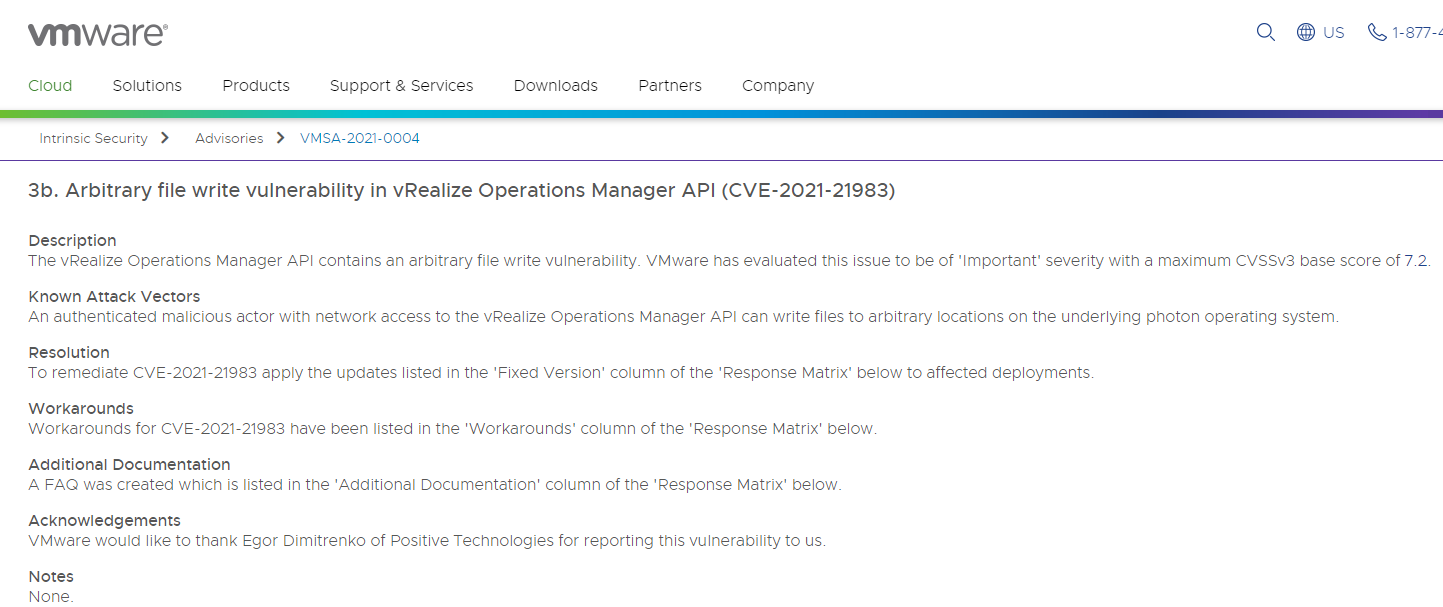

而另一個CVE-2021-21983則是任意檔案寫入的漏洞,通過系統身分驗證的攻擊者,可經由網路存取vRealize Operations Manager的API,之後,能在這套系統底層搭配的輕量Linux作業系統Photon當中,在任意位置寫入檔案。這個漏洞的CVSS風險評分也屬於高度風險,分數有7.2。

整體而言,這兩項漏洞,不只影響vRealize Operations Manager(7.5.0、8.0.1、8.1.1、8.2.0版),也牽連VMware Cloud Foundation(4.x和3.x版),以及vRealize Suite Lifecycle Manager(8.x版)。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09