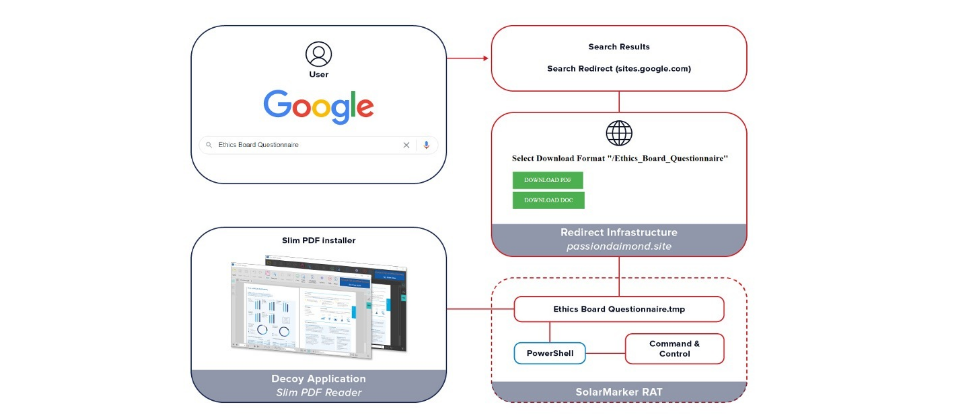

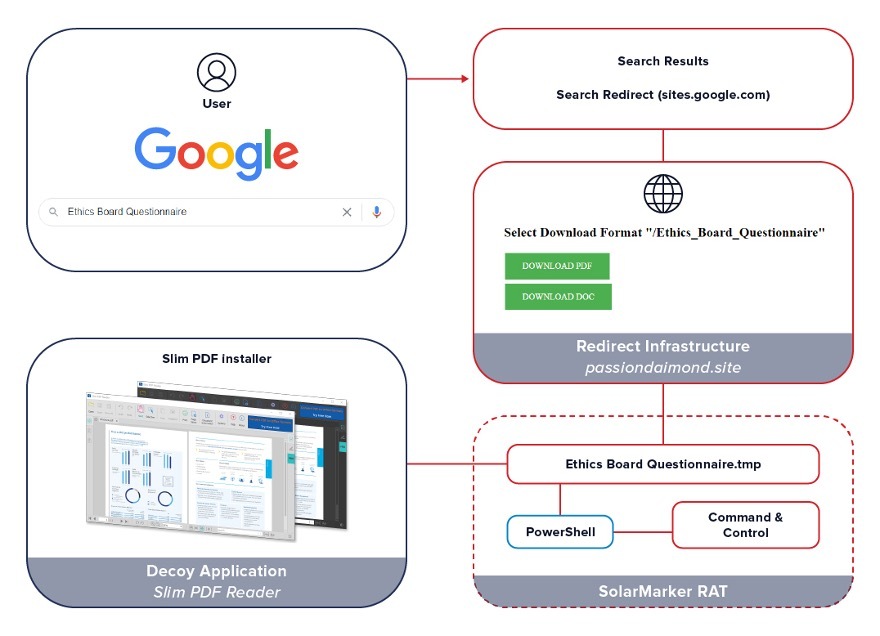

在資訊爆炸的時代,人們仰賴網路搜尋,網路攻擊者也會利用網路搜尋的管道來進行攻擊。而在4月13日,資安廠商eSentire公告發現,有些在網路尋找商業文件的專業人士,若點擊到駭客建立於Google Sites的網頁,在不知情之下,很有可能會被導向其他惡意網頁,當他們從這裡下載檔案後,就會觸發惡意軟體安裝。

基本上,這次網路犯罪的活動,是利用Google搜尋,還有網頁最佳化的策略,讓駭客控制的惡意網頁的排行,能夠大幅提升至相當前面的名次位置,並誘使在尋找商用資源的商業人士下載檔案,而讓遠端存取木馬程式(SolarMarker RAT)以偷渡式下載的方式,植入惡意軟體至受害者的電腦。

商業用語竟然成為鎖定的關鍵字

由於商業人士常以商業用語搜尋文件資源,但這些專業用語,卻因此成了攻擊者實現搜尋最佳化策略的工具,當中包含:範本(Template),發票(Invoice),收據(Receipt),問卷(Questionnaire)和履歷(Resume)。其中, eSentire的威脅應變單位(TRU)發現,涉及範本或發票的網頁數量就佔了7萬個左右。此外,根據這些關鍵字的相關性,符合PageRank得分較高的條件,可能使那些會重新導向至惡意網頁的檢索結果,被列在較前面的位置。

接著,一旦目標坐落在駭客控制的網站上,頁面就會顯示他們正在搜尋的檔案下載按鈕,當點選後,商務專業人士就會被偷偷地重新導向到一個惡意網站,這些受害者會去下載看似合法,但實為偽造PDF及Word的文件檔案。

eSentire的調查,當使用者開啟了下載好的檔案,同時,就會執行安裝SolarMarker RAT(也稱為Yellow Cockatoo,Jupyter和Polazert),以及跟附加的另一支文件檢視軟體Slim PDF(它是一個合法應用程式,其目的是,讓受害者確信他們找到的檔案正當性,也是分散他們的注意力,讓受害者察覺不到,SolarMarker正在悄悄地進行安裝)。而SolarMarker只要被觸發,攻擊者就可以發送命令,將檔案上傳到受感染的系統。不過TRU表示,他們未觀察到SolarMarker感染目標後採取任何行動。

利用合法的文件檢視軟體,使潛藏的惡意程式難被發現

上述的SolarMarker,其實早在去年就被eSentire盯上,他們發現,這支軟體是用.NET框架編寫的,當時,SolarMarker是利用docx2rtf.exe作為誘餌來分散用戶的注意力,讓.NET默默在背景安裝。他們也引述了Red Canary的報告,提及SolarMarker在之後使用了photodesigner7_x86-64.exe和Expert_PDF.exe來更改誘餌程式,而TRU指出,他們還看得到docx2rtf.exe,但如今的發現是SolarMarker正在使用Slime PDF文件檢視軟體。

不過,關於整個攻擊過程如何進行的呢?以TRU觀察到的最新事件為例,受害者是來自金融業,他們在尋找文件的免費範本或版本時,被導向攻擊者控制的Google Sites的網站頁面,並點擊了已被嵌入惡意程式的下載按鈕,而隨之被安裝的誘餌程式Slim PDF文件檢視軟體,會降低受害者的懷疑,因為受害者當下就可以看到剛剛下載的檔案,而背後偷偷被安裝好的惡意程式便不容易被察覺。

另外,在這份報告中,也提到了SolarMarker攻擊方法的演變,TRU在去年10月發現SolarMarker是將Shopify作為平台目標。然而,到了2021年,將平台轉移至Google協作平台。而關於檔案的利用,Google協作平台的用法,是攻擊者使用關鍵字加載重新導向的內容,並可以將關鍵字內容直接放在網站中,但對於Shopify,則是在PDF檔中底部隱藏的空白文字中。

感染過程,從Google搜尋引擎輸入到關鍵字,得到搜尋結果,點擊後重新導向網頁,經過受害者下載檔案後,接著不知不覺地安裝惡意軟體。

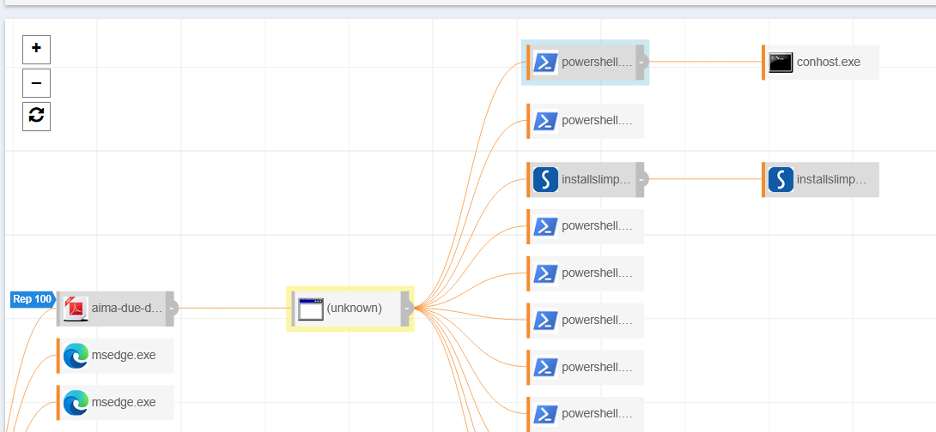

解釋了SolarMarker安裝過程路徑,會發現安裝程序文件上的Adobe圖標。而標有(未知)標記的RAT安裝誘餌程式,並呼叫惡意的PowerShell。

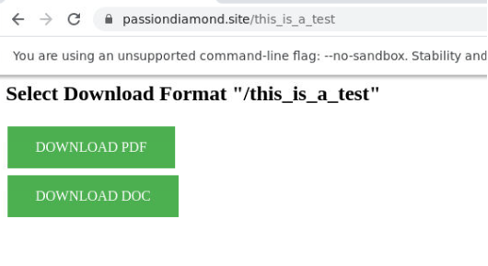

已重新導向的網頁中,PDF與Word檔案的假連結。

Slim PDF文件檢視軟體,呈現的畫面。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09