隨著各界對於產品安全的重視,IT廠商打造產品資安事件應變小組(PSIRT),不僅讓自家產品的安全性問題,都有專門的團隊統籌因應,更是要能獲取客戶的信任。而在成立PSIRT之外,加入MITRE CNA計畫,也成為不少國際企業在產品安全上,同樣會看重的一環。

今年7月,國內網通設備大廠兆勤科技(Zyxel Networks)宣布,Zyxel取得MITRE通用漏洞揭露計畫(CVE)授權,成為CVE Numbering Authority(CNA)成員,將有權限對權責範圍內的產品漏洞,也就是Zyxel自家產品的安全性問題,發布CVE漏洞標號。目前(至7月26日止),根據MITRE CNA成員列表所示,全球已有30個國家,共179家機構組織及企業參與這項計畫,Zyxel成為臺灣現有第四家企業與機構,且是國內上市公司首例。

藉由加入CNA成員,運用外部力量加速內部產品安全實踐

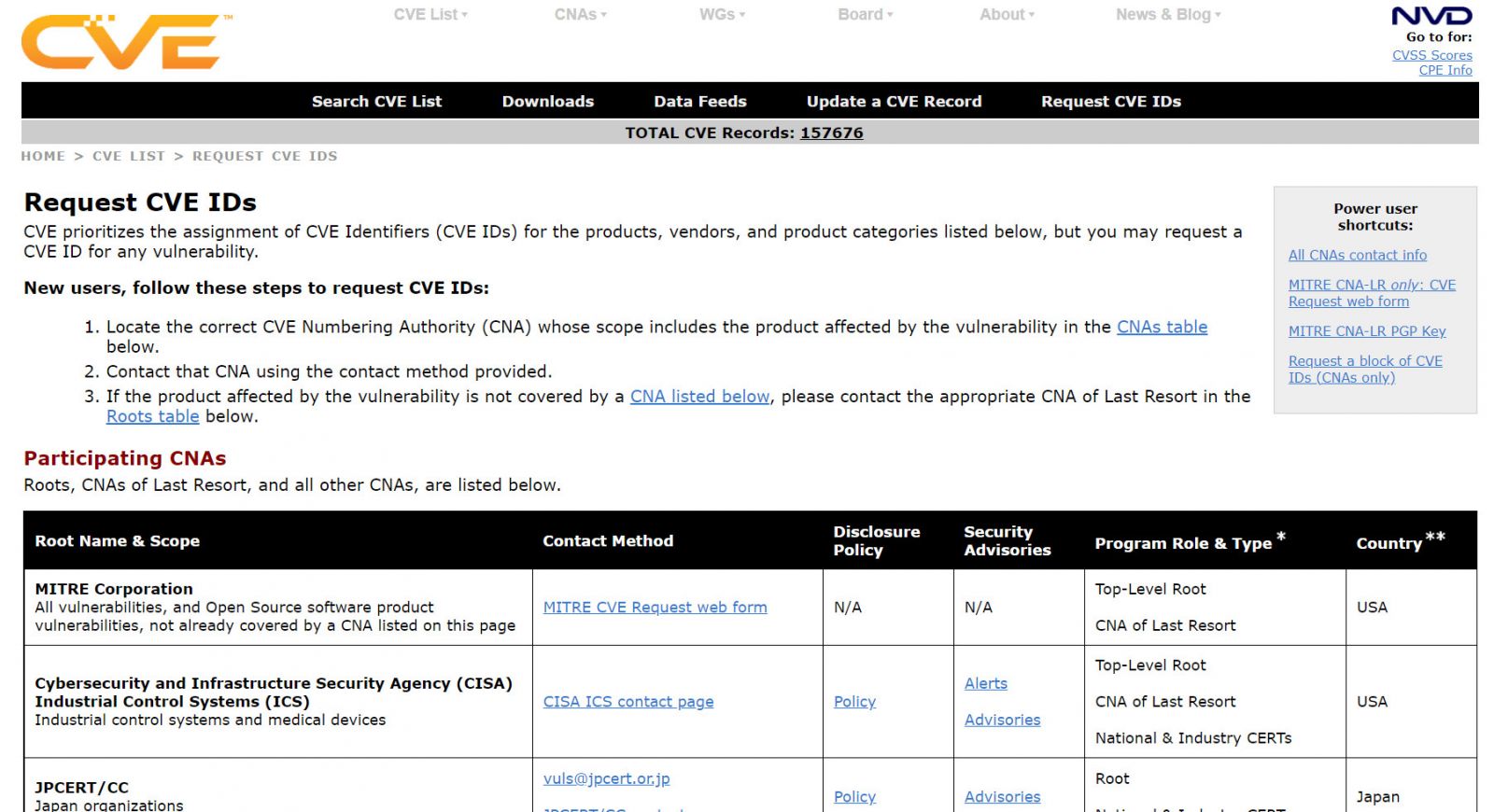

一般而言,由美國MITRE公司負責營運維護的CVE平臺,會將所有已知漏洞資訊與安全風險的名稱統一,並給予漏洞編號,而CVE ID則是由CNA來指派。

在目前國際的網通大廠中,取得CNA的業者不算多,包括Cisco、Fortinet、Juniper與Palo Alto Networks,現在則是新增了來自臺灣的Zyxel。

不過,外界也很好奇,為何Zyxel要加入這項CNA計畫?

合勤控資安長游政卿表示,他們的PSIRT在2017年4月成立,原本是不同團隊人員組合起來的虛擬團隊,在2021年4月,他們已成立固定編組的正式單位。

加入CNA計畫是年初的決定,他們主要有兩大考量。首先,自PSIRT成立以來,他們觀察每年CVE Detail記錄,發現自家產品漏洞的數量與嚴重性,並沒有達到預期的減少與降低,於是,他們開始反思:畢竟當初PSIRT成立是為了持續監控潛在外部威脅,立即回應安全問題,屬於事後的救火,所以,他們後來也體認到,問題並未從根源去解決,因為產品設計就要融入資安。

其次,為了找到亟需改善的流程及要點,透過機動、持續地修正,Zyxel開始明定安全架構設計原則、原始碼安全檢測、產品安全驗證。

例如,在今年初於新產品管理流程中,開始加入產品安全驗證報告的階段,同時,在漏洞通報管理方面,他們也有新的動作:PSIRT團隊決定取得MITRE CNA成員資格,不僅是能自行管理並分析產品漏洞,同時,藉由取得國際成員資格,透過這種外部力量的約制,進而期望讓產品安全在內化的力量能夠加快。

目前參與MITRE CNA計畫的成員已涵蓋30個國家,共179家機構組織及企業申請為成員,國內上市網通設備大廠兆勤科技(Zyxel Networks)現也成為其中一員,他們不只期望強化產品安全,還要加速設計安全的實踐。

近期加入CNA計畫的廠商數量,明顯比往年大幅提升

另一個兆勤科技加入MITRE CNA計畫的重要關鍵,那就是全球大型科技業者的態度。以廠商類型的CNA成員來看,國際大廠占了不少,例如:Apple、Dell、HPE、IBM、GitHub、Google、微軟、Oracle,以及Intel、Nvidia、Qualcomm等,還有Line、NEC、Samsung、Naver等。

游政卿表示,他們加入此計畫前,已先觀察全球申請概況,發現數量有快速增加的趨勢。例如,在2017年新增36個,在2018年是15個,2019年是17個,2020年是40個,到了今年1到6月,就已經達到29個。

除了不少國際大廠都這麼做,Zyxel還注意到:幾家公司之前曾傳出資安議題,而從這些公司加入CNA的時間點,對照過去的資安新聞,可察覺他們之所以這麼做,可能都是因為資安議題,要進一步強化產品安全。例如,半年前引發軒然大波的Solarwinds,在今年6月也已成為CNA成員。

因此,若能成為這樣的國際社群成員,等於也是順應國際大廠精進產品安全管理的方法。

自2020年以來,越來越多廠商加入成為MITRE CVE編號管理者(CNA),去年有40個,今年上半以達29個,例如,去年底有Line,今年上半有Samsung Mobile、NEC、Zoom、Zyxel與Solarwinds等。

可展現對於自家產品安全的積極處理態度

以Zyxel的CNA權限而言,主要就是針對公司旗下所有產品,可以自行管理CVE,包括新發現或自家產品相關的漏洞派發CVE識別碼,讓漏洞通報流程更順暢。

對於業者本身而言,取得CNA身分,有何助益?游政卿指出三大好處。

第一,能夠充分了解產品的弱點與嚴重程度。因為當各CNA接收漏洞通報時,會評估該漏洞是否有主責的CNA,因此,將能與通報漏洞的第三方研究人員對接,掌握潛在產品資安問題。他表示,這就如同一面鏡子般,他們在研發設計時,可以更了解產品的弱點問題。

第二,可以更妥善控制漏洞資訊的披露。舉例來說,若沒有CNA的身分,通常研究人員可能直接與MITRE等人員聯繫,但可能沒辦法很正確或完整。相對來看,若是具有CNA的身分,游政卿舉例,研究人員可能通報發現產品的某一版韌體有漏洞,但原始產品製造廠商本身對於自家產品更了解,實際揭露時,就可以更精確指出是某一版之前的韌體有問題。

第三,弱點資訊揭露的時間可以由自己掌握。這能避免資安研究人員自行申請CVE而對外揭露,讓公司內部有足夠時間準備修補,並通知用戶,之後再對外公開。

對於Zyxel加入CVE編號管理者,合勤控資安長游政卿表示,未來他們將能夠更有掌握漏洞通報的前置處理時間,以及資訊的揭露時間,並且借助外部力量,讓產品安全在內化的力量能夠加快。攝影/洪政偉

此外,由於Zyxel旗下網路產品種類多,加入CNA後,是否存在不同的挑戰?對此,游政卿表示,他們PSIRT團隊的任務,就是要負責集團各子公司,像是兆勤、合勤旗下所有產品的資安問題,所以要處理的產品種類與面對的客戶類型各異。

然而,Zyxel目前的PSIRT團隊仍無法對每樣產品都瞭若指掌,而現在他們取得MITRE CNA後,他認為這會是很好的學習機會,可以更廣泛接收不同產品線的資安通報。

如今,他們內部已有一套完整運作機制,讓PSIRT團隊能與各產品線的研發協同分析、驗證通報的漏洞問題,並在確認問題後,協同產品經理儘快安排修補程式。

此外,PSIRT每月也將主持資安月會,藉此與各產品線研發人員與產品經理交流,讓不同產品線之間的工作人員也能了解各種潛在風險。

整體而言,游政卿認為,CNA的取得有其意義,例如,能讓公司的PSIRT團更堅信「責任心有多強,能力就會有多大」,並將加速Security by Design的實踐。

能夠取得CNA的資格的確別具意義,但過程是否困難?游政卿認為,外部因素不大,畢竟MITRE本身都會提供完整的訓練機制,包括口頭的報告、線上訓練,讓有意成為CNA的企業能依循與參考。

但是,企業自己內部的溝通與說服,包括成本、效益與衝擊,會是挑戰,最高主管的支持也是關鍵,而且不能只是嘴上說說,還要實際採取行動,而在Zyxel本身的運作上,他們PSIRT團隊最高主管董事長也一定要參與、推動。游政卿指出,他們要將產品安全改善計畫逐步變成制度、程序,最終變成習慣。

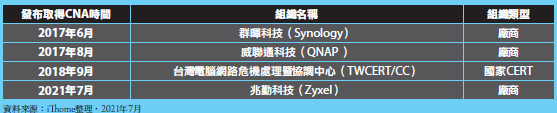

臺灣現有4大企業組織成為MITRE CVE編號管理者

在臺灣,現在參與MITRE CNA計畫的企業或機構共有4家。早前國內這方面最積極的是NAS業者,包括,群暉科技、威聯通科技,以及華芸科技(已不再CNA成員名單),還有台灣電腦網路危機處理暨協調中心TWCERT/CC,以及最新加入的Zyxel。

較特別的是,國內資安業者趨勢科技及旗下漏洞通報平臺ZDI,雖然也是CNA成員,可能因為趨勢科技為日本上市,這兩者在MITRE CNA是分類在日本。

面對產品安全性問題,國際大廠都在重視,讓產品漏洞能夠及早修補。事實上,在前幾年的國內資安研討會上,我們時常看到群暉提倡PSIRT概念,以及分享取得CNA的經驗,現在國內又有身為上市公司的合勤集團投入。對於其他國內產品業者而言,將是一個借鏡,因為國內已經不只一些公司這麼做,現在國內上市網通大廠也看重。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10