9月15日報導更新 微軟Patch Tuesday修補包含MSHTML引擎等66項漏洞

微軟周二緊急公告Windows中一個遠端程式碼執行(RCE)漏洞已經有攻擊活動,Office用戶可能因開啟惡意文件中標。由於目前尚無修補程式,微軟緊急提供緩解方法。

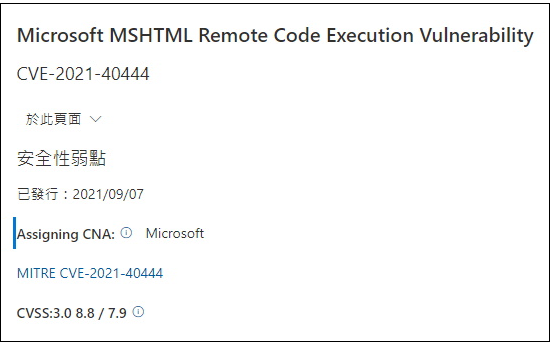

編號CVE-2021-40444的漏洞,位於Windows內微軟瀏覽器引擎MSHTML,它用於早期微軟瀏覽器如IE(internet explorer)或舊版Edge,但也用於微軟Office中。攻擊者可撰寫內含惡意ActiveX控制的Office文件,由Office程式開啟來觸發。攻擊者必須誘使用戶開啟Office文件,但一旦成功,就可能在用戶電腦上執行任意程式碼,甚至接管整臺系統。

CVE-2021-40444風險值達8.8。本漏洞並非權限升級類型,因此低權限用戶安全風險會小於管理員帳號用戶。

這項漏洞分別由EXPMON研究人員Haifei Li、Mandiant研究人員 Dhanesh Kizhakkinan、Bryce Abdo及Genwei Jiang ,以及微軟安全情報中心研究人員Rick Cole發現。

網路上已經有針對本漏洞的攻擊活動。EXPMON偵測到鎖定Office用戶的進階零時差攻擊,該公司已在目前最常見的Windows 10版Office 2019及365產品上複製出攻擊。

微軟表示細節仍在調查中,意謂著尚未有修補程式。目前已知受影響的Windows版本包括Windows 7、8.1、Windows 10(涵括1607、1809到20H2)、Server 2008、2012、2016。

BleepingComputer引述EXPMON研究人員Haifei Li指出,攻擊者傳送的是.docx檔,用戶開啟後,Word即載入瀏覽器引擎、開啟攻擊者控制的遠端惡意網頁,同時啟用ActiveX控制下載惡意Cpl檔。

但微軟指出,Office預設開啟來自網路上的文件時,都會啟用「保護模式」或沙箱保護Application Guard for Office,兩者都能防範攻擊。但如果用戶關閉保護模式來啟用文件就會受害。

此外,微軟的Defender Antivirus及Defender for Endpoint也可偵測到。升級到1.349.22.0以後定義檔的Defender for Endpoint,會顯示「可疑的Cpl檔案執行」警告。

關閉IE環境下安裝ActiveX可減緩攻擊。使用者可經由登錄編輯程式變更登錄檔以關閉ActiveX。但微軟也警告,執行不正確不但無法排除風險,還可能引發嚴重問題,而導致電腦必須重灌Windows。

微軟、CISA及研究人員呼籲,一般使用者不要開啟來路不明的Office文件。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10