微軟

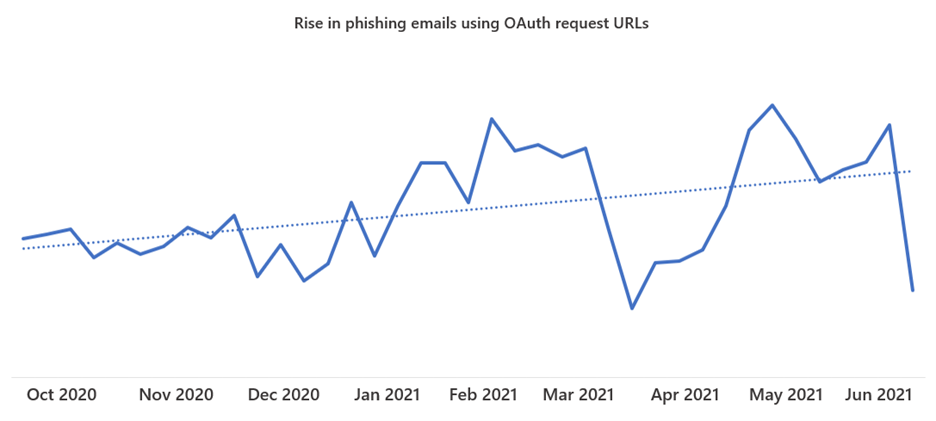

為了增加使用者運用網站服務的便利性,在註冊帳號的過程裡,有越來越多的網站服務,會藉由串接其他服務帳號的做法,例如,讓使用者運用自己的臉書、Google等網站的帳號,來存取新的網站服務,這樣的機制已是行之有年,但近年來也成為攻擊者下手的目標──攻擊者架設假的應用程式,誘騙使用者以OAuth身分驗證的方式,提供線上服務的權限,進而竊取個人機密。最近微軟提出警告,他們發現濫用這種攻擊手段的情況,自2020年10月到今年上半,有顯著增加的現象,呼籲使用者要加以留意。

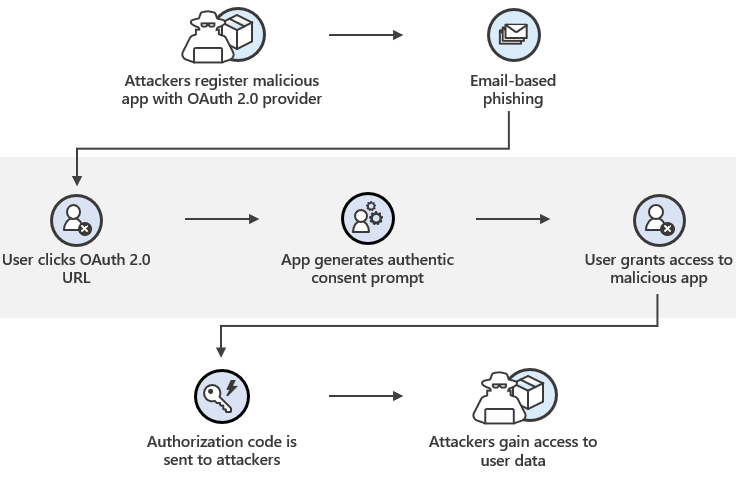

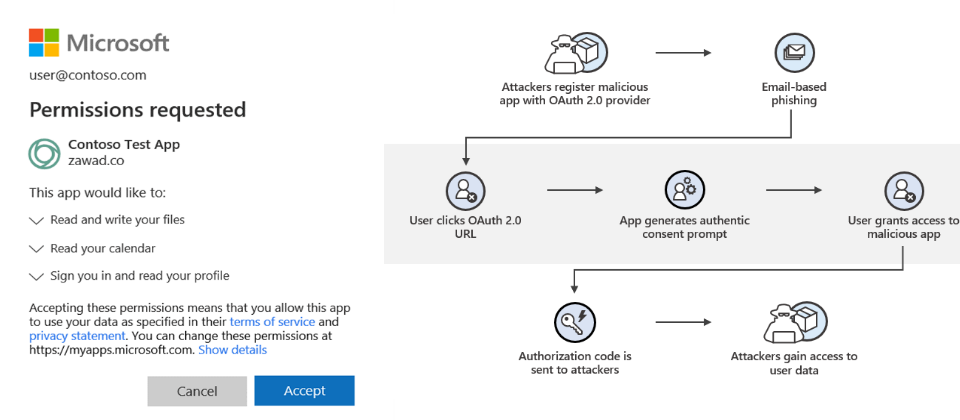

這種攻擊行動的目標,是藉由欺騙微軟、Google、臉書,或是推特等雲端服務的使用者,向攻擊者的應用程式授予權限,進而讓攻擊者的應用程式取得上述雲端服務的Token,從API查詢受害雲端服務帳號的資料,而這種惡意取得雲端服務帳號授權的攻擊手法,被稱為「同意網路釣魚攻擊(Consent Phishing Attack,或Illicit Consent Grants)」。

為何叫做「同意」網路釣魚攻擊?原因在於,攻擊者的應用程式想要取得受害者在大型網站帳號的存取權限,一旦受害者不假思索按下「同意」,就給予相關的授權。而這種手法的危險性,其實比釣魚郵件要求受害者登入為由,直接騙取大型網站帳密還要嚴重,因為,在這種釣魚郵件攻擊中,駭客想要騙取特定雲端服務的帳號及密碼,而將受害者導向假冒的登入網頁,但這種同意網路釣魚攻擊並非如此,攻擊者會引導受害者至合法服務的權限授與網站,而且攻擊者一旦有了Token,就能在不知道密碼的情況下,竊取該帳號的機密資料,攻擊者甚至能進一步在受害帳號的所屬組織裡,執行偵察工作,然後在組織的內部網路發動攻擊。換言之,同意網路釣魚攻擊不若騙取帳密的假登入網頁,使用者無法啟用多因素驗證來防範。對此,微軟指出,這類攻擊手法將更難被察覺。

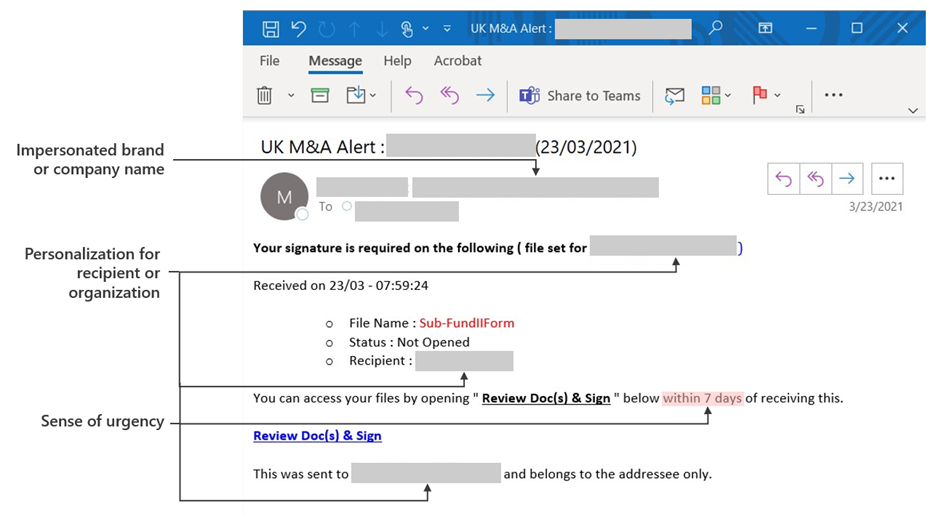

而這種釣魚攻擊手法的受害情形為何?微軟沒有進一步說明,不過,他們舉出一起利用這類手法的釣魚郵件為例,內容是引誘受害者檢視並簽署一份線上文件,並且強調有限期完成的時效性。而這個釣魚郵件提供的URL,網域為login.microsoftonline.com,但除了微軟自己的OAuth網址,研究人員也看到使用Google的OAuth的情況。

對於組織的IT人員而言,究竟要如何防範這種型態的釣魚攻擊?微軟指出,除了針對使用者進行宣導,透過應用程式名稱、網域等特徵,來初步判斷疑似是攻擊者冒充合法應用程式,來請求特定服務帳號存取權限的情況,管理者或許可以限制使用者只能授權給信任的網頁應用程式,來減少這類情況發生。

但在上述的資安意識與管制措施之餘,有些資安防護系統也能協助IT人員攔阻,或是在攻擊發生後找出這類事故。像是微軟就舉出在雲端應用安全服務中,IT人員可藉由應用程式治理規則,在定義合法應用程式行為的基準之後,一旦該服務發現不符合預期的行為,就會進行阻擋。此外,針對有這類問題URL的電子郵件,有些郵件防護系統也可能具備阻擋的能力。

而對於事件調查的部分,有些EDR或XDR系統可透過查詢指令,資安人員可針對Google、臉書、微軟等OAuth驗證的頂級網域(TLD),輔以可能是攻擊者濫用的帳號ID等資訊,來進行調查。

針對這種鑽OAuth身分驗證服務的漏洞,資安業者TrustedSec與Secureworks,分別於今年5月中旬與6月初,揭露他們針對微軟Azure AD和Microsoft 365的研究,並認為這種手法也可能被用於其他OAuth驗證服務。Secureworks也提供名為PhishInSuits的模擬攻擊工具,讓IT人員能和使用者展現這類攻擊的運作原理。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10