賽門鐵克

駭客在發動勒索軟體攻擊時,為了增加受害者付贖金的意願,可說是花招百出,從原本讓電腦檔案無法使用、機密資料外洩,如今駭客同時結合了DDoS攻擊,以及撥打電話製造壓力等方式,讓受害組織就範乖乖付錢。例如,賽門鐵克最近揭露名為Yanluowang(閰羅王)的勒索軟體,一旦電腦遭到這個勒索軟體感染,使用會看到恐嚇訊息,當中強調若是不依照指示,駭客揚言會持續發動DDoS攻擊,並打電話騷擾員工與合作夥伴。

賽門鐵克發現這個勒索軟體的來源,是針對一家大型組織的勒索軟體攻擊事故調查時取得,研究人員發現,「閰羅王」似乎仍在開發階段,但在經過分析之後,他們認為這是新的勒索軟體家族,並提供入侵指標(IoC)讓企業能進行防範。

雖然賽門鐵克未揭露背後的駭客身分,但這個勒索軟體的名稱,是中國民間傳說管理地獄的閰羅王,我們可合理推斷攻擊者有可能是中國的駭客。

對方揚言若不依照指示洽談付贖金的事宜,將會透過DDoS攻擊與電話騷擾,迫使受害組織照辦

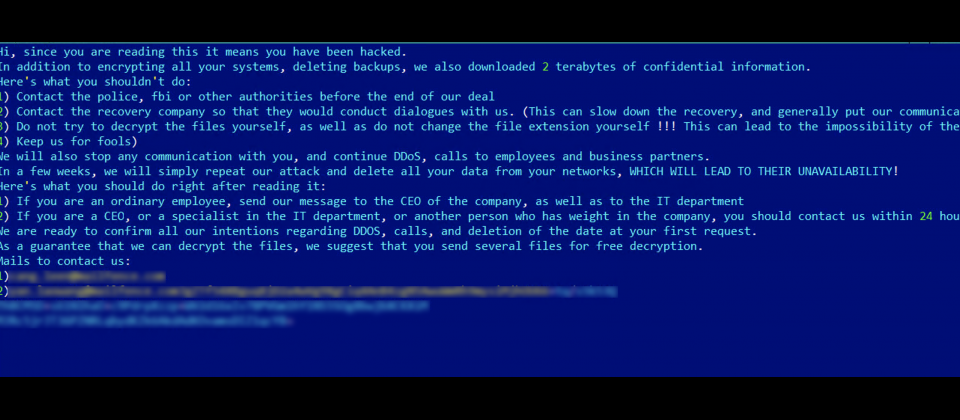

值得留意的是,在「閰羅王」留下的勒索訊息裡,攻擊者並未提及要如何支付贖金,而是要求受害組織限時於24小時向他們聯繫,並恐嚇受害者切勿試圖自行解密,或是尋求執法單位與資料復原公司的協助。而且,假如駭客認為被受害者愚弄,或是他們設下的規則被破壞,將會拒絕和受害者溝通,並且持續發動DDoS攻擊,以及不斷撥打騷擾電話給受害組織的員工和合作夥伴,最後刪除組織內部網路的所有資料。

在勒索訊息的內容中,駭客特別提及一般員工要向CEO或是IT部門通報此事,這樣的意圖,有可能是要透過員工對組織形成壓力;而對於CEO與高階主管,攻擊者則是要脅必須在24小時之內以電子郵件進行聯繫,他們亦揚言會根據受害組織第一封來信,來決定發動DDoS攻擊、撥打騷擾電話,以及刪除資料的時間。

攻擊者濫用AD查詢工具進行偵察

對於上述的勒索軟體攻擊事件,研究人員指出,他們先是看到疑似攻擊者濫用名為AdFind的工具,並在這個可疑活動的幾天之後,攻擊者試圖部署這款勒索軟體。

AdFind是一款Active Directory(AD)命令列查詢工具,由Joe Richards製作並提供免費下載。而攻擊者可能會將它用於偵察受害組織的網路環境,並且透過此工具在AD進行橫向移動。

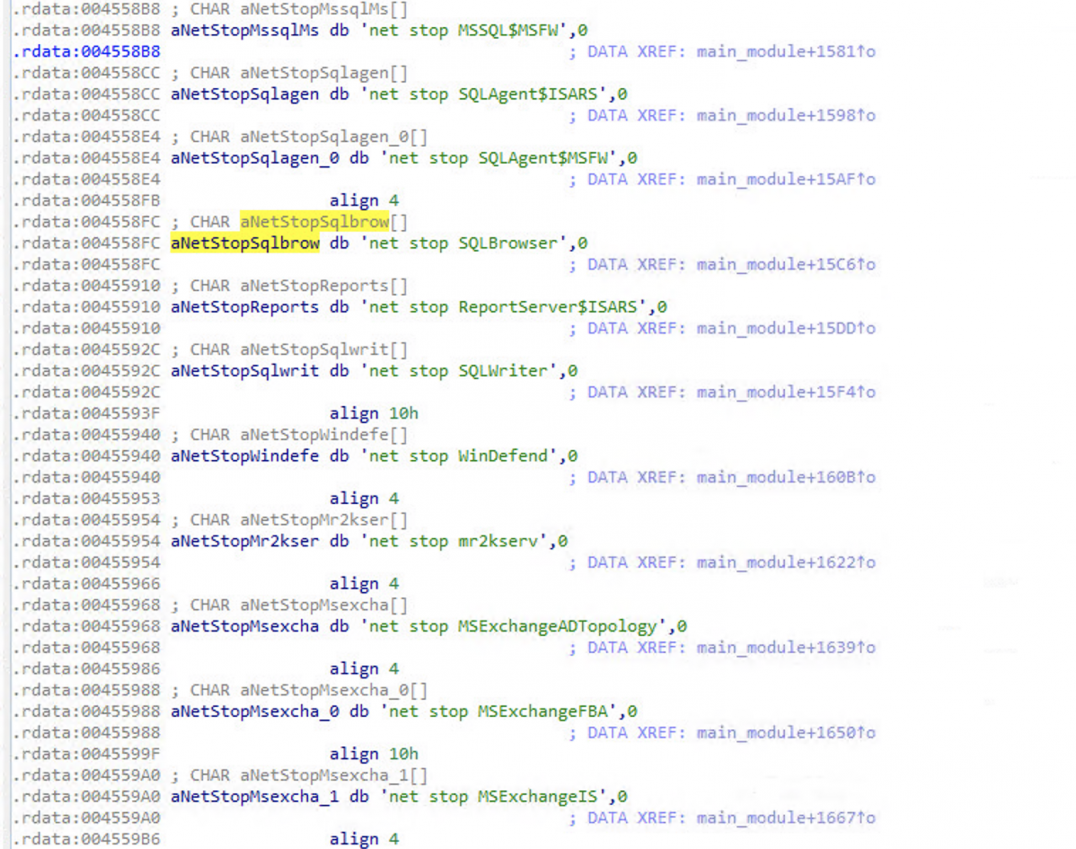

在勒索軟體被部署到目標電腦後,攻擊者執行了前置作業──包含記錄受害電腦的編號,並使用WMI取得正在執行的處理程序清單等工作。接著,「閰羅王」會停用所有的虛擬機器,並終止特定的處理程序,包含SQL Server,以及Veeam等資料備份的解決方案,再行加密檔案,並附加.yanluowang的副檔名。最後,駭客留下檔案名稱為README.txt的勒索訊息。

攻擊者終止備份系統的運作,目的是避免受害者直接經由備份還原資料,但為何要停止SQL Server運作?賽門鐵克沒有說明。

在勒索軟體「閰羅王」的攻擊行動裡,駭客會在執行檔案加密之前,先停用電腦可能會執行的多項應用系統處理程序,其中包含了SQL Server和MySQL資料庫,還有Exchange Server,以及Windows內建的防毒軟體Microsoft Defender等。

雖然賽門鐵克並未進一步透露是否還有其他的組織受害,但在這起攻擊行動中,駭客運用免費工具進行前置作業,而使得組織想要試圖及早發現攻擊的徵兆,也變得更加困難。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09