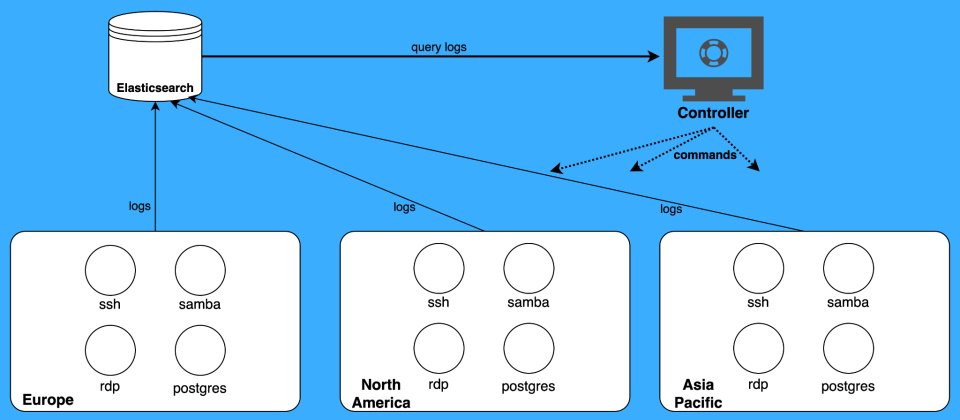

Palo Alto Networks旗下威脅情報團隊Unit 42,在今年7月至8月間於北美、亞太地區及歐洲部署了320個誘捕系統,其中安裝了遠端桌面協定(RDP)、安全外殼協定(SSH)、Samba伺服器訊息區塊,以及Postgres資料庫等4種應用,而且在這些系統上配置了幾個採用脆弱憑證的帳號。Unit 42團隊在30天內發現有80%的誘捕系統在24小時內就被攻陷,所有的系統在1周內便被攻陷。(圖片來源/Palo Alto Networks)

資安業者Palo Alto Networks旗下的威脅情報團隊Unit 42 ,在今年7月至8月間於北美、亞太地區及歐洲部署了320個誘捕系統,打算測試在網路上不安全地曝露服務會招致什麼後果,結果發現有8成的系統在24小時內被駭客攻陷,所有的系統則在一周內全被攻陷。另一個令人震驚的是,駭客在幾分鐘內就能夠發現並成功入侵這些誘捕系統。

Unit 42在所部署的320個誘捕系統中均勻地安裝了遠端桌面協定(RDP)、安全外殼協定(SSH)、Samba伺服器訊息區塊,以及Postgres資料庫等4種應用,而且故意在這些系統上配置了幾個採用脆弱憑證的帳號,這些帳號可有限地存取於沙箱環境中的應用。

每個誘捕系統在被攻陷後就會重設與重新部署,以用來計算遭到攻陷的次數,另也在48個誘捕系統上導入了防火牆策略,封鎖已知的網路掃描器,藉以比較相關防火牆策略的有效性。

Unit 42團隊部署這些誘捕系統的時間為30天,發現有80%的誘捕系統在24小時內就被攻陷,所有的系統在1周內便被攻陷,最受駭客青睞的系統為SSH,平均每天被攻陷26次,其中有一個SSH誘捕系統在同一天被攻陷169次。此外,有一個駭客在30秒內就攻陷了該團隊在全球所部署80個Postgres系統中的77個,30秒的達陣率高達96%。

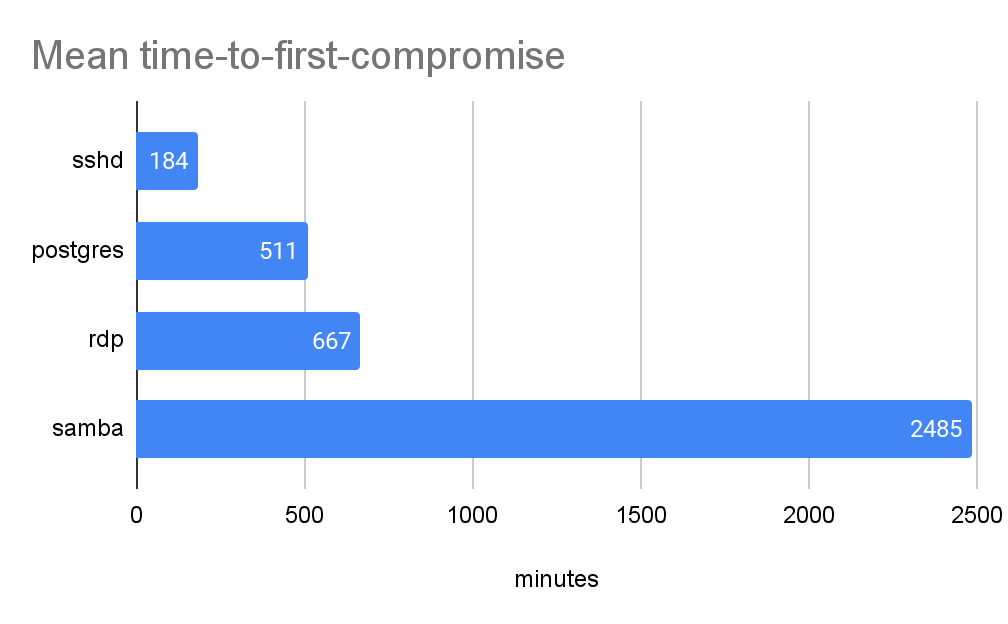

根據Unit 42的統計,從把這些誘捕系統放到公開網路上,到駭客首度發現並攻陷它們的平均時間,SSH被攻陷的平均時間最短,只有184分鐘就淪陷了,居次的Postgres資料庫為511分鐘,RDP為667分鐘,Samba則是2,485分鐘。

圖片來源_Palo Alto Networks

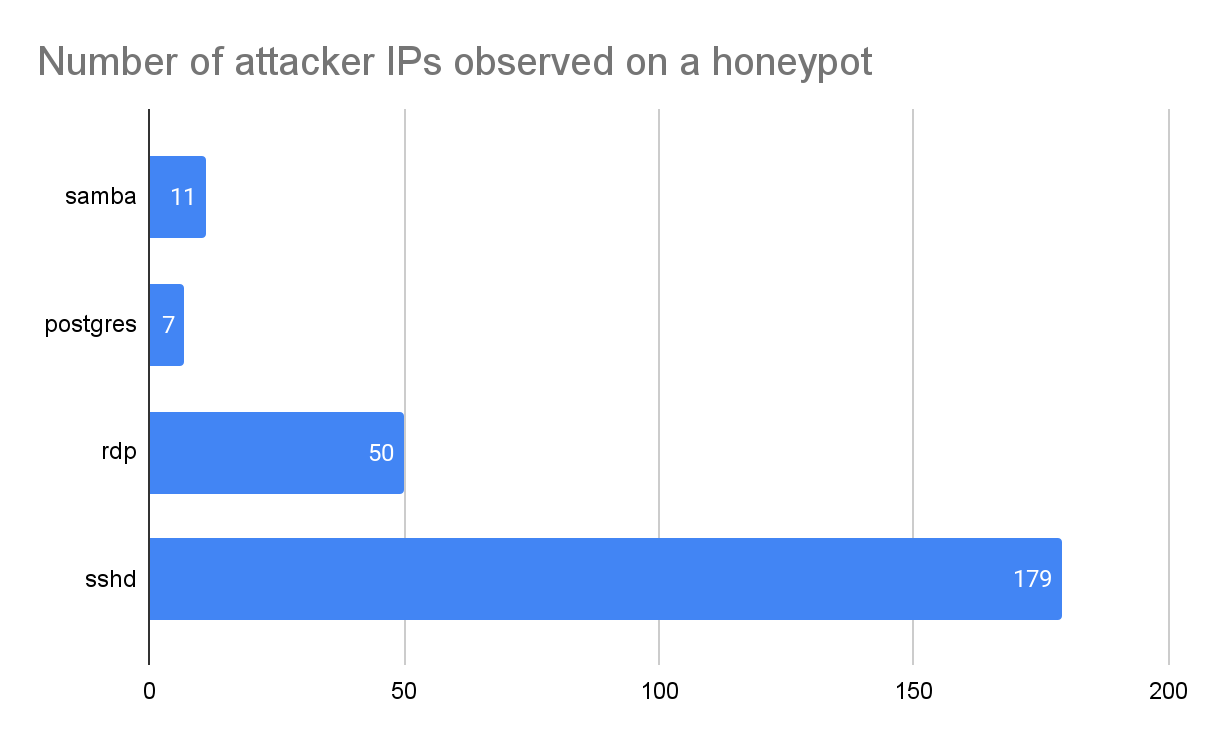

而在每個誘捕系統於30天內所觀察到的攻擊IP上,SSH再以179個居冠,RDP為50個,Samba為11個,Postgres則是7個。

圖片來源_Palo Alto Networks

此外,Unit 42團隊在48個誘捕系統上嵌入了防火牆政策,該政策會封鎖過去30天持續掃描特定應用的IP,同時觀察此一實驗組與其它未設置防火牆的對照組被駭的情形,發現這兩個族群被攻擊的次數並沒有太大的差異,有防火牆的SSH及RDP系統遭到攻擊的次數更超越沒有防火牆的系統,顯示出封鎖已知的掃描IP無益於減緩攻擊。

在攻擊者的分布上,主要的攻擊來自美國,占了29%,居次的是越南的17.4%,中國以11.6%排名第三,來自印度的攻擊IP亦占了8.9%,香港為6.6%。

在此次的測試之後,Unit 42認為,只要有脆弱的服務曝露在網路上,駭客找到並攻陷它只需要幾分鐘,由於這些服務常常連結其它的雲端任務,因而可能成為駭客滲透到整個雲端環境的跳板。而這類的錯誤其實很容易預防,包括建立防護機制以避免特權連結埠曝光,打造稽核機制以監控所有的公開傳輸埠及曝露在外的服務,建立自動化的規則以自動修補錯誤的配置,或者是部署新一代的防火牆來封鎖惡意流量。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10