美國CISA為了幫助想要強化資安的企業,設立了一個專屬的免費資源網站,這裡列出CISA與多家資安業者釋出的網路安全工具與服務,並依照Shields Up企業通用資安指引的分類來區隔不同用法

關於CISA提供的「Shields Up」資安防護指引網站,分成4大部分。包括:1.提供所有企業組織適用的通用指引;2.提供企業高階主管與執行長(CEO)的建議;3.遭遇勒索軟體的應變;4.以及個人與家庭自保資安觀念。

綜觀這個Shields Up資安指引的內容,不僅提出防護重點,同時還包含由美國網路安全及基礎設施安全局(CISA)建立的資源網站,讓企業資安人員、資安長或個人,都能簡便去運用。

在Shields Up的通用資安指引篇中,CISA指出許多企業在資安改進上找到相關資源就是挑戰,因此集結了由CISA提供、開源,以及Cisco、Cloudflare、微軟、Google、CrowdStrike、Tenable、AT&T、IBM、Mandiant、Splunk、VMware、Secureworks與Palo Alto Networks等業者釋出的近百項免費網路安全工具與服務。(網址是:Free CyberSecurity Services and Tools by CISA)

在此技術指引當中,最主要的部分,就是提供了通用防護指引。綜觀這部分的內容,其實並不像過去所談的零信任、供應鏈安全那般複雜,而是簡要的聚焦在NIST CSF網路安全框架中,五大功能面向中的後四個面向,也就是──防護、偵測、回應與復原,並針對這些面向提供工作要點。

最特別的部分,就是Shields Up還針對高階主管與執行長提供建言,當中有一點,已經不單是強調設置資安長的重要性,而是更進一步強調資安長也要加入企業風險決策過程。

不僅如此,為了讓整體國家安全防護都能強化,Shields Up所談範疇,不只是企業組織,對於個人與家庭,這裡也給出基礎的防護觀念。

另外,針對這幾年持續橫行的勒索軟體攻擊,由於事件不斷與威脅加劇,也使Shields Up特別提出簡要的因應步驟。

提供企業通用資安防護指引,讓普遍企業都能有簡單的依循方式

在Shields Up的企業通用資安指引中,指出不論企業組織規模大小,所有企業組織在網路安全與最關鍵資產方面的保護,都必須採用更高的安全水準與要求。

簡單而言,在這份通用資安指引,當中主要聚焦4大面向,包括:防護、偵測、回應、復原,並相當簡要的,提出2到5項防護重點。

需降低破壞性網路入侵的可能性

1. 需驗證所有企業網路的遠端存取,以及特權帳號或管理者帳號的存取,都需具備雙因素驗證(MFA)

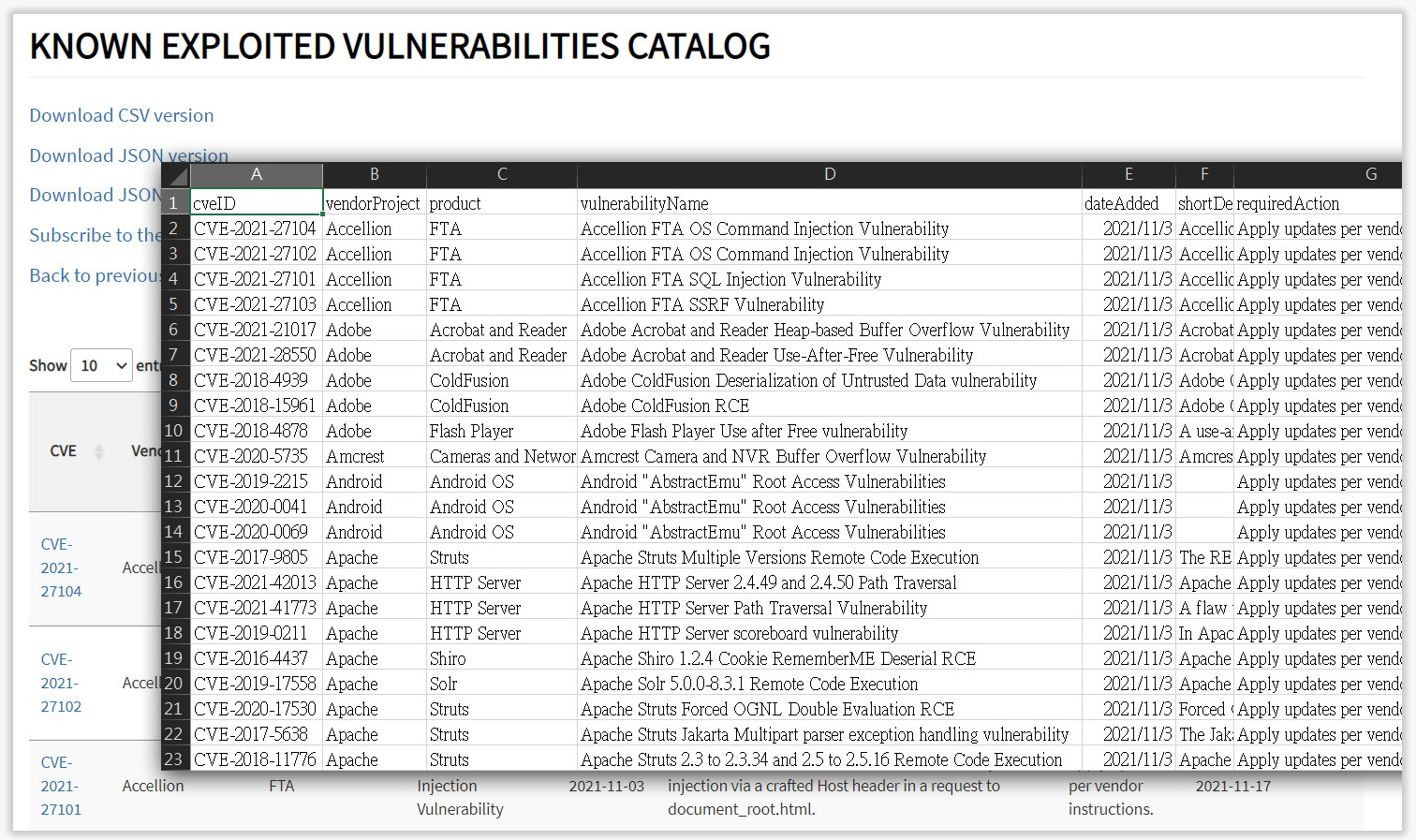

2. 確保軟體更新至最新版,並且優先更新CISA所識別的遭利用已知漏洞。(https://www.cisa.gov/known-exploited-vulnerabilities-catalog)

3. 應確認組織內的IT人員,已禁用所有業務上非必要的網路埠與協定。

4. 若是企業內部有使用雲端服務,要確保IT人員已經實施CISA指南中的強式控制概述,並經過查核。(網址是https://www.cisa.gov/uscert/ncas/analysis-reports/ar21-013a)

5. 註冊使用CISA的免費網路衛生服務,當中提供漏洞掃描等資安檢測功能,可幫助企業組織減少面臨的威脅風險。(網址是https://www.cisa.gov/cyber-hygiene-services)

需採取措施,快速偵測潛在入侵行為

1. 確保網路安全與IT人員,對於任何非預期或異常的網路行為,需專注在識別與快速評估,並要啟用日誌記錄功能,以便更有效率地調查事件與問題。

2. 確認企業組織的整個網路受到防毒或反惡意軟體的保護,並要注意這些防護工具中的簽章已經更新。

3. 若企業本身有與烏克蘭組織合作,請特別注意──需監控、檢查與隔離來自這些組織的流量。對於這些流量的存取控制需特別仔細審查。

確保組織已有準備,遭入侵時迅速回應

1. 籌畫危機應變團隊,負責處理可疑網路安全事件,其團隊成員應包含技術、通訊、法務與營運持續性的角色。

2. 確保關鍵人員都能找得到;確定為事件應變提供緊急支援的方法。

3. 透過桌上演練方式,確保所有參與成員都了解他們在事件中的角色。

組織應盡可能讓資安韌性最大化,以應對發生破壞性資安事件

1. 針對備份程序進行測試,確保組織遭遇勒索軟體或破壞性網路攻擊的影響時,能夠快速復原關鍵資料;確保備份資料是在隔離的環境,無法與網路連接。

2. 如果使用工業控制系統(ICS)或OT技術,應針對手動控制進行測試,確保組織網路在不可用或不受信任的情況下,其關鍵功能仍然可以正常操作。

值得注意的是,由於CISA意識到許多企業組織在緊急改進資安上,光是找到相關資源就是一大挑戰,因此,CISA今年製作免費工具與服務的目錄頁面,提供大家使用。網址是https://www.cisa.gov/free-cybersecurity-services-and-tools

面對企業組織沒修補IT產品已知安全漏洞的情況,美國CISA持續彙整出一批已遭成功利用的高風險漏洞名單,提醒企業應優先處理,因為目前已有鎖定這些漏洞的攻擊。而在Shields Up企業組織通用指引中,也將這樣的資源參考頁面,列在確保軟體更新至最新版一項,方便用戶快速參考。

不只國家網路安全與企業資安,也呼籲個人與家庭要懂得自保

不僅企業組織要有資安防護概念,在Shields Up的內容中,也同時針對個人及家庭做出呼籲,這也強調了國家網路安全應是攸關全體,每個人都應該培養網路衛生習慣(Cyber Hygiene),並懂得如何自保。其實,基本的資安觀念並不少,但CISA建議,至少可以簡單從4件事做起,來確保自己的網路安全。

1. 在你的網路服務帳戶上,啟用多因素身分驗證。

這是因為只靠密碼保護並不足夠,利用第二層身分識別機制,例如SMS簡訊或電子郵件,或是利用驗證App,或是基於FIDO的身分驗證技術,這可以讓你的銀行、電子郵件服務商,或是你正在使用的其他網站服務,都能確保你的線上身分,就是你本人在使用。基本上,啟用多因素身分驗證後,可使帳號被盜用的可能性大幅降低,因此,記得將你使用的電子郵件、社交媒體、線上購物、金融服務帳戶,甚至遊戲等各式線上服務,都應啟用多因素身分驗證。

2. 更新你的軟體,開啟自動更新。

這是因為網路惡意分子會利用系統中的漏洞來入侵。基本上,手機、平板與電腦都需要更新作業系統,所有使用的應用程式與App也要更新──尤其是網路瀏覽器。最好是讓所有裝置、應用程式與作業系統,都啟用自動更新。

3. 點擊之前請深思。

這是因為有超過9成的成功網路攻擊,都是始於網路釣魚郵件。這是網路攻擊者的社交工程伎倆,使郵件夾帶的連結與網頁看來合法或逼真,目的是騙取密碼、個資、信用卡等敏感資訊,使你洩漏給對方,因此,如果是你不熟悉的網址,請相信你的直覺,並在點擊前都應該要三思而後行。此外,也要注意攻擊者會設法讓你的裝置被植入惡意軟體。

4. 使用強密碼。

最好使用密碼管理器來產生與儲存密碼。我們必須做好自我保護,同時也要保護我們所依賴的系統。

從上述4件事來看,多因素身分驗證再次成為第一重點,甚至有三項其實都與個人帳密安全有關,換言之,對於身分盜用風險與防護,已是現代所有民眾都該具備的基本常識。

針對勒索軟體應變提供7步驟

較特別的是,由於勒索軟體威脅持續多年不斷,至今持續成為主要網路威脅之一,甚至美國政府也在評估,是否應將其威脅性提升,視為如恐怖主義同一等級。面對勒索軟體的危害,先前美國政府在2021年時,已設立了StopRansomware.gov網站,並提供CISA MS-ISAC勒索軟體防護指引。

而在Shields Up指引中,再次針對勒索軟體的危害,強調7個因應上的要點,期望遭遇攻擊的普遍企業組織,都能知道基本因應步驟。在此當中,關於擷取系統映像檔、記憶體映像檔這一步驟,對於事件調查分析而言,至為關鍵。

1. 確定受影響的系統,立即隔離。

2. 僅在無法斷開設備與網路連接時,進行關閉,避免勒索軟體傳播。

3. 對受影響的系統進行分類並復原。

4. 諮詢事件應變團隊,在初步分析的基礎上,從事件發生的發展與記錄文件來獲得初步理解。

5. 讓企業的內部團隊與外部團隊,以及利益相關者共同參與,並從事件減緩、回應與復原方面,了解各自可提供的支援。

6. 針對受影響的設備(例如工作站與伺服器)擷取系統映像檔、記憶體映像檔。

7. 向執法單位諮詢可能的解密工具,因為資安研究人員可能已破解了某些勒索軟體變體的加密演算法。

除了上述這些美國政府提供的防護資源,對於臺灣企業而言,我們在國內也有勒索軟體防護專區的入口網站,網址是https://antiransom.tw/,這個線上服務,是台灣電腦網路危機處理暨協調中心TWCERT/CC所規畫,當中針對事前、事中與事後階段,均提供相應的指南、資源與自評等內容,同時也提供了國內通報的可聯繫管道。

同時提供Shields Up技術指引,統整俄羅斯威脅相關情資

值得一提的是,在Shields Up的入口網站上,目前還提供了「Shields Up技術指南」,將提供與俄羅斯威脅有關的最新資訊,這方面內容是由美國CISA與全國性聯合防禦計畫合作夥伴所分享,包括俄羅斯攻擊者的相關資訊,勒索軟體、破壞性惡意軟體、DDoS攻擊等情資,以及前面所提的Shields Up防護資訊等。

透過這一系列公布的技術資源,企業組織可以更快瞭解,掌握烏克蘭最新遭受的網路威脅與攻擊活動。

企業高層該注意的5大資安重點

在Shields Up資安指引中,不只彙整企業資安通用的防護指引與資源,最特別的是針對企業高階主管與執行長提出建言。

畢竟,要確保企業採用更高的安全水準與要求,企業領導者的態度至關重要,因此在CISA的建議中,包括資訊長等所有高階管理者,應採取下列5項措施行動,首要就是資安長位階提升、參與決策。

1. 授權資安長(CISO)

幾乎在每個組織中,要進行資安強化時,都會在業務的成本與營運風險之間權衡。而在現今威脅加劇的環境中,高階管理層應授權資安長,參與公司風險的決策過程,確保整個企業組織能瞭解資安投資,應是近期的重中之重。

2. 惡意網路活動通報門檻要降低

隨著威脅加劇,每個企業組織向高層或政府報告潛在網路攻擊時,需通報的事件級別,應比平常水準降低,以確保潛在威脅能立即發現並因應。企業組織的高階管理者應建立,即使惡意網路活動跡象被封鎖或已經控制,但也應該通報CISA。要求所有組織大幅降低報告和共用惡意網路活動跡象的門檻。

3. 參與資安事件應變計畫的測試

執行網路事件應變計畫,不僅是要資安團隊與IT團隊的配合,還應該要包含企業管理高層與董事會成員。若是你還沒有這麼做,高階主管應參加桌上演練,以確保你能熟悉重大資安事件的管理,甚至不只是要對自家公司本身,還應該對你供應鏈中的公司。

4. 聚焦在營運持續性

應體認到資源有限,因此對於資安與資安韌性的投資,必須聚焦於那些支撐關鍵業務功能的系統上。高階管理層應確保已經識別出此類系統,並進行持續性測試,讓關鍵業務功能在遭受網路入侵時,仍然可以運作。

5. 必須做最壞的打算

雖然美國政府沒有關於美國本土面臨的具體威脅的可靠資訊,但組織應該為最壞的情況做好準備。高階管理層應確保具有緊急措施,可在發生入侵事件時,保護組織最關鍵的資產,以及在必要時斷開受到嚴重衝擊的網路環境。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09