Google Project Zero

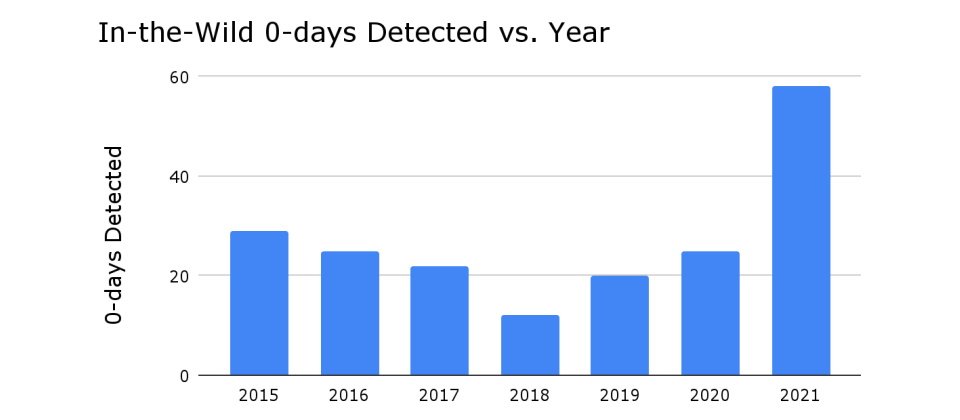

Google Zero專案(Project Zero)本周指出,去年全球出現58個零時差攻擊程式,是該專案自2014年以來觀察該趨勢的最高紀錄。之前的紀錄是2015年的28個,2020年也才24個,但去年一下就竄升到了58個。

不過,Zero專案坦承,與其說他們發現了實際使用的零時差攻擊程式,不如說他們所計算的是已經被偵測到且揭露的零時差攻擊程式,因此或許不一定是零時差攻擊程式倍增,而是資安社群的偵測能力變好了。

該專案的研究人員Maddie Stone強調,此一報告並不是為了要詳細說明每一款攻擊程式的細節,而是要分析這些年來零時差攻擊程式的趨勢,以提高駭客打造零時差攻擊程式的難度。

例如在去年所發現的58款零時差攻擊程式中,它們所開採的多是與過去類似的安全漏洞,而且使用已公開的方法及技術,當中只有兩款具備新意,一款採用複雜的技術,另一款則利用邏輯臭蟲自沙箱逃逸。當確認駭客都是使用已知技術,而非投入新技術的開發時,對資安社群而言就是個機會。

Zero專案也呼籲所有業者都應該要揭露遭到開採的零時差漏洞,並分享攻擊程式細節,同時繼續減少經常被開採的記憶體毀損漏洞,或是部署緩解措施。

在去年所發現的58個遭到攻擊的零時差漏洞中,便有高達39個屬於記憶體毀損漏洞,17個為釋放後使用漏洞,6個為越界讀寫漏洞,4個緩衝區溢位漏洞與4個整數溢位漏洞。

而這些零時差漏洞所牽涉到的產品則包括:Chromium(14個)、Safari所使用的WebKit(7個)、IE(4個)、Windows(10個)、iOS/macOS(5個),Android(7個), Microsoft Exchange Server(5個),以及iMessage(1個),同時Google也列出了這些零時差漏洞攻擊程式所鎖定的安全漏洞與元件,以供資安社群參考。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10