微軟本周公布了BlackCat勒索軟體的分析報告,透過兩個攻擊案例來警告盜來的憑證或是未修補的Exchange Server安全漏洞,已成為勒索軟體駭客入侵組織的常見管道。

BlackCat現身於2021年11月,是首批以Rust撰寫的勒索軟體之一,一來可躲避傳統防毒軟體的偵測,二來也提高反向工程的難度。它可感染Windows、Linux裝置與VMWare實例,亦採用了勒索軟體即服務(RaaS)的聯盟模式(Affiliate Model),代表其生態體系是由入侵網路的存取掮客、勒索軟體工具開發者,以及在受害網路中橫向移動、最終發動攻擊的不同角色所組成。

在RaaS聯盟模式中,由於參與者眾、選項也多,因此每次的攻擊都可能採用不同的存取策略、勒索軟體或部署方式,不過,微軟發現,至少有兩個已知的RaaS聯盟納入了BlackCat,包括DEV-0237與DEV-0504,而微軟則在這兩個聯盟利用BlackCat進行攻擊的兩個案例中,發現有一個是藉由開採Exchange Server漏洞,另一個則是使用盜來的憑證入侵了受害組織。

微軟說,就算同樣使用BlackCat進行攻擊,但幾乎沒有看到兩個同樣的部署手法,但從這兩個案例可看出,RaaS聯盟模式經常利用盜來的憑證或是Exchange Server漏洞作為入侵的跳板。

駭客所開採的是已知的Exchange Server漏洞,儘管微軟並未指名遭到開採的漏洞,但在文章中提供了連結,顯示為該公司在去年3月所修補、存在於就地部署Exchange Server版本上的CVE-2021-26855、CVE-2021-26858、CVE-2021-26857與CVE-2021-27065。

由於很難找到勒索軟體駭客一致的部署方式,使得微軟建議各組織應該要修補最常見的攻擊路徑,包括採用適當的漏洞管理政策,以及執行存取監控等。文⊙陳曉莉

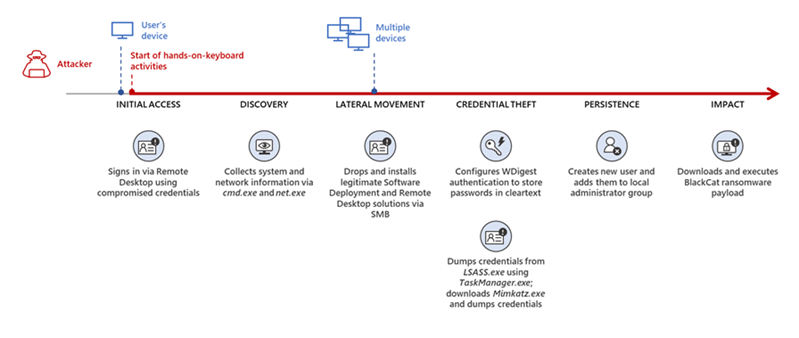

在第一個案例中,攻擊者是利用未修補更新的Exchange Server漏洞,入侵目標企業,接著他們試圖弄清楚環境,像是透過cmd.exe等收集作業系統資訊,或是透過net.exe確定網域環境中的電腦、網域控制器與網域管理員,並在瀏覽目錄發現一個密碼資料夾,讓他們獲取存取帳戶的權限,並開始使用多種方法尋找潛在的橫向移動目標。微軟指出,駭客從初始入侵到部署勒索軟體,花費了整整兩周時間,並指出使用PsExec.exe散布勒索軟體酬載(payload),是最常見的攻擊方法。文⊙iThome電腦報資安主編羅正漢

(圖片來源/微軟)

在第二個案例中,微軟發現攻擊者是透過對外的遠端桌面連線,使用竊取的帳密,以獲得對企業環境的初始存取權限。接下來他們將進行橫向移動,使用SMB複製並啟動Total Deployment Software管理工具,以允許遠端自動化軟體部署。整體言,在RaaS聯盟模式下,這導致企業組織遭遇Black的風險顯著增加,在檢測與防禦方面帶來挑戰,因為這些參與攻擊者與組織具有不同的攻擊戰術流程(TTP)。文⊙iThome電腦報資安主編羅正漢

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13