在8月初有人聲稱是中國駭客APT27,企圖對美國參議院議長裴洛西訪臺進行網路攻擊,最近有兩家資安業者也發現了APT27攻擊行動──這些駭客竄改一款中國廠商開發的即時通訊軟體MiMi,主要鎖定macOS的用戶。

臺廠瑞昱半導體(Realtek)於3月下旬,針對軟體開發套件eCos SDK修補CVE-2022-27255漏洞,研究人員指出,雖然瑞昱提供了SDK的更新軟體,但受影響的連網設備仍有待製造商進行修補。

使用小米手機的用戶要注意了,搭載聯發科晶片的小米手機存在漏洞CVE-2020-14125,攻擊者很可能將其用來洗劫用戶的存款,使得研究人員呼籲用戶要儘速更新韌體。

【攻擊與威脅】

中國駭客組織APT27竄改即時通訊軟體MiMi,攻擊Mac電腦,遭鎖定目標集中在臺灣

資安業者Sekoia、趨勢科技於8月12日,不約而同對遭駭的中國即時通訊軟體MiMi提出警告,駭客主要針對Mac電腦的用戶而來,約從今年5月26日開始,竄改MiMi的2.3.0版軟體,植入後門程式RShell,攻擊者的身分是中國駭客組織APT27(亦稱Iron Tiger、LuckyMouse)。

趨勢科技總共找到13個遭鎖定的目標,有10個在臺灣、3個在菲律賓,且疑似有臺灣IT開發公司受害。

台灣銀行9日和兆豐銀行11日遭到DDoS分散式阻斷式攻擊

因裴洛西8月初訪臺,中國駭客頻頻對臺灣發動網路攻擊的情況,財政部啟動資安警戒應變小組,動員八大行庫與事業機構,進行為期一週的高度警戒,傳出有銀行遭到攻擊的情況。根據工商時報、鏡新聞等媒體的報導,台灣銀行、兆豐銀行先後傳出於9日和11日遭到DDoS攻擊,兩家銀行都在第一時間向財政部通報,且增加頻寬因應,皆並未因這些攻擊而導致網頁癱瘓。

健保資料庫侵犯隱私權,憲法法庭判健保法應3年內修法

個資保護也與資安息息相關,而在國內主要的法規依據是個人資料保護法,但對於公部門如何運用民眾個資,仍有所不足。例如,憲法法庭8月12日判決健保資料庫違憲,指出健保資料庫對個資保障不足,如欠缺個資保護的獨立監督機制,以及對於公務機關和學術研究目的外的資料運用,欠缺當事人得請求停止利用的相關規定,健保署等相關機關須於3年內修法改善。

健保署回應尊重憲法法庭判決,承諾將修法或制定法制,包括健保資料利用法制與當事人健保資料停止利用權(即退出權)等。

中國威脅加劇恐影響臺灣金融,在野黨提出金融漢光演習,並認為金融業應3個月內全面設置資安長

經濟日報、新新聞的報導,國民黨團於8月12日提出呼籲,針對中國的文攻武嚇加劇,政府應該針對金融業進行「金融漢光演習」,由財經部會及國安部門通力合作,進行相關的兵棋推演,內容應包含網路攻擊,以及股匯市的因應。該黨團彙整18套劇本,並認為金融業應3個月內全面完成資安長設置,行政院也必須落實相關的資安防護業務。

對此,金管會表示,他們對金融機構的日常監理工作已涵蓋各項演練及壓力測試,評估不需另外辦理金融漢光演習。而對於上述限期全面設置資安長的看法,金管會沒有表示意見。

中國上海疫調App「隨申碼」遭駭,4,850萬用戶個資流入地下論壇

在6月有人在地下論壇Breach Forums兜售10億中國民眾個資後,又有駭客在該論壇求售竊得的資料。根據中國媒體南方都市報的報導,上海市疫情防控的應用程式「隨申碼」疑似遭到入侵,駭客竊得4,850萬用戶個資,並於Breach Forums以4千美元的價格出售。

為取信買家,該名駭客提供47組資料,經該媒體打電話確認後,有部分民眾證實資料正確。對此,上海市大數據中心表示,他們只負責研發隨申碼,資料並非由該單位流出;上海市民服務熱線12345工作人員表示無法處理相關事件,並建議個資外洩民眾向公安報案。

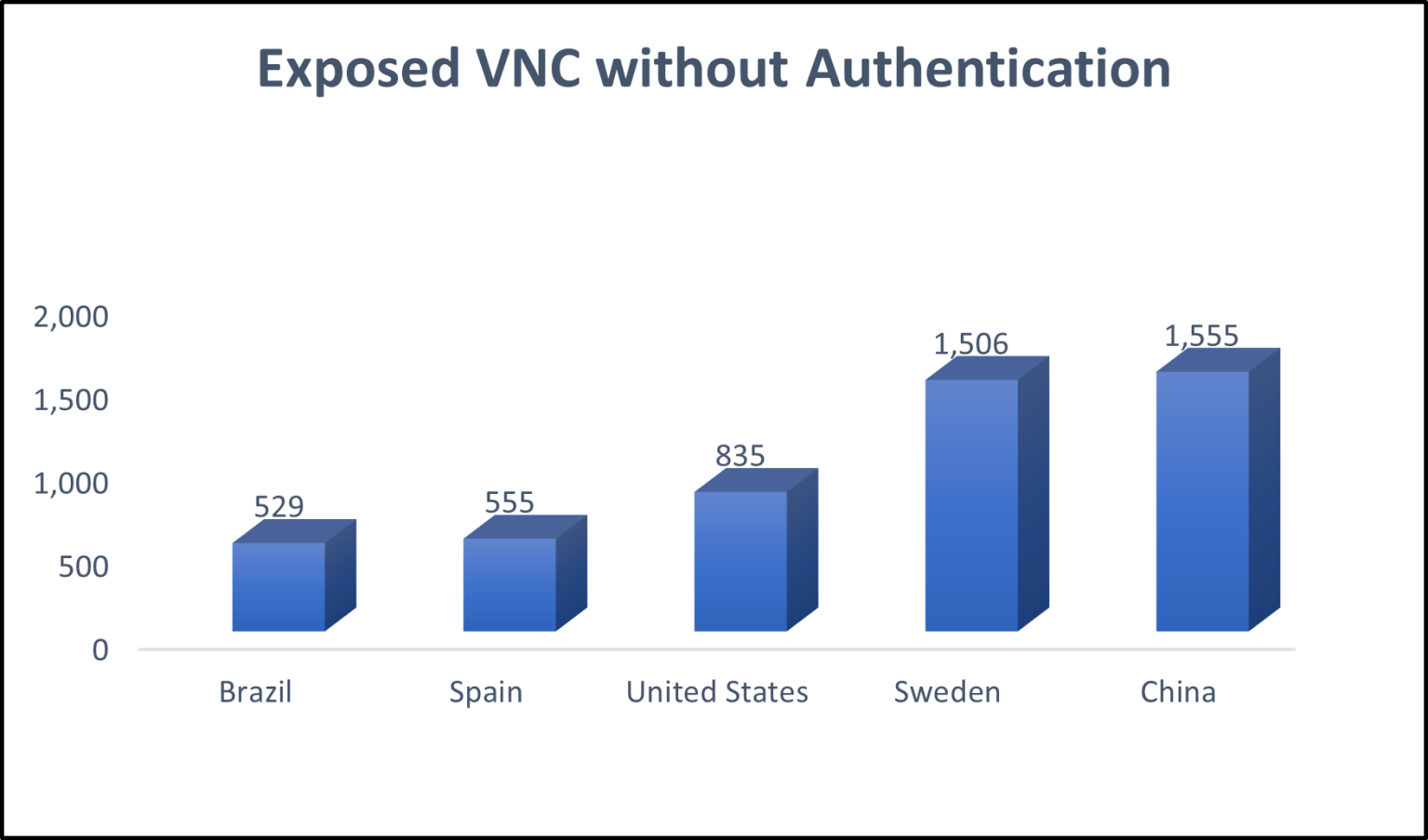

全球逾8千臺VNC伺服器未受密碼保護

資安業者Cyble於8月12日提出警告,全球發現至少有8千個未受密碼保護的VNC伺服器,當中又以中國、瑞典最多,皆超過1,500個,美國835個次之。由於不少伺服器隸屬關鍵基礎設施(CI),如,水處理廠、研究設施等,一旦這些系統遭到入侵、竄改組態,很有可能造成嚴重的危害。

研究人員指出,近期出現大規模掃描VNC實例(Instance)的現象,駭客試圖存取這類系統的預設連接埠5900,相關流量主要來自荷蘭、俄羅斯,以及烏克蘭。

安卓惡意程式Sova納入了勒索軟體功能

資安業者Cleafy發現,駭客近期在安卓木馬Sova第5版裡,新增了檔案加密功能,研究人員表示,雖然第5版仍在開發階段,但7月出現的第4版Sova已可偽裝成200種以上的App,並具備攔截雙因素驗證所需資料,以及竊取Cookie的功能,還能鎖定多種Google服務下手,如Gmail、行動支付GPay,以及密碼管理器等,此外,該惡意程式能阻止使用者將其移除。研究人員提出警告,使用者應防範此木馬程式的相關攻擊。

【漏洞與修補】

Realtek eCos SDK存在RCE漏洞,恐波及採用RTL819x晶片的連網設備

資安業者Faraday Security在8月12日於DEF CON大會上,公布他們找到並向臺廠瑞昱半導體(Realtek)通報的高風險漏洞CVE-2022-27255,此漏洞存在於eCos SDK軟體裡,影響採用RTL819x晶片的連網設備,一旦攻擊者加以利用,可導致SIP ALG模組出現記憶體緩衝區溢位,進而發動RCE攻擊。瑞昱半導體於3月25日發布資安通告,並提供修補程式。

研究人員指出,他們至少確認有4個廠牌、13款連網設備受到影響,而且光是在拉丁美洲,就賣出了13萬臺存在漏洞的設備,他們認為此漏洞很可能會被駭客用於大規模攻擊,呼籲相關設備製造商應儘速修補。

搭載聯發科晶片的小米手機存在支付系統漏洞,攻擊者有可能用來洗劫手機用戶的銀行帳號

資安業者Check Point指出,搭載聯發科晶片的小米手機可能存在CVE-2020-14125漏洞,此漏洞與該廠牌手機使用的Kinibi受信任執行環境(TEE)有關,一旦攻擊者加以利用,就有可能讓手機的行動支付功能無法使用,或是將受害者的存款轉給自己。

資安業者Check Point指出,搭載聯發科晶片的小米手機可能存在CVE-2020-14125漏洞,此漏洞與該廠牌手機使用的Kinibi受信任執行環境(TEE)有關,一旦攻擊者加以利用,就有可能讓手機的行動支付功能無法使用,或是將受害者的存款轉給自己。

小米於今年6月完成修復,研究人員呼籲使用者要儘速安裝新版韌體。

Zoom修補macOS版用戶端軟體更新元件弱點,攻擊者有機會取得root權限

研究人員Patrick Wardle於8月12日,於DEF CON大會公布Zoom兩個macOS版用戶端軟體漏洞CVE-2022-28756、CVE-2022-28751,CVSS風險評分皆達到8.8分。上述漏洞都與握有Super User權限的自動更新元件有關,一旦加以串連利用,就有可能取得root的執行權限,部署、更動、刪除Mac電腦的任何檔案。Zoom於8月13日發布5.11.5版予以修補。

研究人員發現UEFI韌體簽章漏洞,23家廠商可能受到影響

資安業者Eclypsium公布他們發現的UEFI漏洞CVE-2022-34301、CVE-2022-34302、CVE-2022-34303,並指出很可能波及近10年推出的x86電腦與Arm電腦,一旦上述漏洞遭到利用,攻擊者很有可能藉此破壞開機過程的完整性,進而竄改作業系統配置,或是部署後門程式等行為。

CERT/CC指出,可能有23家廠商的電腦或軟體會受到影響,但目前只有3家廠商發布相關公告,其中,微軟發布KB5012170安全更新,Phoenix Technologies、紅帽則表示旗下產品不受影響。

【其他資安新聞】

雲端通訊平臺業者Twilio表示125名用戶受到攻擊事件影響,尚未發現密碼外洩情事

中國高鐵大範圍誤點,疑資料外洩讓駭客有機可趁,而能夠入侵相關系統

近期資安日報

【2022年8月12日】 協作平臺Zimbra零時差漏洞已被用於攻擊行動、研究人員揭露Intel與AMD處理器架構漏洞

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13