微軟安全威脅情報中心(Microsoft Security Threat Intelligence Center,MSTIC)本周揭露,當他們調查中國駭客入侵印度電網的攻擊行動時,發現駭客的入侵管道為Boa網頁伺服器,這是一個開源的IoT解決方案,而且早在2005年就不再更新。MSTIC相信此一安全風險可能還影響著全球上百萬個裝置與其它組織。

資安業者Recorded Future自2021年開始追蹤中國駭客RedEcho針對印度電力基礎設施所展開的攻擊行動,並在今年初發現同樣來自中國的TAG-38駭客組織持續針對類似的目標進行攻擊,微軟在分析此一最新的攻擊行動之後,發現其入侵指標(IOC)的所有IP位址都含有同樣的Boa元件,且駭客鎖定了執行Boa的IoT裝置展開攻擊。

在1995年發表的Boa是個開源的小型網頁伺服器,適用於嵌入式應用,包括路由器或監視器等IoT裝置,且經常可用來存取設定、管理及登入畫面,只不過,該專案在2005年就停止更新了。然而,根據MSTIC的統計,全球仍有超過100萬臺採用Boa的裝置曝露於公開網路。

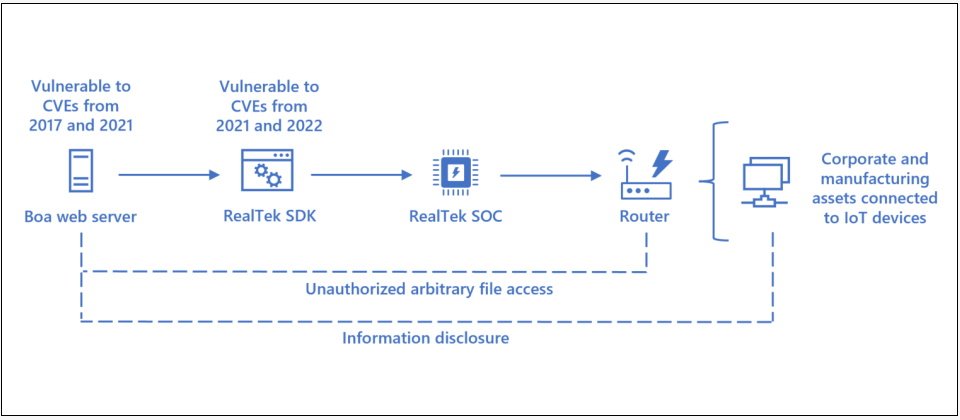

MSTIC推測,Boa依然普及的原因之一可能是它被嵌在許多熱門的SDK中,這些SDK又被部署在系統單晶片(SoC)上,這使得它們所內含的安全漏洞經常藉由裝置而散布,形成供應鏈風險,例如瑞昱半導體(RealTek)用在SoC上的SDK就被用來生產路由器、無線AP或中繼器等裝置,使得不管是Boa或SDK的安全漏洞也會隨之蔓延。

圖片來源/微軟

迄今Boa至少有兩個已知且未被修補的安全漏洞CVE-2017-9833與CVE-2021-33558,它們分別是檔案存取與資訊揭露漏洞,允許駭客自遠端執行任意程式;而RealTek SDK上亦含有曝露管理介面 CVE-2021-35395漏洞,以及可遠端執行程式的緩衝區溢位漏洞CVE-2022-27255。

MSTIC說,即使RealTek已修補了SDK的安全漏洞,但許多製造商或許未將它們納入裝置的韌體更新,此外,RealTek的修補並未涵蓋Boa漏洞。這也意味著就算IoT業者更新了韌體,卻不一定有修補SDK或特定的SoC元件漏洞。

Boa的安全漏洞允許駭客藉由蒐集檔案中的資訊秘密存取網路,更重要的是,受害者或許完全不知道,它們所使用的裝置採用了已不再更新的Boa網頁伺服器,因而不管是更新韌體或其它修補都無法解決Boa上的已知漏洞。

微軟則建議各組織應該要儘可能地修補裝置上的安全漏洞,啟用漏洞評估機制來辨識含有漏洞的裝置,把漏洞偵測功能延伸至防火牆以外,在網路上移除沒必要連網的IoT裝置,使用主動式的病毒掃描,制定偵測規則來辨識惡意行為,以及採用全面性的IoT與OT解決方案。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-09

2026-02-10